Cloudflare anuncia la activación en toda su red de ECH (Encrypted Client Hello), una extensión del protocolo TLS con el que funcionan las webs seguras HTTPS, que inutiliza los sistemas de filtrado de las operadoras al cifrar el nombre del dominio al que accede el usuario. Desde la versión estable 117 lanzada en septiembre de 20223, el navegador Chrome ya soporta ECH.

El 95% de la web está cifrada, pero hay un bug

La web sin cifrar hace tiempo que es minoritaria. Lejos queda la conferencia anual Google I/O en la que en 2014 el buscador presentó su propuesta HTTPS Everywhere, antes de anunciar que tener una web cifrada sería un factor de posicionamiento1, lo que dio inicio a la migración masiva de las webs, facilitada enormemente gracias a los certificados gratuitos de Let's Encrypt. En la actualidad el 95% de las webs que visita un usuario de Chrome1 funcionan con HTTPS.

Una conexión cifrada significa que ningún tercero tiene acceso al contenido de la comunicación. Hasta entonces era muy sencillo que otro usuario de la red local pudiese captar claves de acceso o cookies de autenticación, ya que viajaban en texto plano. Los sistemas de los proveedores de internet también tenían acceso al contenido de los paquetes de datos, lo que facilitaba la censura de contenidos y en ciertos países, el castigo de disidentes.

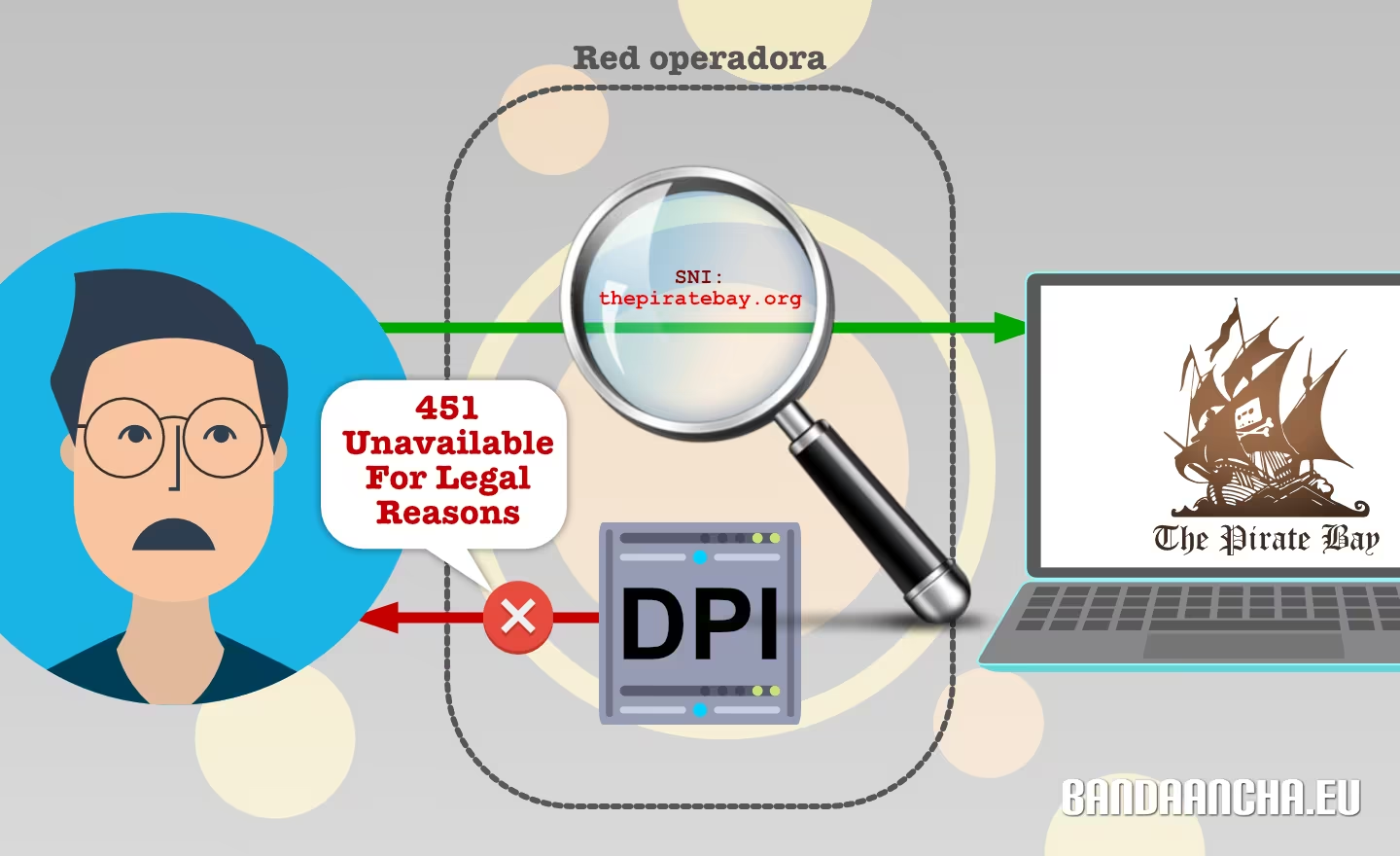

El protocolo TLS (Transport Layer Security) con el que las webs HTTPS negocian su cifrado, descuidó un detalle fundamental. Cuando un mismo servidor alberga diferentes webs, antes de iniciar el cifrado, el navegador debe indicar a qué dominio quiere acceder para poder obtener su certificado. Esto se hace en el campo SNI (Server Name Indication), que viaja en texto plano.

Los bloqueos aprovechan el bug para saber dónde navega el usuario

Poco tardaron las empresas que se dedican al filtrado de tráfico en descubrir que analizando esta cabecera se podía determinar en qué web estaba navegando el usuario. Los sistemas DPI (Deep Packet Inspection) utilizados por las operadoras para impedir el acceso de sus clientes a ciertas webs, utilizan en la actualidad esta información para interceptar el acceso, devolviendo los famosos mensajes 451 Unavailable For Legal Reasons de Movistar o el Contenido bloqueado por requerimiento de la Autoridad Competente, comunicado a esta Operadora de Orange, entre otros.

Que TLS tenga el campo SNI sin cifrar fue denominado "uno de los principales bugs de internet", cuando en 2018 Cloudflare anunció eSNI3, una extensión para TLS que cifra este campo. Firefox llegó a adoptar eSNI todavía en fase experimental, demostrando que dejaba fuera de juego a los filtros de las operadoras. Sin embargo, a finales de 2020, eSNI fue retirado repentinamente y sustituido por ECH. La razón era que había muchos más datos sensibles que proteger además del SNI durante la negociación inicial, conocida como handshake TLS.

La retirada de eSNI ha permitido desde entonces, con la popularización de los bloqueos de webs, que los sistemas DPI de las operadoras hagan su trabajo con comodidad, dándoles un respiro antes de la llegada de ECH. Sin embargo, que navegadores y servidores web adopten ECH de forma masiva significa que el público podrá acceder a cualquier web, incluidas aquellas bloqueadas por la justicia y la administración, sin posibilidad de que las operadoras puedan hacer nada al respecto.

Cloudflare activa ECH y la última versión de Chrome ya lo soporta

Ese momento ha llegado. Aunque ECH sigue en fase de borrador4, Cloudflare anuncia su activación en toda su red de distribución de contenido, lo que automáticamente convierte a cualquier web alojada detrás de su servicio, sea gratuita o de pago, en imposible de bloquear. La empresa llama a ECH en esta ocasión "la última pieza del puzzle de la privacidad"5.

No es casualidad que el anuncio coincidía con la llegada del soporte de ECH a la versión estable de Chrome. La versión 1176 a la que se están actualizando los navegadores desde el pasado 12 de septiembre implementa ECH, lo que facilita que el gran público pueda proteger su navegación muy fácilmente sin necesidad de utilizar una VPN.

Relacionado: Cómo activar ECH en Chrome para acceder a webs bloqueadas por las operadoras

Por qué ECH es una mala noticia para LaLiga y La Coalición

El bloqueo que impide a los usuarios de internet en España acceder a numerosas webs está coordinado a través de un protocolo secreto firmado entre La Coalición de creadores e industria de contenidos y la patronal Digitales, representando a los propietarios de derechos de autor y operadoras respectivamente. En junio de 2023 se mantenían bloqueadas 637 webs a través de este sistema.

Paralelamente, LaLiga y Movistar+ mantienen un listado que incluye a los dominios espejo de 78 webs que facilitan fútbol pirata. La mayoría de ellas están alojadas en Cloudflare, por lo que pasan a ser imbloqueables para los usuarios con ECH activado en su navegador. Todo un jarro de agua fría para las ambiciones de LaLiga, que van mucho más allá. Su presidente adelantó que el departamento antipiratería de LaLiga trabaja en una herramienta que se pondrá a disposición de las operadoras capaz de bloquear simultáneamente las más de 40.000 direcciones IP que han identificado difundiendo fútbol sin permiso.

El uso de ECH de forma masiva en servidores y navegadores dejará a los titulares de los derechos sin su arma más efectiva para luchar contra la piratería, por lo que con toda seguridad la nueva característica no será bienvenida por las entidades de gestión.