Encrypted Cliente Hello (ECH) sigue su camino para convertirse en un estándar que dejará a los proveedores de internet sin posibilidad de inspeccionar las cabeceras HTTPS de las webs a las que acceden los clientes con el fin de ejecutar el bloqueo de webs.

- 1 Cómo las operadoras bloquean webs

- 2 Las operadoras son parte interesada en los bloqueos

- 3 eSNI se salta el bloqueo de las operadoras, pero ya no funciona

- 4 ECH, el golpe final al bloqueo de webs

Cómo las operadoras bloquean webs

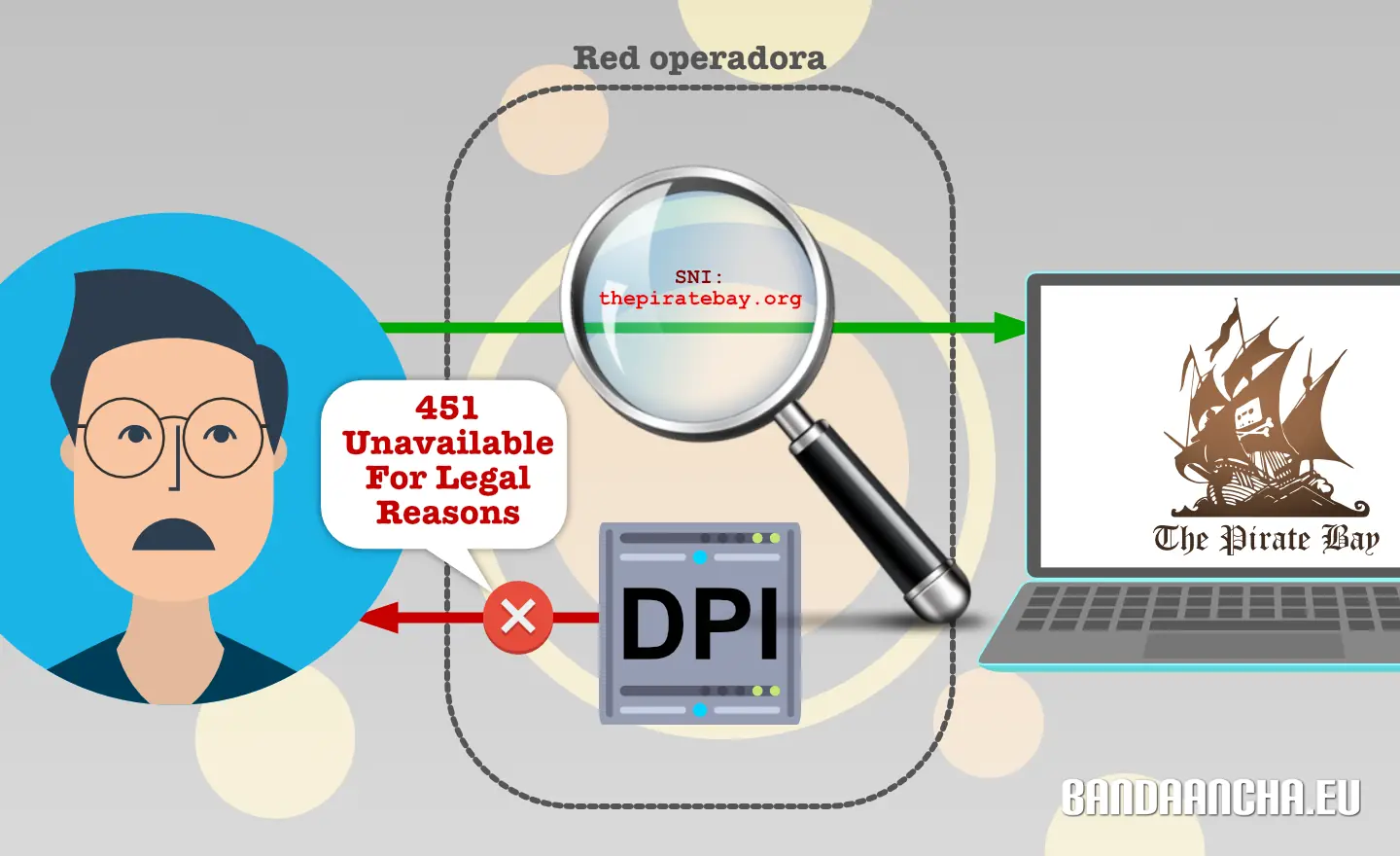

Aunque la web actual está ampliamente cifrada gracias a la popularización de HTTPS, TLS (Transport Layer Security) tiene un talón de Aquiles llamado SNI (Server Name Indication), una cabecera que el cliente envía al servidor en texto plano sin cifrar al inicio de la conexión, donde se indica el nombre del dominio al que quiere conectarse.

A diferencia de lo que ocurría antaño, los proveedores de internet ya no pueden saber qué hacen sus clientes dentro de una web ni conocer el contenido de los datos intercambiados cuando se usa HTTPS, pero siguen teniendo acceso al nombre de la web accedida a través del SNI.

Los equipos de inspección profunda de paquetes que los operadores tienen en sus redes, analizan en tiempo real el tráfico cursado en busca de las cabeceras SNI y utilizan esta información para aplicar "medidas razonables de gestión del tráfico", una posibilidad que la legislación sobre neutralidad de la red les permite. Una de las medidas autorizadas1 es "cumplir los actos legislativos […] incluidas las sentencias de tribunales o autoridades públicas", es decir, detectar cuando un usuario accede a una web que un tribunal u organismo equivalente ha declarado ilegal y bloquearla, impidiendo que el usuario acceda.

Si eres cliente de Movistar, Orange, Vodafone, MásMóvil, o cualquiera de sus submarcas, solo hace falta que introduzcas en tu navegador el nombre de una de las muchas webs bloqueadas para ver cómo este mecanismo entra en acción.

| Mensaje | |

|---|---|

| Movistar | HTTP 451 – File unavailable For Legal Reasons |

| Orange | Contenido bloqueado por requerimiento de la Autoridad Competente, comunicado a esta operadora |

| Vodafone | Por causas ajenas a Vodafone, esta web no está disponible |

| MásMóvil | Object not found |

pirlotvonline.netLas operadoras son parte interesada en los bloqueos

Vodafone, Telefónica, Orange, y T-Mobile habían escrito una carta2 a la Comisión Europea pidiendo que se impida que Apple ofrezca iCloud Private Relay a los usuarios de iPhone en Europa. Este servicio es una especie de VPN3 que crea un túnel cifrado entre el terminal y los servidores de Apple, de forma que todo el tráfico de internet que genera el usuario queda oculto para los intermediarios.

Al utilizar una VPN como Private Relay o alternativas como Warp, todo el tráfico viaja cifrado, por lo que el proveedor de internet no tiene forma de leer el SNI. Aunque las VPN existen desde hace años, iCloud Private Relay supone la primera amenaza real para las operadoras, al tratarse de un servicio ampliamente disponible y activable con solo un checkbox. Ni a la administración ni a las operadoras les interesa perder el acceso al SNI, pues se quedan sin el instrumento básico para impedir el acceso a servicios declarados ilegales.

No olvidemos que las operadoras no son una víctima obligada a tener que bloquear, sino parte interesada en que el bloqueo exista. Muchos de los dominios prohibidos se dedican a la difusión ilegal de contenidos audiovisuales, compitiendo con sus plataformas de TV.

Una de las varias listas de dominios prohibidos que existen es la que la división audiovisual de Telefónica mantiene, gracias a la sentencia que en febrero de 2020 le otorgó potestad para incluir en ella los nuevos dominios que aparezcan haciendo de espejo de 44 webs prohibidas. Lo que pasó desapercibido en ese momento es que tras denunciarse Telefónica a sí misma, además de a Vodafone, Orange, MásMóvil, Euskaltel, R y Lycamobile, ninguna operadora litigó. Así lo señala un análisis de la sentencia4, lo que invita a pensar que la denuncia solo buscaba el respaldo legal para algo a lo que habían decidido someterse de antemano.

En su escrito de contestación, las demandadas se allanaron totalmente a las pretensiones de la demandante por lo que el tribunal, con fecha 11 de febrero de 2020, dictó sentencia en la causa estimando totalmente la demanda de autos.

El acuerdo voluntario al que más tarde llegaron las operadoras con los propietarios de los derechos y con la supervisión del Ministerio de Cultura apunta en la misma dirección.

eSNI se salta el bloqueo de las operadoras, pero ya no funciona

Para las operadoras y la industria de contenidos hay una amenaza mayor que Private Relay en el horizonte y es que en el futuro el campo SNI estará cifrado y será imposible conocer su contenido.

En septiembre de 2018, tres empleados de Cloudflare, Fastly y Apple publicaban el primer borrador de Encrypted Server Name Indication for TLS 1.3, una mejora para HTTPS que cifra el contenido del SNI. Cloudflare lo implementaba en sus servidores mientras que Firefox le daba soporte experimental en su navegador. Al activar eSNI y DoH en Firefox, pudimos comprobar cómo el sistema DPI de las operadoras era incapaz de interceptar la comunicación y cualquier web bloqueada alojada en Cloudflare volvía a estar disponible.

Sin embargo, en enero de 2021 Firefox anunciaba que retiraba eSNI5 de su navegador, una decisión que muchos juzgaron precipitada, ya que dejaba a los usuarios repentinamente sin mecanismo antibloqueos.

ECH, el golpe final al bloqueo de webs

Durante el periodo de pruebas de eSIN, los creadores encontraron más puntos débiles en el establecimiento de la sesión TLS que podrían facilitar el desarrollo de nuevas técnicas para interceptar el tráfico, así que decidieron ampliar el ámbito de los metadatos protegidos más allá del SNI, lo que dio lugar a que el estándar se renombrase como ECH (Encrypted Cliente Hello).

Durante este tiempo, el borrador de ECH ha continuado su evolución6, camino de su aprobación final para convertirse en un estándar. Cuando esto ocurra, todos los navegadores y servidores web como Apache o Nginx deberán traerlo activo por defecto. Con su popularización, las operadoras se quedarán sin posibilidad de saber a qué webs acceden sus clientes y por tanto de ejecutar bloqueos.

Por el momento, los principales navegadores ya lo soportan, aunque hay que activarlo manualmente. Cloudflare activó ECH en su red en octubre de 2023, aunque se vio obligado a desactivarlo poco después sin dar una razón.

Es previsible que antes de que esto ocurra, las partes interesadas hagan lobby de nuevo para impedir que ECH venga activado por defecto y tenga una amplia difusión.

- Art. 3.3.a del Reglamento (UE) 2015/2120

- (Muro de pago) telegraph.co.uk/business/2022/01/09/appl…ryption-tech

- support.apple.com/es-es/HT212614

- Análisis de sentencia que autoriza el bloqueo rápido de sitios web piratas

- blog.mozilla.org/security/2021/01/07/enc…i-in-firefox>

- datatracker.ietf.org/doc/draft-ietf-tls-esni