Preocupación en el núcleo de Intenet por el gran aumento de tráfico en varios servidores raíz del servicio DNS, básicos para que la resolución de nombres en Internet funcione sin problemas. Por el momento no se han dado situaciones dramáticas de denegación de servicio, aunque están investigando el origen de este fenómeno, que recuerda a anteriores ataques.

DNS (Domain Name System) es uno de los protocolos fundamentales para que Internet funcione tal y como la conocemos hoy en día, ya que permite traducir un nombre (por ejemplo, bandaancha.eu) en la IP del servidor, que es donde finalmente el navegador hace la petición web.

El servicio se basa, en su nivel más alto, en trece servidores raíz (llamados root-servers, con letras de la A a la M), administrados por diferentes entidades: universidades, organismos públicos de Estados Unidos, empresas, o autoridades de asignación de direcciones IP como ICANN o RIPE. A ellos son a los que recurren los servidores DNS intermedios cuando no tienen en su caché la IP del nombre.

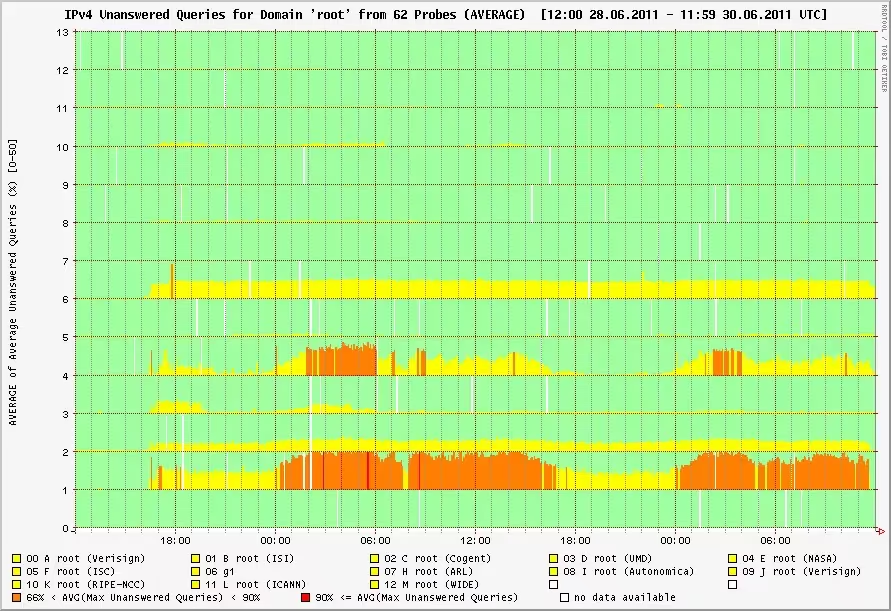

Varios de estos servidores han visto desde las 18 horas del día 28 (horario español) un aumento significativo y repentino del tráfico que soportan, provocando que en algún caso no puedan contestar a todas las peticiones realizadas. Ahora mismo, el fenómeno continúa dándose, especialmente en cuatro de los trece servidores, aunque en las últimas mediciones parece que vuelve la normalidad.

El caso más destacable es el del servidor B-Root (el segundo por abajo en la gráfica), donde se están dando momentos en los que entre el 66% y el 90% de las solicitudes no se han podido atender.

El resto de servidores con gráficas pintadas considerablemente de color amarillo son el C, E y G, que indica que menos de un 66% de las solicitudes no tuvieron respuesta. Queda fuera del funcionamiento ideal, pero es la situación menos grave.

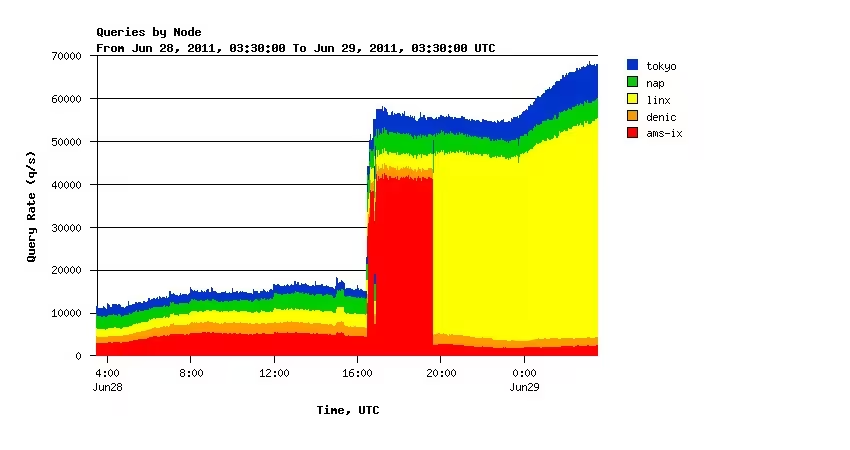

RIPE ha anunciado que también su K-Root ha visto multiplicado por cuatro su tráfico habitual, aunque en este caso no se ha visto alterado su funcionamiento de forma significativa. Como vemos en la primera gráfica, el aumento significó pasar de aproximadamente 15.000 peticiones por segundo a más de 65.000 a las 3.30 de la madrugada del día 29.

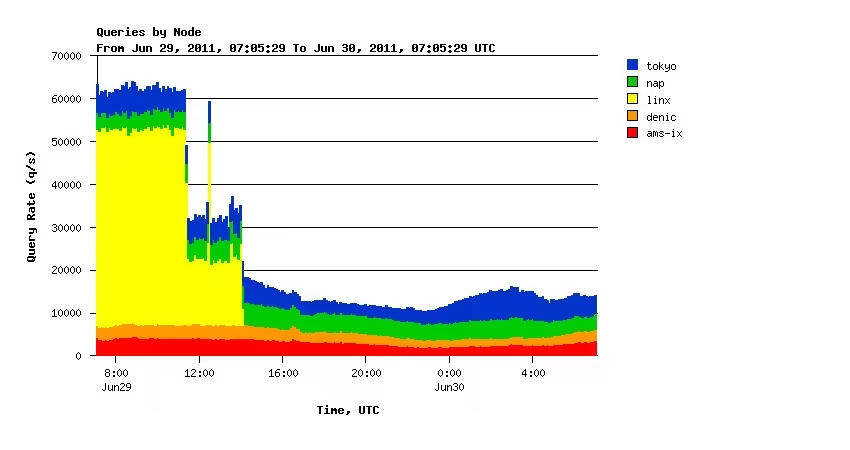

En este caso, el K-Root es un servidor distribuido en varias localizaciones. La subida de peticiones se hizo al centro de Amsterdam, aunque posteriormente los administradores han redirigido este volumen de tráfico al de Londres para analizar su origen. Desde ayer a las 21 horas aproximadamente, parece que en el K-Root los valores han vuelto a la normalidad.

Aunque no se puede hablar todavía de un ataque coordinado contra uno de los corazones de Internet, la forma tan puntual y aparentemente coordinada con la que el tráfico hacia estos servidores ha aumentado hace recordar casos anteriores.

Ya hubo dos ataques importantes a estos servidores en la anterior década

Hace ya unos años, en 2002, hubo un ataque DDoS que consiguió hacer que nueve de estos servidores no pudieran responder a un gran porcentaje de las peticiones, causando bastantes problemas. En total, se usó una fuerza bruta de peticiones que sumaban en total 900 Mbps.

En 2007 ocurrió un evento similar, aunque con efectos bastante más débiles, ya que sólo pudieron hacer sufrir a dos de los servidores (G-Root y L-Root), mientras que los F y M sólo reportaron un tráfico mayor del habitual. En esta ocasión, se utilizó una red de ordenadores infectados zombie, también conocida como botnet.

En cualquier caso, habrá que esperar a que los expertos que están trabajando analizando esta situación den una opinión al respecto a lo que ha pasado en varios servidores .