Incluso si utilizas un cifrado robusto, tu red wifi es vulnerable a ataques de denegación de servicio y a la captura de tráfico con el fin de averiguar tu contraseña por fuerza bruta si no activas Protected Management Frames.

La debilidad del wifi está en la contraseña

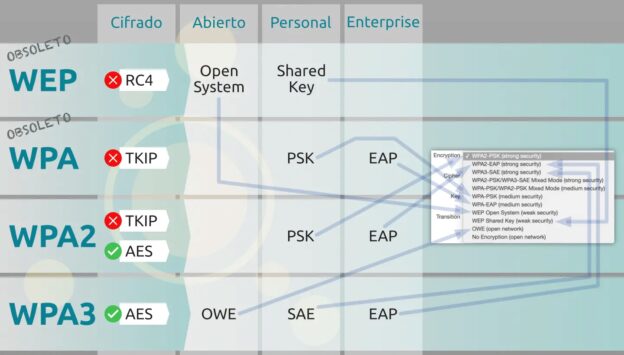

Robar wifi ya no es tan fácil como lo fue hace unos años. Con 8 de cada 10 redes wifis protegidas por WPA2 en España, los amigos del wifi ajeno tienen más complicado que nunca hackear la red del vecino. Sin embargo, eso no significa que sea imposible.

Aunque WPA3 es la encriptación más robusta disponible en la actualidad, su uso es aún minoritario. La razón es que la mayoría de dispositivos que tenemos en casa, anteriores a la llegada de WiFi 6, no lo soportan, lo que obliga a configurar la red para que sea retrocompatible con WPA2.

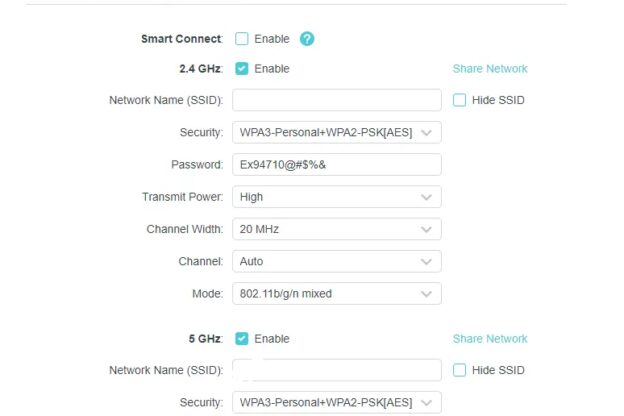

WPA2 es una buena protección, siempre que el cifrado utilizado sea AES y no TKIP, considerado este último vulnerable y obsoleto. Sin embargo, el punto débil de WPA2 está en manos de su dueño, concretamente en la contraseña que elija para proteger la red. Esto es así porque con WPA2 sigue siendo fácil capturar las tramas intercambiadas entre el punto de acceso y un cliente para obtener el llamado handshake, a partir del cual se puede ejecutar un ataque de fuerza bruta hasta dar con la contraseña. Como es sabido, cuanto más larga y compleja sea la contraseña, más tiempo de ejecución requiere este ataque.

Un router como el Livebox Fibra que Orange instala a los clientes de Jazztel y Simyo viene preconfigurado con encriptación WPA2 AES, considerada segura, pero la contraseña por defecto está formada solo por solo 8 letras mayúsculas, minúsculas y números. Dar con esta contraseña por fuerza bruta con una herramienta como hashcat con el hardware adecuado requiere solo unas horas.

PMF evita ataques DoS y de fuerza bruta

El wifi utiliza tres tipos de tráfico: de gestión, control y de datos. Las tramas de gestión sirven por ejemplo, para que el punto de acceso wifi emita beacons con los que anuncia que está disponible varias veces por segundo a los clientes de su entorno. Otra trama de gestión es la de desautenticación, con la que el router pide a un cliente que se desconecte. Aunque el tráfico de datos está cifrado, las tramas de gestión por defecto no lo están, lo que facilita que un atacante suplante al punto de acceso. Esto hace a la red vulnerable a ataques DoS. El atacante sólo tiene que enviar tramas deauth con la MAC copiada del punto de acceso para desconectar constantemente a los clientes, dejando la red inservible.

Esta debilidad es la que se utiliza para expulsar a un cliente conectado a la red mientras se captura el tráfico, con el fin de que se reconecte y copiar su handshake. Sobre esta captura luego se aplicará offline y en silencio el ataque de fuerza bruta que permitirá obtener la contraseña.

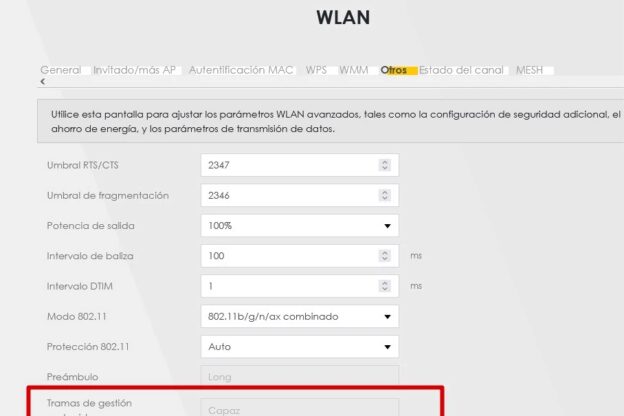

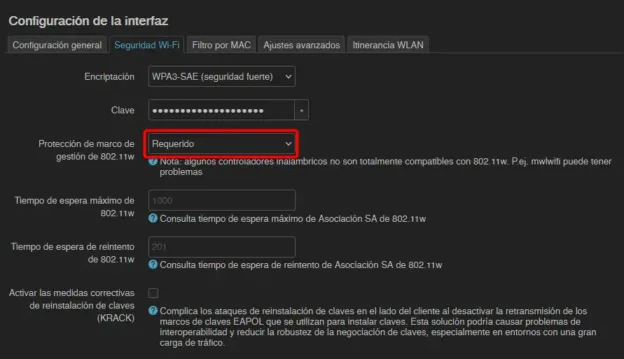

Afortunadamente, el wifi tiene una solución para este problema. Estandarizado bajo IEEE 802.11w, PMF (Protected Management Frames) cifra la información del tráfico de gestión, haciendo que los clientes descarten las tramas que no vienen del router legítimo. Para que PMF haga su trabajo deben soportarlo tanto el router como el cliente. Para evitar incompatibilidades con dispositivos antiguos muchos routers lo traen inactivo por defecto.

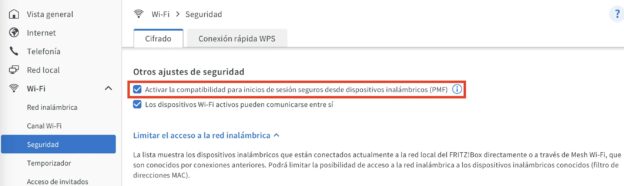

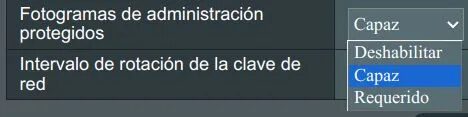

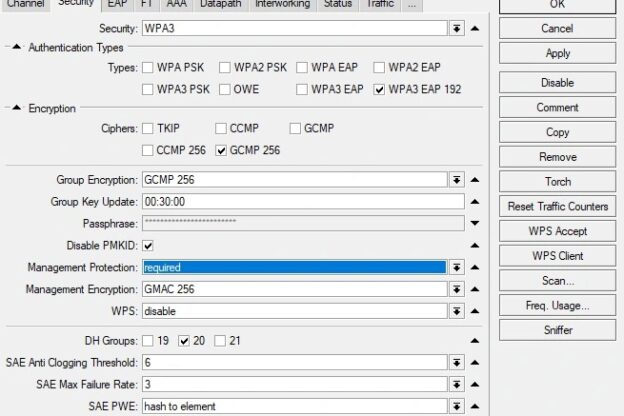

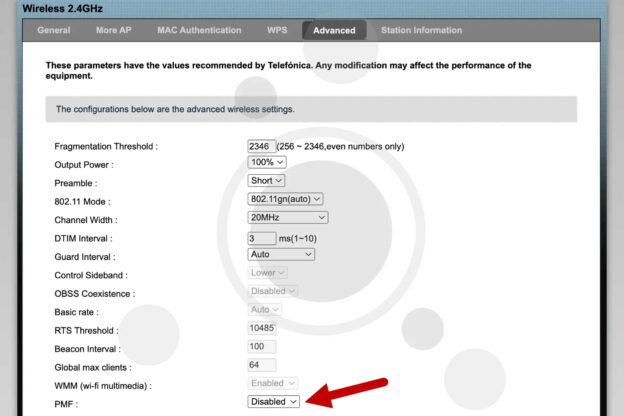

Encontrarás la opción PMF disponible entre la configuración avanzada de la red wifi. Habitualmente tiene tres opciones: Disabled, Optional o Enabled. La opción recomendada es Optional de modo que los dispositivos clientes que lo soporten estarán protegidos mientras que los que no lo soportan seguirán funcionando. Lógicamente solo poniendo Enabled harás inviables los ataques deauth, a costa de dejar desconectados los clientes incompatibles.