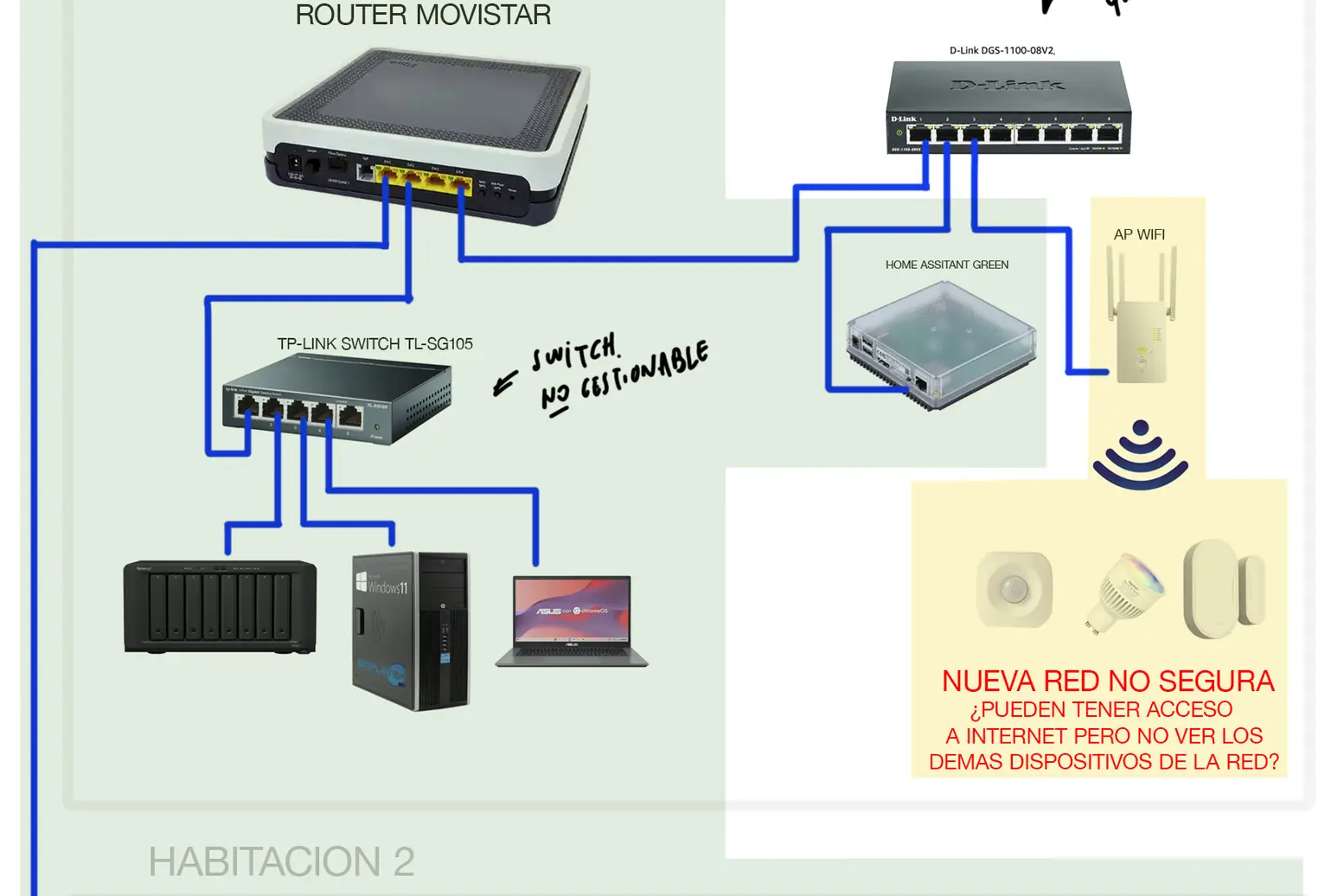

Aquí un newbie que quería consultaros porque me estoy volviendo loco con esto. El tema es que quiero tener dos redes en casa: una red de confianza donde tener los ordenadores, la nas, los móviles y demás periféricos, y otra red para trastear con la domótica con Home Assistant.

El tema es que he leído por ahí que no es muy buena idea empezar a meter en tu wifi mil cacharros de dudosa procedencia que se conectan a tu red, ven tus dispositivos y cualquiera sabe que información recopilan, así que he pensado separar en dos VLAN.

Sin tener mucha idea he pillado un switch pequeñito de 8 puertos gestionable (D-Link DGS-1100-08V2). Pensé que seria algo mas sencillo (que quizás lo es) pero me estoy rompiendo la cabeza. He buscado en YouTube y demás recursos, pero no doy con algo que lo explique bien. Ya para colmo he metido en la ecuación a chatGTP y me tiene loco probando cosas que al final no funcionan y dándome esperanzas al final de cada frase como si fuese un coach motivacional.

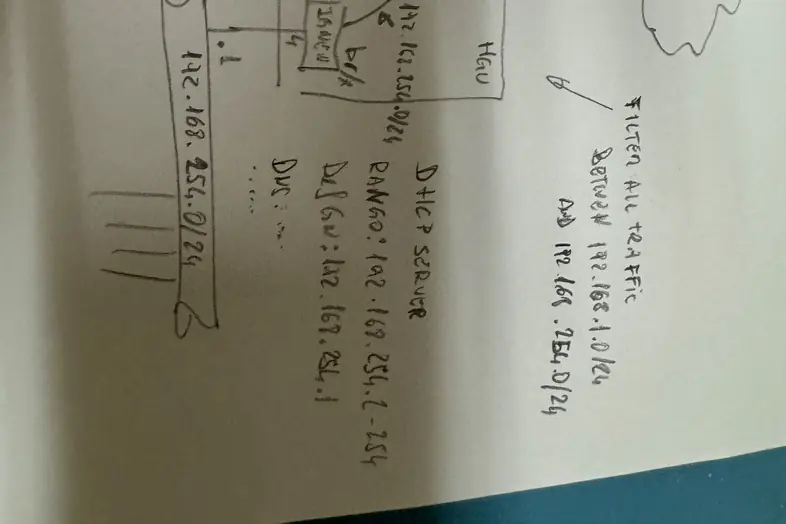

Lo que quiero no se si es básico o avanzado pero básicamente es: Tengo el router de Movistar, y para no trastear por dentro que vendrá capado a muerte, pues le he conectado el switch gestionable de D-Link para intentar hacer ahí dos VLAN: una red nueva que ve la mía de siempre, y otra para domótica que tenga acceso solo a internet pero no que vea mi red. Así todos esos cacharros pueden conectarse con las webs de sus fabricantes, pero no están dentro de la mía.

He hecho un esquema de como me gustaría que fuese, con la parte amarilla como red no segura para probar cacharros, y la parte verde donde están los dispositivos de más confianza.

Total, que no se si con esos elementos se puede hacer algo así, o si hacen falta más switches, o más routers o un alternador nuclear.

¿Tiene sentido esto?

¡Gracias por vuestra ayuda!