Olvídate de la VPLS; no cubre lo que buscas. Una VPLS no es más que un dominio de broadcast (es decir, un switch) extendido. Puede ir sobre MPLS pero también sobre GRE, por ejemplo. Lo que te permite es tener una única LAN extendida entre oficinas. El problema que tiene la VPLS es que el tráfico BUM (broadcast, unknown unicast, multicast) se replica a todas las sedes, con el consiguiente consumo de recursos.

Lo que estás buscando no es eso sino, si te he entendido bien, tener las cuatro oficinas con sus respectivas redes, que por supuesto también podrían comunicarse entre ellas, pero luego tener una salida centralizada a internet. Voy a llamar principal a la sede que ofrece la salida a internet y secundarias al resto.

Lo que yo haría sería establecer túneles IPsec (con IKE normal y corriente) desde cada sede secundaria hasta la sede principal (tres túneles). Puedes utilizar GRE o no, eso ya depende de gustos o de las posibilidades de configuración de tus equipos.

Además no utilizaría encaminamiento dinámico sino estático (nada de OSPF sino rutas estáticas). Utilizar OSPF aumenta la complejidad y para una red tan sencilla no merece la pena. Por ejemplo, en el caso de que una de las oficinas sature su enlace (transferencia de fichero grande), puede que se descarten paquetes OSPF y entonces se te caiga toda la conectividad. Para evitarlo necesitarías QoS, aumentando de nuevo la complejidad innecesariamente. Lo dicho, olvídate del tema y utiliza rutas estáticas. Es mucho más simple y no falla.

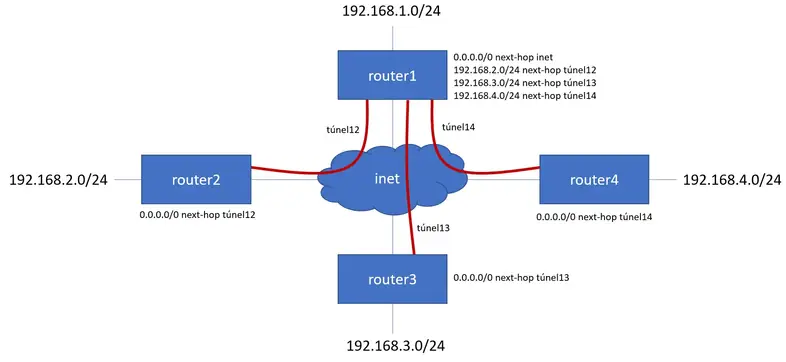

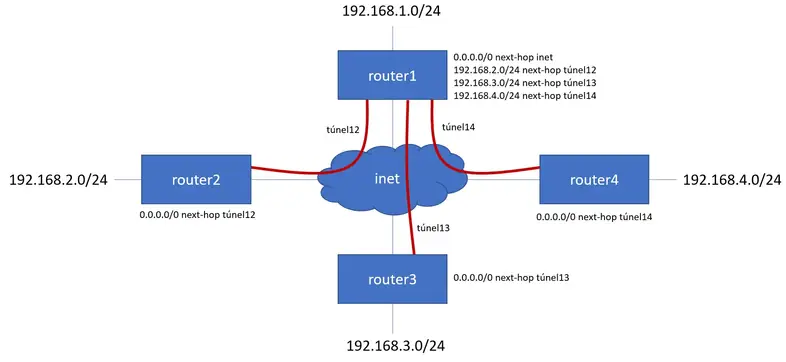

En cada sede secundaria, configura el túnel hacia la sede principal y una ruta estática por defecto (0/0) hacia el túnel IPsec, de manera que todo el tráfico vaya por ahí.

En la sede principal, configura los tres túneles hacia las sedes secundarias y una ruta estática hacia la LAN de cada una de ellas, además de la ruta por defecto hacia internet.

La única consideración es que, por hacer el diseño más sencillo, el tráfico entre dos oficinas secundarias pasará siempre por la principal. Es decir, un hub&spoke. Si el volumen de tráfico es pequeño, sin problema, yo lo dejaría así porque te facilita el troubleshooting. Pero si el volumen es grande, igual quieres considerar establecer túneles también entre ellas.

Por cierto, una curiosidad: ¿por qué quieres hacer que todas salgan a internet a través de la principal?