Traigo buenas y malas noticias.

La buena es que se como romper la contraseña, la mala es que tarda más de lo que creia.

Hay un programa que se llama hashcat, esta para linux y windows.

tienes que crear un fichero con la siguiente linea:

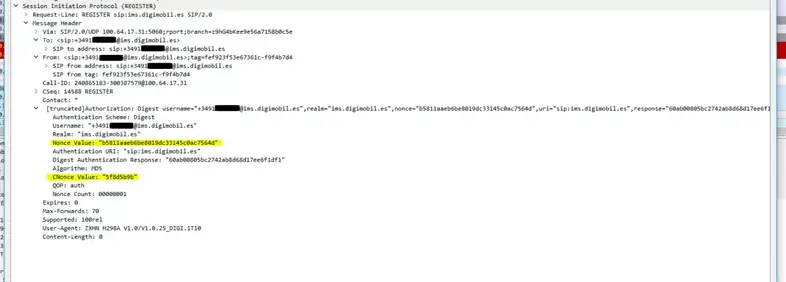

$sip$*[URI_SERVER]*[URI_CLIENT]*[USERNAME]*[REALM]*[METHOD]*[URI_PREFIX]*[URI_RESOURCE]*[URI_SUFFIX]*[NONCE_SERVER]*[NONCE_CLIENT]*[NONCE_COUNT]*[QOP]*[DIRECTIVE]*[MD5]

que segun he configurado yo seria (no estoy 100% seguro que sea asi):

$sip$***+3491[mynum]@ims.digimobil.es*ims.digimobil.es*REGISTER*sip*ims.digimobil.es**[nonce]*[cnonce]*[nonce_count]*auth*MD5*[auth response]

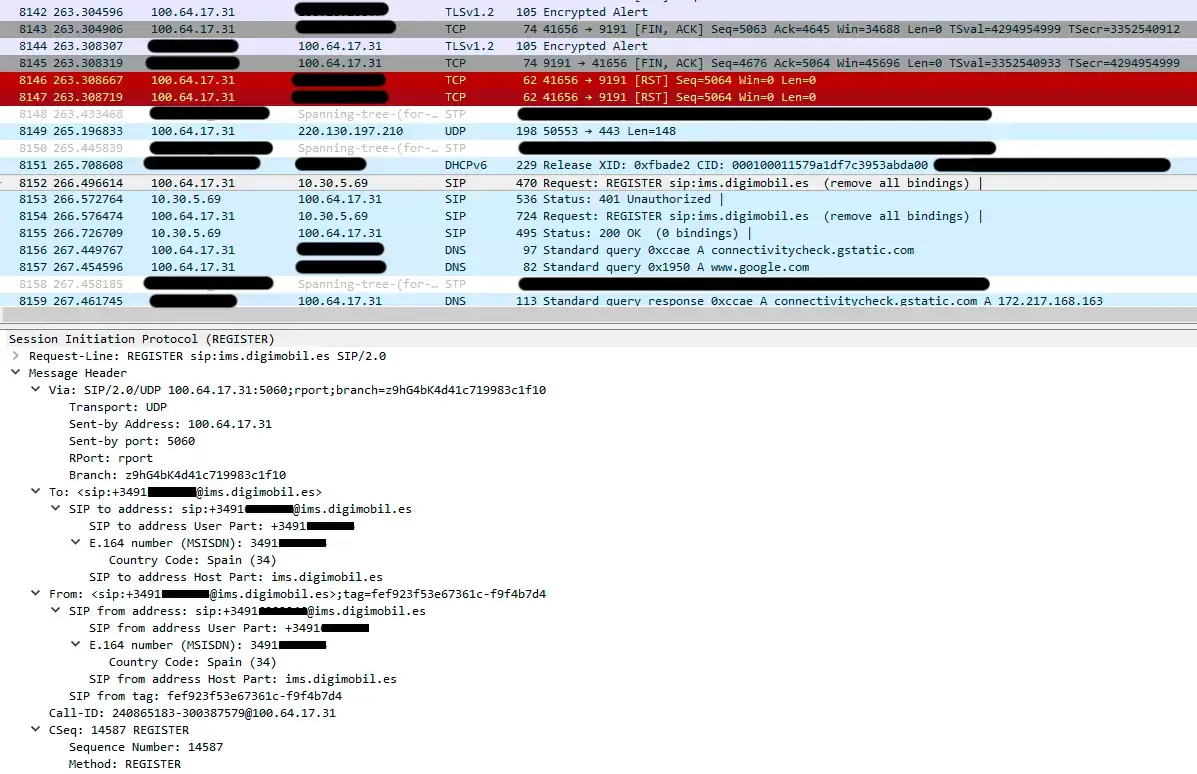

El nonce cnonce auth response etc lo puedes sacar via wireshark de la peticion sip que tiene la cabecera esa de authorization.

luego lanzas el hashcat:

hashcat -a 3 -m 11400 file

file es el fichero con el hash que he puesto arriba.

Si tienes una GPU potente hasta las contraseñas de 7 caracteres va muy rapido, las de 8 me tarda en torno a 1 hora en sacarlas. De ahi para arriba seran días.

Espero que sea una contraseña de 8 caracteres sino estamos bien fastidiados.

Otra opcion seria enterarnos que forma tiene esa contraseña, que caracteres utiliza, el tamaño etc. De esta forma se puede simplificar mucho el ataque de fuerza bruta.

Estaria bien que alguien que tenga la contraseña y el paquete capturado nos lo diera para asegurarnos de que la configuracion del hashcat es correcta.

He encontrado esto en los datos capturados, no sé si ayuda. Ya me temía yo que tuvieran el PW encriptado los muy cabritos. Otro día con más tiempo y paciencia me pondré con el hashcat.

He encontrado esto en los datos capturados, no sé si ayuda. Ya me temía yo que tuvieran el PW encriptado los muy cabritos. Otro día con más tiempo y paciencia me pondré con el hashcat.