Iré al grano directamente, ya que si estás leyendo esto no creo que necesites explicación de su utilidad.

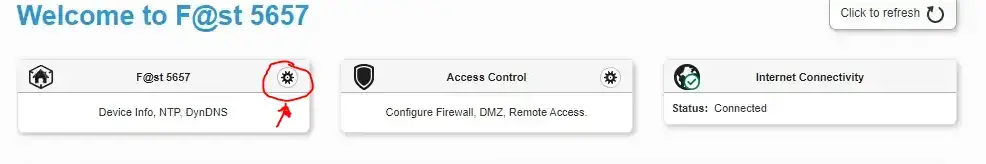

Entramos al menú del router https://192.168.1.1 con el usuario 1234 y pass 1234.

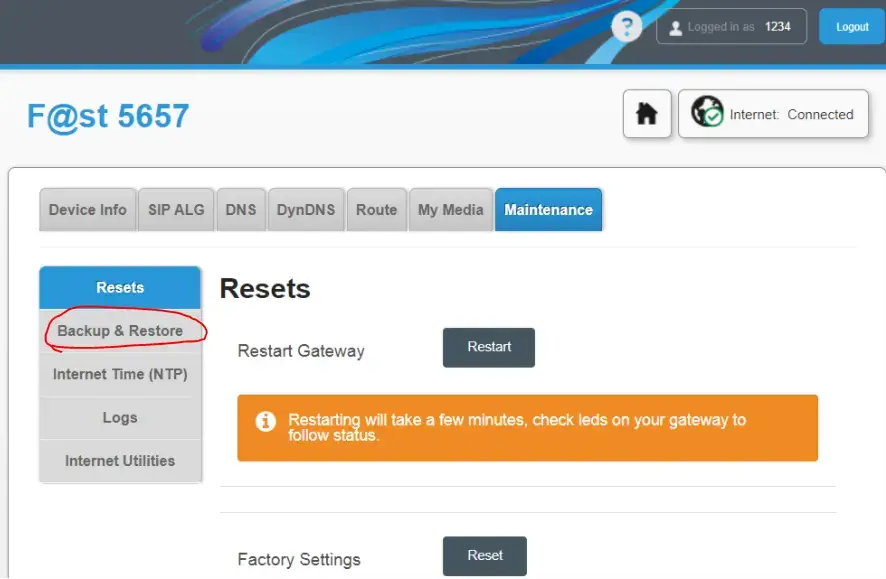

Descargamos un backup de la configuración que es de donde extraeremos los datos:

Nos vamos a Backup & Restore.

Para la opción exacta no tengo captura ya que las estoy sacando de internet, que tengo el router guardado en la caja desde la primera hora de conexión, pero deberíais ver un botón que si mal no recuerdo se llama "Backup Configuration". Os descargará un archivo .cfg (en mi caso device.cfg).

Ahora toca bajar la utilidad para extraer los datos que queremos desde github.com/electronicayciencia/tr-069-proxy/releases.

Al que le interese profundizar sobre el tema que lea el post de su creador al: electronicayciencia.com/2021/02/descifra…ast5657.html

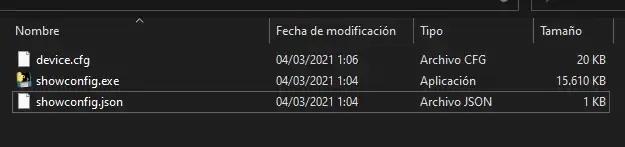

Creamos, por ejemplo, una carpeta en el escritorio y metemos los siguientes archivos:

showconfig.exe(descargado de GitHub)showconfig.json(descargado de GitHub)device.cfg(backup del router)

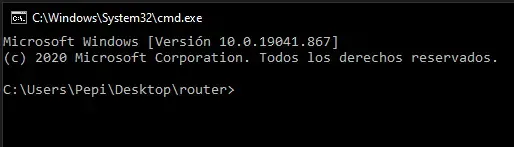

Ahora necesitamos abrir una línea de comandos de Windows en dicha carpeta, en Windows 10 (desconozco si en otras versiones funciona) si nos vamos a la barra de direcciones dentro de la carpeta, escribimos cmd y pulsamos enter ya estaría.

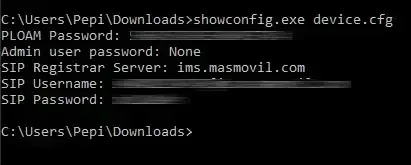

Solo nos queda el último paso. Usamos el comando showconfig.exe device.cfg y pulsamos enter. Tras unos segundos obtendremos nuestros datos:

Eso es todo.