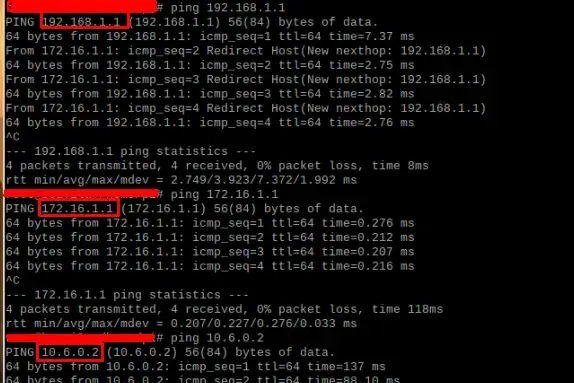

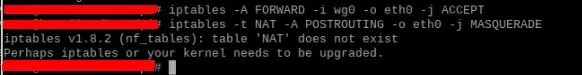

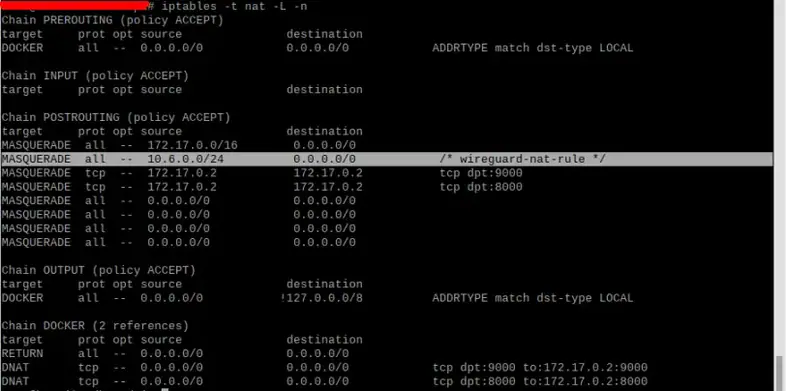

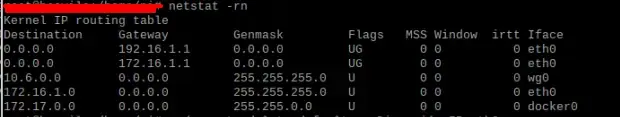

Tengo una Raspberry Pi 4 corriendo con una versión de WireGuard, que técnicamente funciona pero no me da salida a internet.

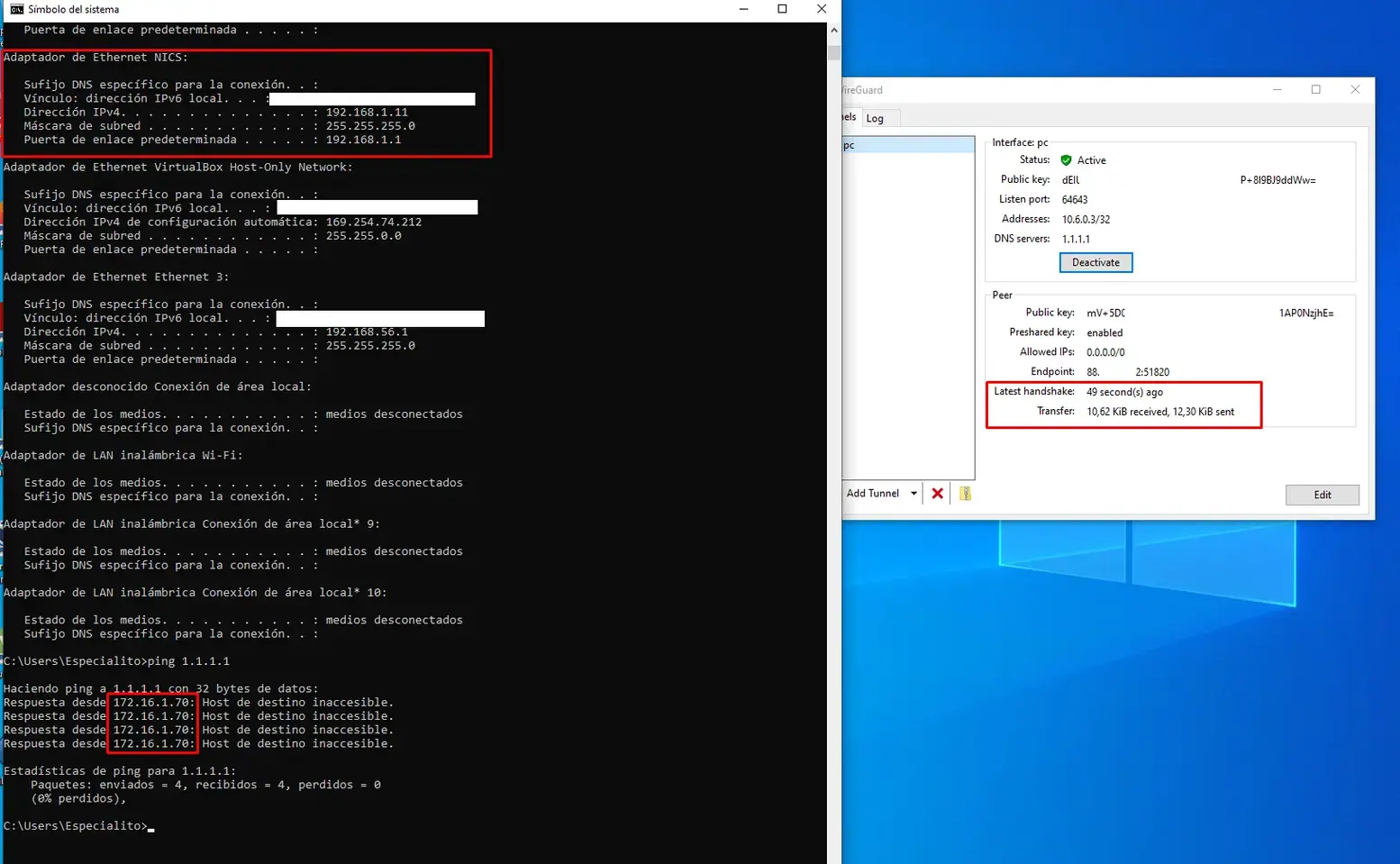

La raspi está en la oficina con la IP 172.16.1.70, y yo estoy en casa con la IP 192.168.1.11

Cuando configuro y conecto mi user WireGuard en PC me da "handshake", envía y recibe datos pero no me deja hacer un ping por ejemplo al Cloudflare.

En cambio me deja acceder mediante VNC a la raspi y por supuesto la raspi tiene acceso a internet.

Con respecto al router es un Mikrotik 4011 y tiene abierto el puerto por defecto de WireGuard, por eso no entiendo que puede estar pasando para no tener acceso a internet mediante la VPN.

Quedo a la espera de vuestras impresiones al respecto.