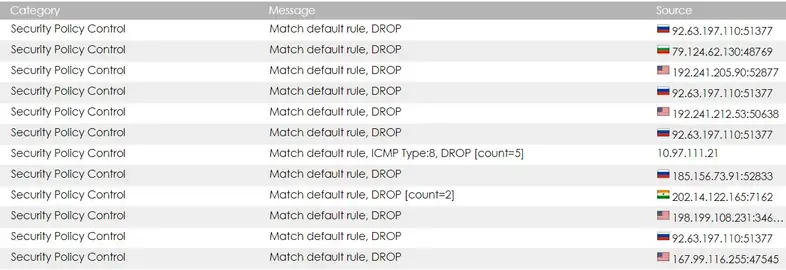

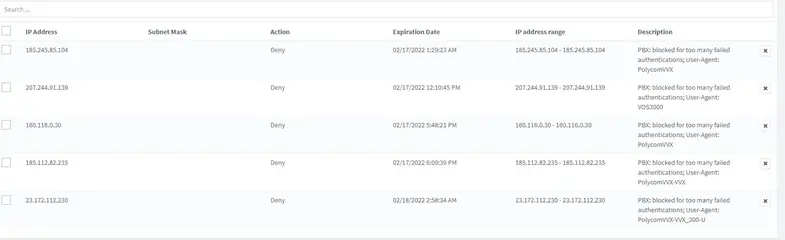

Tengo un Zyxel VPN300 saliendo a Internet con una conexión de MásMóvil/Yoigo (tengo dos fibras, una de cada) con IP fija. Revisando el log, observo que hay muchos drops de intentos de conexión desde países externos cada 3/4 minutos. ¿Esto es normal?

Entiendo que existan redes de bots escaneando las redes y equipos de los operadores, pero ¿no deberían estos filtrar gran parte de las conexiones que llegan a los CPE de los clientes? Tendrá algo que ver con tener IP fija asignada (la utilizamos para conexión VPN L2TP IPSEC, aunque también usamos un cliente DDNS corriendo en el router).

Pruebas que he realizado, con idéntico resultado:

- Conectar la segunda fibra, que no tiene IP fija

- Cambiar router en modo bridge de la operadora por ONT Nokia y/o Ubiquiti (esto creo que no afecta, es por tener menos cacharros en el rack)

- El firmware está actualizado a la última versión

Me falta probar con una conexión de fibra de Movistar con IP fija, a ver si ocurre lo mismo con otro operador.

¿A alguien le ha pasado algo parecido? Con este modelo de router que identifica geográficamente los intentos de conexion o con otro similar.