Las estimaciones son muy interesantes:

- Una RTX 2080 puede probar 37.000 millones de combinaciones por segundo de MD5

- Una RTX 3090 puede probar 69.000 millones de combinaciones por segundo de MD5

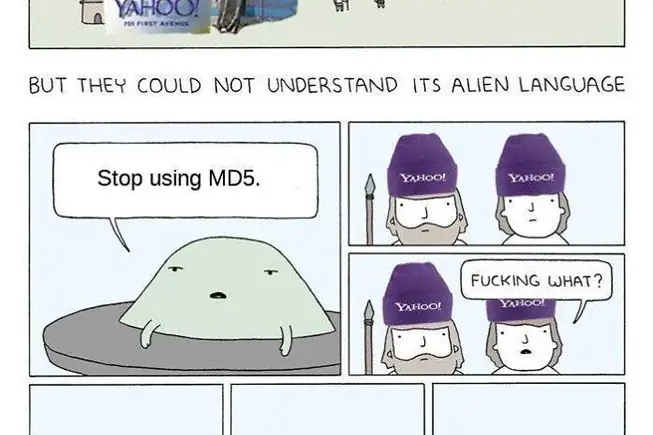

Muchos servicios aún usan MD5. No es algo super dramático debido a las protección de tiempo e intentos, pero sí que es verdad que se ha quedado completamente obsoleto para proteger filtraciones de los hashes. Solo con pasar a un bcrypt con salteado pasamos a:

- Una RTX 3090 puede probar 100.000 combinaciones por segundo de bcrypt.