Es que me esta pasando cada vez más, que sencillos e inofensivos programas que hago en C# para entretenerme, los detecta como virus.

El ultimo es un pequeño monitor de sistema que utilizo bastante.

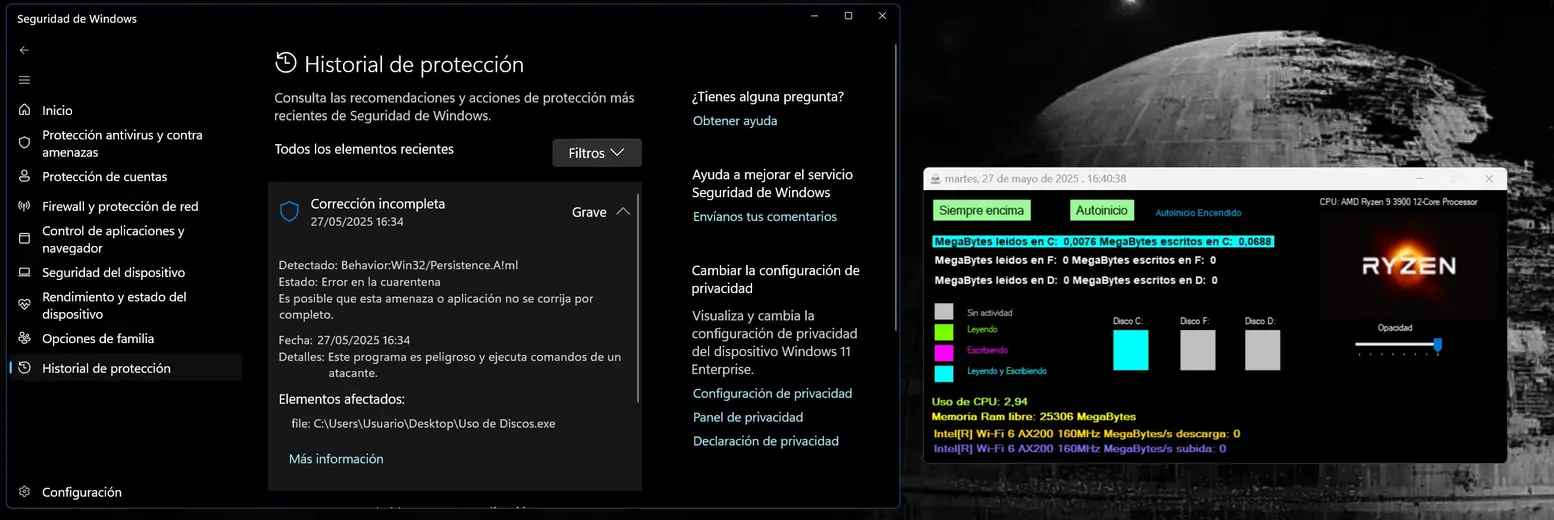

Después de varios días sin ningún problema, al mover el ejecutable al escritorio me salto una alerta, curiosamente de momento me deja ejecutarlo sin problema. (Parece que Defender no esta nada fino…)

Me gustaría si es posible cambiar la parte del programa que hace que se detecte.