Escenario:

HGU (acting as DHCP server) ↔ Punto de acceso inalámbrico (Archer C7 - ddwrt) ↔ Pi-hole (servidor DNS de la red) ↔ Clientes

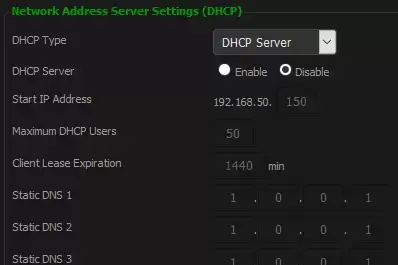

El HGU es el que asigna las IP's a los clientes, el Archer solo hace de punto de acceso Wi-Fi y la Raspberry es quien sirve las peticiones DNS (usa Cloudflare con DoH).

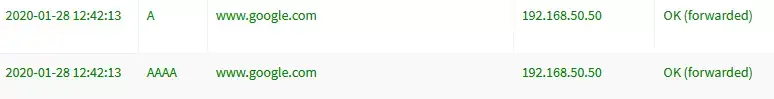

Todo funciona como debe y Pi-hole bloquea la publicidad en la red doméstica, pero con esta configuración, se le están escapando las peticiones DNS a servidores que algún dispositivo pueda tener hardcodeados en el firm.

No sé bien cómo hacer que todo el tráfico DNS, al menos el dirigido al puerto 53 TCP/UDP, pase forzado por la Raspberry. ddwrt sí que ofrece esa opción, pero como no lo uso como servidor DHCP, no me sirve.

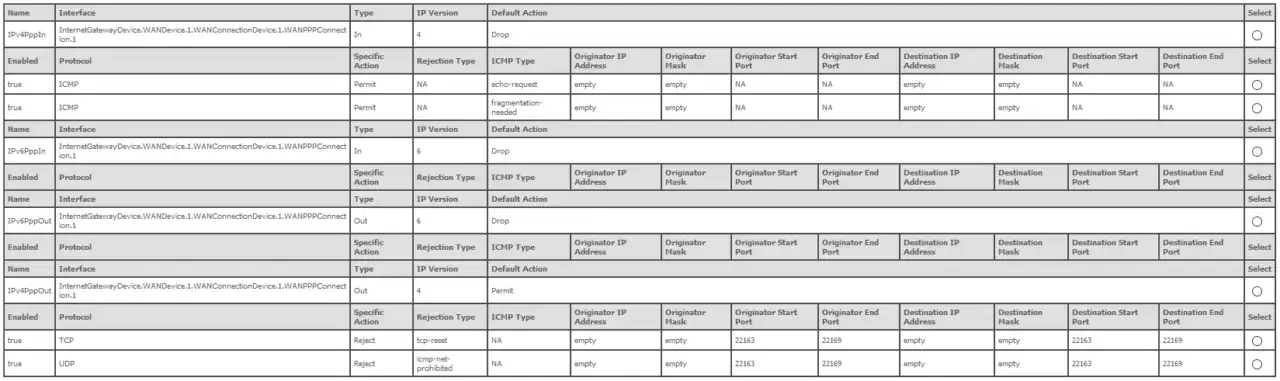

¿Quizá vía el firewall del HGU? Así lo tengo ahora (será mejor o peor, pero es mi configuración personal, adaptada a mis necesidades actuales):

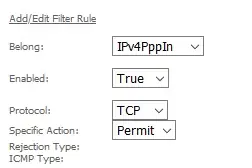

Y estas son las opciones para crear una nueva regla:

Y estas son las opciones para crear una nueva regla:

Agradecido de antemano!

Agradecido de antemano!

Pero como tengo el servidor DHCP deshabilitado y esa opción depende de Dnsmasq para funcionar, no me sirve.

Pero como tengo el servidor DHCP deshabilitado y esa opción depende de Dnsmasq para funcionar, no me sirve.