Contesto en este post a varios anteriores:

desde principios de los 2000, eres la primera persona que me encuentro que llama la atención sobre esta confusión de terminologías

Lo siento, pero a principios de los 2000 era un crío, y después de muchísimo tiempo estudiando, es la primera vez que oigo que la "terminología oficial" no es la empleada, sino que aquí cada uno llama a las cosas como quiere. No entiendo, entonces, para que existen las "terminologías oficiales". ¿En qué otros ámbitos de informática pasa esto? Por curiosidad...

De hecho y te lo digo muy serio, lo habitual es desconocer la acepción "oficial" de DMZ, la del aislamiento completo y tal del enlace que ponías de Panda Security.

Me vas a perdonar, pero para el que haya estudiado algo de redes, lo normal será conocer la terminología oficial. En ningún temario me ponía que la terminología oficial no se emplease como oficial. Para los que no hayan estudiado redes y hayan aprendido por su cuenta (cosa absolutamente loable y admirable), puedo entender la confusión que puede producir, pero ya te digo, en ningún libro de informática me he encontrado con que algo que es X no sea X en todos los lados.

Así que, si la Play tiene un bug que hace de troyano en la red, pues ajo y agua, pero eso es extremadamente raro de ver y Sony lo arreglaría antes de que fuera utilizado de forma masiva.

Bug de la Play Station 4 en Octubre de 2018

Vamos... Que basta un minuto para que una botnet como Mirai (tremendamente activa en españa) no te pille... Y si en ese ataque tiene conocimiento sobre el bug, te la han liado. Y tu seguirás jugando a la Play mientras participas en ataques DDoS sin darte cuenta, excepto porque el ping o el lag serán algo más altos de lo habitual y pensarás que alguien está usando netflix por el wifi...

pero si no quieres arriesgarte te recomiendo que no te metas en Internet.

Absurdo. Que quiera estar en Internet no quiere decir que tenga que aguantar que me timen usando terminologías oficiales cuando su implementación no es la que marca el estándar. Si quiero estar en Internet, según la RGPD, mi operador debe de poner todas las trabas pertinentes para que mi red no se vea comprometida. Y eso pasa por usar las terminologías oficiales correctamente, no como a cada uno le salga de los eggs...

Si tanto te preocupa la seguridad lo mejor es que te compres tu propio CPE

Como puedes ver, el post empezaba diciendo que tengo un Honeypot en la falsa DMZ del router. Es decir, me preocupo por la seguridad, y trabas he puesto a más no poder...

Es que un Kg es lo mismo aquí, que en Pekín ... bueno, siendo estrictos, no, no es lo mismo, pero vamos a dejar el chiste sobre magnitudes físicas para otro momento.

Una persona que dice "vamos a dejar el chiste sobre magnitudes físicas para otro momento" merece toda mi admiración XD.

solo hace falta conocer la definición de DMZ real, para darse cuenta, que NO es posible que lo que el CPE nombra como DMZ, sea eso, pero ni en broma de las malas.

Que es lo que me ha pasado a mi, un rato de curiosidad me ha llevado a darme cuenta de esto... Aunque por lo visto la gente ya lo sabía...

Si quieres una DMZ REAL, pues te pillas un CPE que lo haga bien

Esa fue parte de la solución que implementé antes de escribir este post.

De todas formas. Sigo sin entenderlo. Como usuarios (avanzados o no) deberíamos exigir que se usen los términos con propiedad y donde corresponda. No creo que sea algo baladí, ya que volviendo al tema de la RGPD, las empresas están obligadas a implementar todas las medidas de seguridad necesarias y dentro del alcance económico de la empresa para evitar fugas de información y otro tipo de ataques informáticos. Y si para ello, empezamos con que la terminología usada es incorrecta...

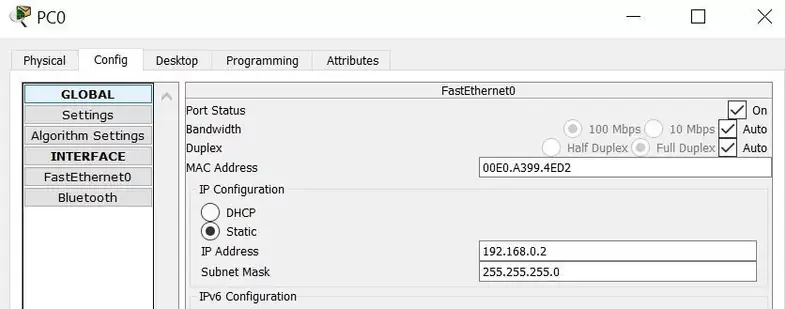

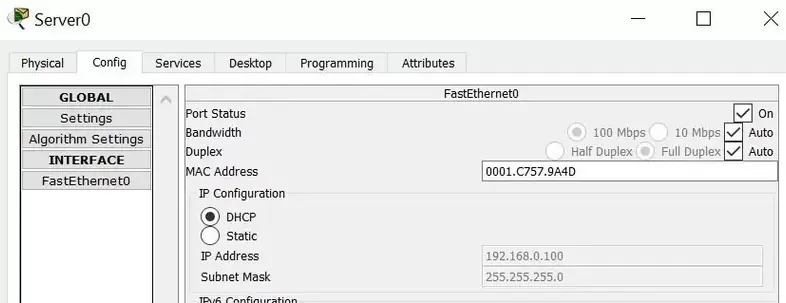

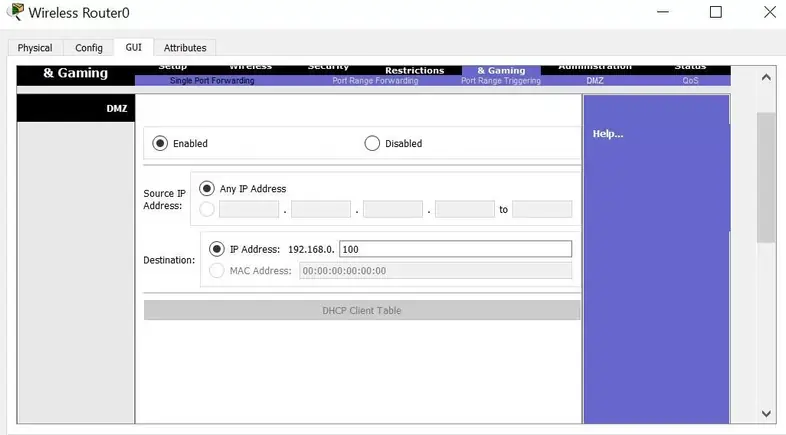

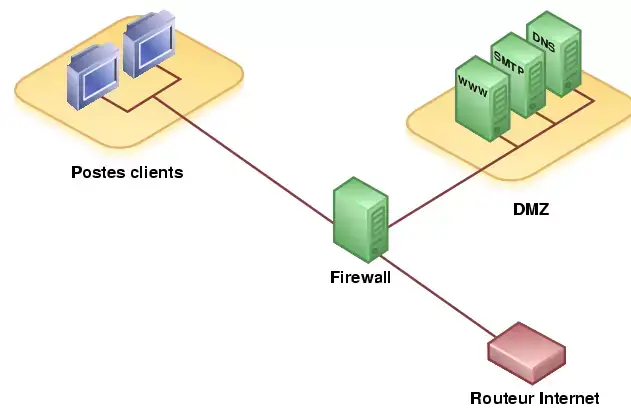

- He colocado Server0 en la DMZ del router.

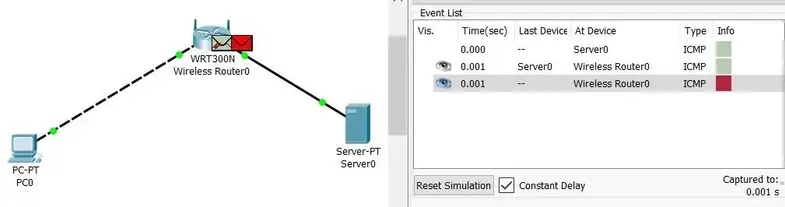

- He colocado Server0 en la DMZ del router. A continuación, he lanzado un paquete ICMP con origen en Server0 (DMZ) y destino PC0.

A continuación, he lanzado un paquete ICMP con origen en Server0 (DMZ) y destino PC0. O algo se me escapa, o por defecto, los paquetes que inician sesión TCP/UDP con origen en DMZ y destino una red privada, son dropeados por el router.

O algo se me escapa, o por defecto, los paquetes que inician sesión TCP/UDP con origen en DMZ y destino una red privada, son dropeados por el router. De wikipedia… Perdonar la fuente

De wikipedia… Perdonar la fuente