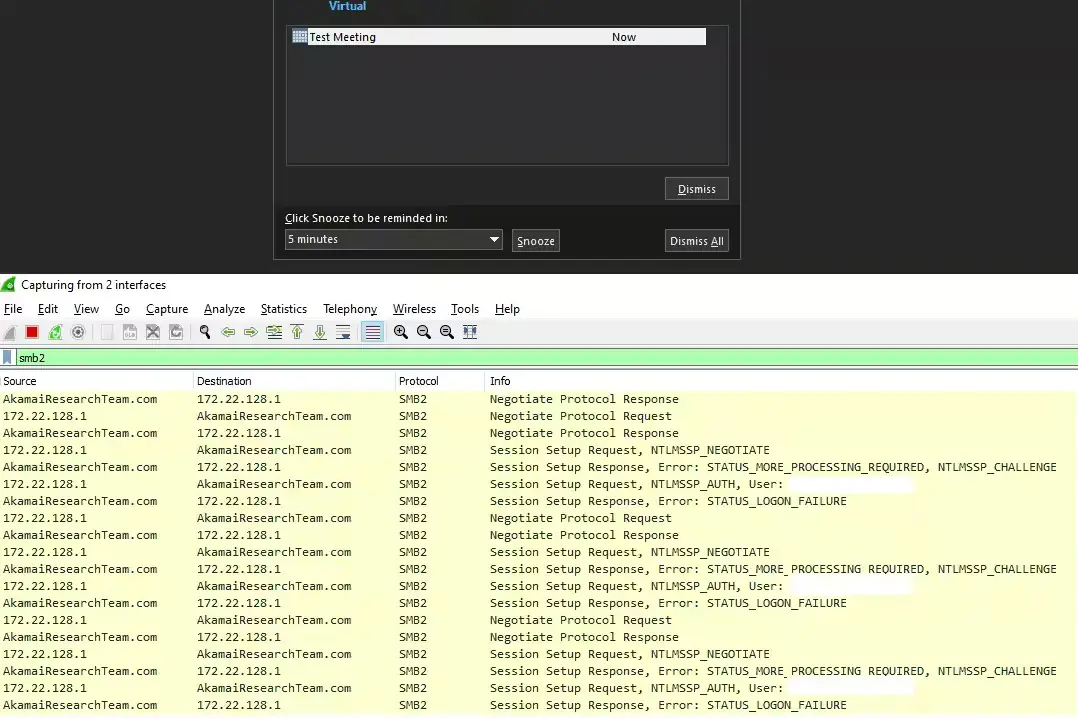

Todo comienza con el descubrimiento de un bug en el cliente de correo electrónico de Microsoft, Outlook. El ataque consiste en el envío de un correo electrónico al cliente con un recordatorio que incluye un aviso sonoro personalizado. Para descargar dicho aviso, el cliente ha de conectarse a un servidor externo, en este caso, un servidor controlado por el atacante. En esa comunicación vía SMB, el atacante recibe las credenciales NTLM, pudiendo después extraer la contraseña de la máquina comprometida.

La gravedad del bug radica en el extendido uso de Outlook en el ámbito empresarial y en que no se necesita la interacción del usuario para conseguir un ataque exitoso.

La propia Microsoft ha reconocido que esta vulnerabilidad se estuvo explotando por parte de un atacante ruso y comprometió máquinas de sectores tan sensibles como el militar o la administración europea durante aproximadamente un año.

En el Patch Tuesday de Microsoft de marzo de 2023, Microsoft liberó la actualización que supuestamente solucionaba el problema: Básicamente se comenzaba a validar que las peticiones de descarga que pudiesen incluirse en un correo electrónico haciendo uso de la propiedad PidLidReminderFileParameter, no fuesen dirigidas a WAN o a rutas no preconfiguradas como seguras. Si lo son, como era el caso del aviso sonoro personalizado, no se cursaría la solicitud y se usaría el aviso sonoro por defecto existente en la máquina del cliente.

Pero Ben Barnea, investigador de ciberseguridad en Akamai, ha descubierto que el ataque sigue siendo factible porque la solución al problema que ha lanzado Microsoft se puede circunvalar fácilmente modificando la ruta UNC que apunta al archivo de audio.

El investigador comenta que a día de hoy, el bug inicial sigue siendo explotable y pide a Microsoft que elimine de Outlook la funcionalidad de poder incluir avisos sonoros personalizados.