Al descompilar un firmware descargado de la web de Dlink y reconstruir la función alpha_auth_check, el responsable de la web devttys0.com se ha encontrado con una sorpresa.

Y es que la función, que en principio está encargada de comprobar el usuario y clave para autorizar el acceso a la interfaz de administración, devuelve siempre OK si el user-agent del navegador coincide con la cadena de texto "xmlset_roodkcableoj28840ybtide".

Modificar el user agent del navegador es algo muy sencillo. En firefox simplemente hay que acceder a about:config y crear la entrada general.useragent.override.

Se trata de un backdoor en toda regla que deja las puertas de los routers Dlink afectados abiertas de par en par. Además, lleva la firma de su autor al invertir la cadena: "edit by 048882 joel backdoor".

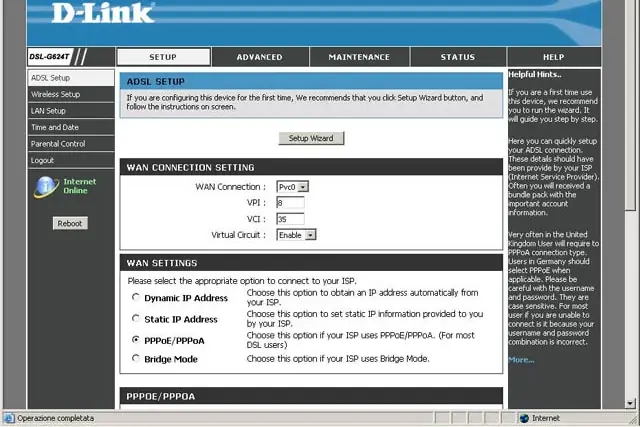

Y no en las posteriores 3.10 que tienen esta pinta:

Y no en las posteriores 3.10 que tienen esta pinta: Yo he probado con un router antiguo D-Link que lleva esta nueva interfaz, y no le afecta ese backdoor (lo que no quiere decir que exista otro)

Yo he probado con un router antiguo D-Link que lleva esta nueva interfaz, y no le afecta ese backdoor (lo que no quiere decir que exista otro)