Les pongo en antecedentes,

Tengo una red con:

- 2 Switch D-Link DGS-1210 de 24 puertos cada uno y conectados entre sí. Son gestionables.

- 2 Gateways por las que salir a internet.

- Rango de ips de la red de datos: 192.168.1.0/255

- Ips de las gateways: 192.168.1.100 y 192.168.1.200

Uno de los gateways es una adsl normal y el otro es un router de telefónica que nos conecta mediante una macrolan a otras sedes y por el que también es posible salir a internet.

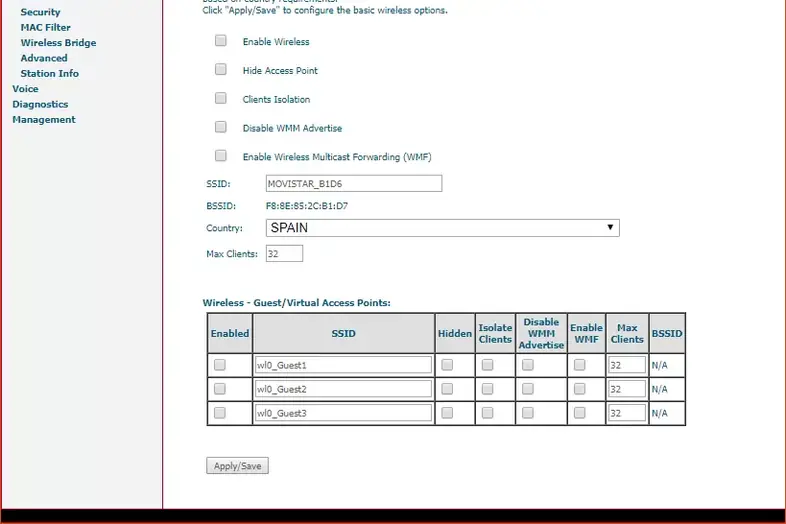

Ahora mi intención es añadir un punto wifi unifi ubiquiti el cual debería tener dos redes wifi, una para invitados y otra para los empleados y nunca deberían llegar a verse entre ellas.

- La red wifi de invitados debería salir a internet sin poder acceder a la red de datos.

- La red wifi de empleados debería poder tanto salir a internet como llegar a la red de datos.

Imaginemos que a la red wifi de empleados le asigno un rango de ips: 192.168.1.XXX, con ello conseguiría poder salir a internet y también estaría dentro de la red de datos, pero que debería hacer con la red wifi de invitados? Si le asignase un rango 192.168.2.XXX ¿sería suficiente para aislarla de la red de datos de forma segura?, no lo tengo la verdad, además no vería las gateways por estar en otra subred, ¿no?

Para acabar de rizar el rizo, la red de datos (192.168.1.XXX) debe poder salir por cualquiera de las dos gateways.

Os agradecería un poco de orientación para poder solucionar este dilema.

Muchas gracias por adelantado.

Actualmente no hay configurada ninguna VLan en los switch.

Y ahora es cuando llegan todas las dudas, ¿cómo lo podría hacer? O mejor dicho ¿cómo lo haríais?

Cuando trabajas en un entorno de VLAN, si no se especifica nada, la VLAN es la 1. Así que los equipos que no estén configurados pertenecen a la VLAN 1. Puedes crear una VLAN nueva, por ejemplo la 100 que sea la de invitados, tendrás que configurar los switches para que los puertos correspondientes estén etiquetados (tagged) con la VLAN 100, y, lo más importante, que el SSID de la wifi de invitados sea miembro de 100 pero no miembro de 1.

Cuando trabajas en un entorno de VLAN, si no se especifica nada, la VLAN es la 1. Así que los equipos que no estén configurados pertenecen a la VLAN 1. Puedes crear una VLAN nueva, por ejemplo la 100 que sea la de invitados, tendrás que configurar los switches para que los puertos correspondientes estén etiquetados (tagged) con la VLAN 100, y, lo más importante, que el SSID de la wifi de invitados sea miembro de 100 pero no miembro de 1.