Guía de configuración de red con un Fortigate y VoIP estable.

He pensado que a otros usuarios les puede ser de ayuda la configuración que he conseguido montar en casa con una ONT HG8310M un Fortigate 50E (sin licencias), un punto de acceso wifi (el HGU de Movistar que me sobraba) y un teléfono VoIP GXP1625.

Si os gustaría que lo desarrolle mas, no dudéis en comentarlo.

Requisitos

Comencemos para empezar he comprado un HG8310M por alrededor de 12-16 euros en AliExpress.

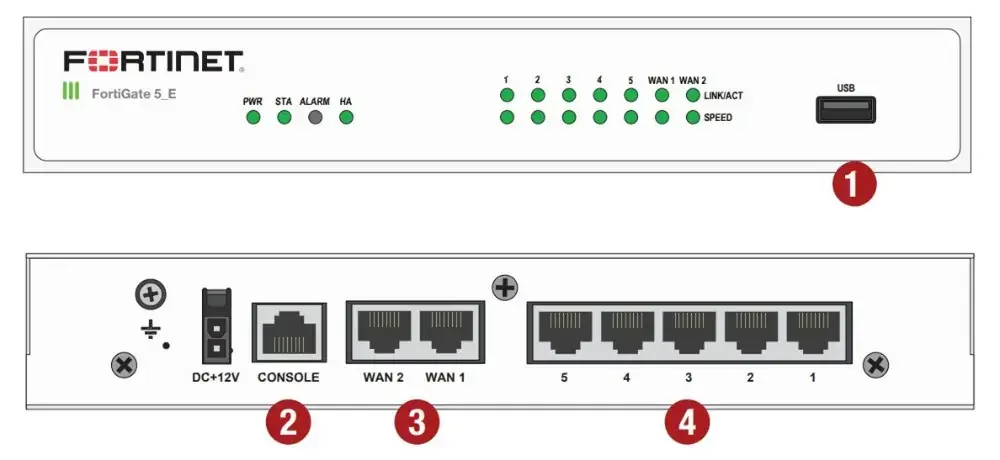

Luego he comprado por ebay un FG-50E por 65 euros con adaptador de corriente.

Además de un Switch PoE (que no es necesario, lo he comprado para no tirar mas cables AC) y un teléfono Grandstream GXP1625 por 45 euros en Amazon.

Configuración

No me voy a centrar tanto en la parametrización de los aparatos, voy a asumir que ya se tiene un conocimiento técnico bajo/medio previo al seguir este tutorial, igualmente cualquier duda la responderé lo antes posible.

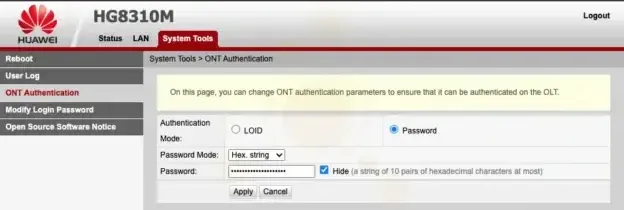

HG8310M

Comencemos con la instalación,

Lo primero es, con el HGU conectado y funcionando, sacar el IDONT de 'http://192.168.1.1/instalacion', en este foro hay tutoriales.

Una vez tenemos el código, ya podemos quitar el HGU y dejarlo a un lado, lo usaremos más tarde (no es obligatorio usarlo).

Deberemos conectar el HG8310M a un PC directo por el puerto RJ45 que trae el aparato,

NO CONECTAR LA FIBRA AÚN, YA QUE NO PODREMOS EDITAR LOS CAMPOS NECESARIOS SI ESTÁ CONECTADA

Introduciremos los datos como aparece en la imagen, chequear si el IDONT esta en hex on ascii. Sabremos que está sincronizando bien con el equipo del operador porque tiene que dejar de parpadear el LED Rojo que dice LOS y quedarse fijo el LED Verde que dice PON. Ahora con los datos introducidos y guardados podremos conectar el cable de fibra.

No se olviden de volver a poner el direccionamiento automático en la tarjeta de red. Ahora conectaremos el Fortigate.

Fortigate

Si durante este tutorial no te aparece alguna característica mencionada o sospechas que la tiene desactivada, puedes activarla navegando a System => Feature Visibility.

Interfaces

Conectaremos un cable RJ45 desde el puerto LAN del HGU8310M a cualquier puerto WAN del Fortigate.

La configuración que voy a explicar lo haré a través de la GUI, aunque también se puede hacer vía cable de consola o ssh por la CLI.

Ahora procederemos a conectarnos a algún puerto LAN de nuestro Forti y accederemos desde nuestro PC.

Recordar la IP por defecto del Forti es '192.168.1.99'. Hacer los cambios necesarios en la tarjeta de red del PC para poder acceder a la interfaz web. Si se inicia por defecto la GUI trae un pequeño wizard para guíarnos durante el primer setup.

Una vez dentro, (yo estoy usando el ultimo firmware disponible para el aparato 6.2.12 build 1319, las opciones o localización de éstas pueden variar de firmware a firmware) nos vamos a Network, Interfaces.

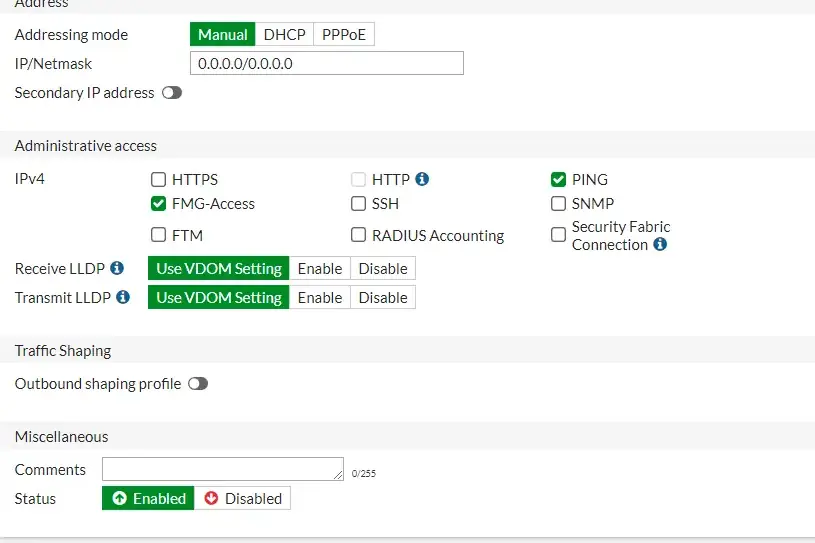

Aquí viene la configuración que me costó encontrar, ya que no había ninguna guía de ella.

Seleccionaremos para editar la interfaz WAN a la que hemos conectado nuestra ONT.

Aquí no tocaremos nada puesto que casi todo lo haremos en interfaces virtuales, asegurarse que el

ROL => WAN

Addressing mode => Manual

IP/Netmask => 0.0.0.0/0.0.0.0

Administrative access => Recomendado desactivar todas las casillas.

Receive LLDP => Use VDOM Setting

Transmit LLDP => Use VDOM Setting

Status => Enabled

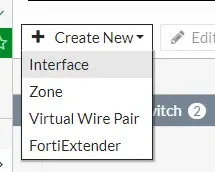

Aquí ya no hay mas que hacer, salimos otra vez a Interfaces, y en la parte superior pinchamos en Create New => Interface.

Ahora vamos a crear las 2 interfaces, Internet y VoIP, también podríamos crear la de IPTV pero O2 no ofrece este servicio.

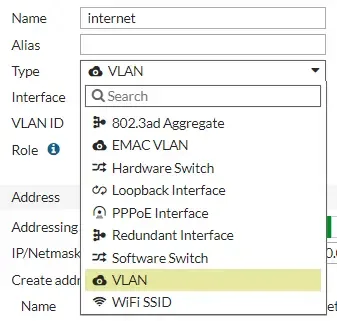

Pondremos un nombre para la interfaz y en Type => VLAN.

En Interface seleccionaremos el puerto físico WAN donde hemos conectado nuestra ONT, básicamente de donde queremos que "cuelgue" nuestra interfaz virtual.

En VLAN ID ya que O2 usa la 6 para internet, pondremos 6.

En Addressing mode => PPPoE.

Pondremos usuario y password para Movistar/O2 que están en internet. Y dejamos el resto de opciones tal cual.

Status => Enabled

Pinchamos en OK.

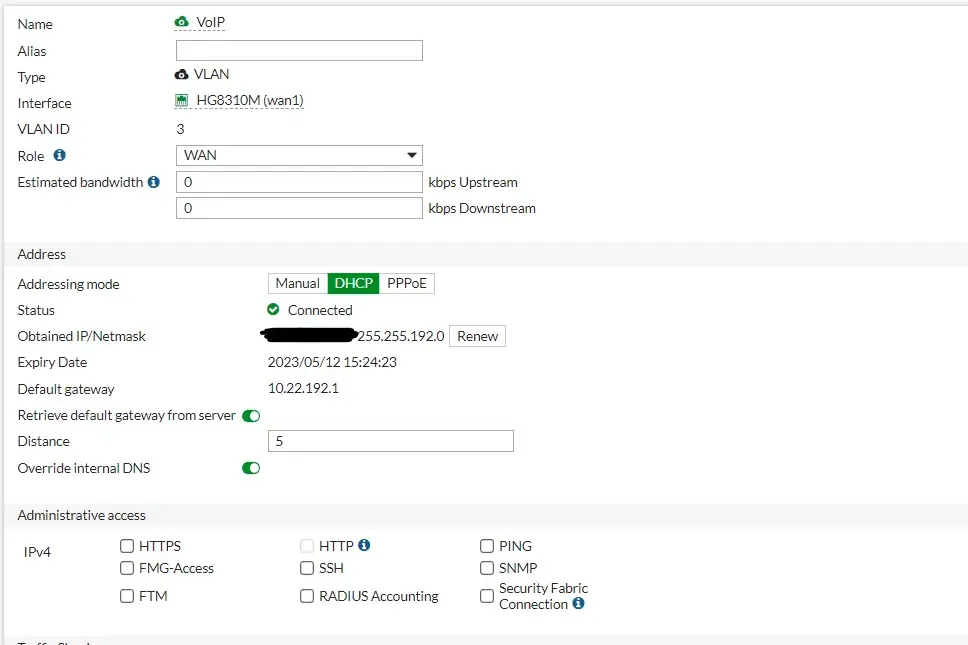

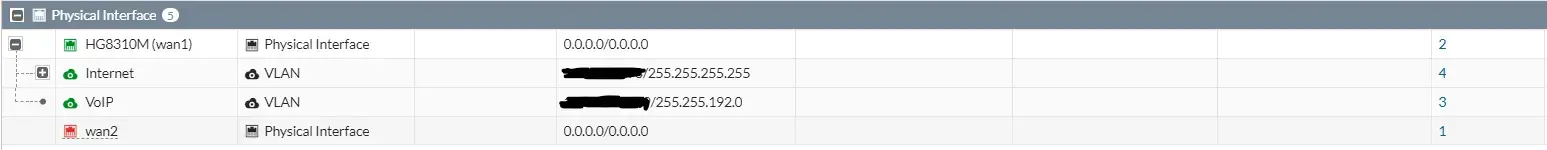

Tan pronto como pulsemos en OK y volvamos a Interfaces, podremos pinchar en WAN que aparecerá un desplegable con nuestra interfaz virtual nueva colgando, dentro de ella miraremos la opción Status y debe decir Connected.

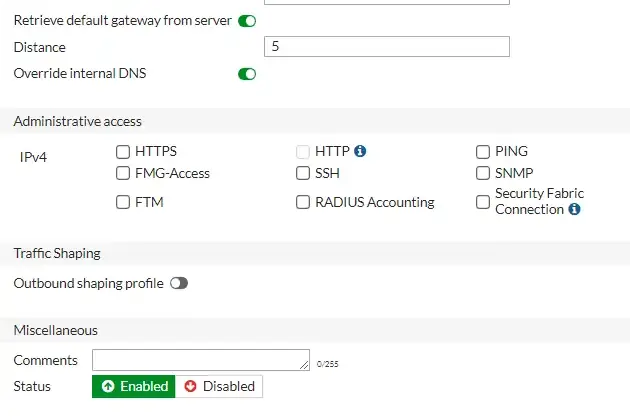

Ahora haremos los mismos pasos pero esta vez en Addressing mode => DHCP para la VoIP, con VLAN 3.

Nos debe quedar algo así:

Una vez llegados a este punto ya hemos hecho la mayoría de configuración para salir a internet, tendríamos que tener algo así:

Aunque todavía desde nuestro PC no podemos salir a internet, pero el aparato si debe aparecer como conectado en las 2 interfaces virtuales de tipo VLAN.

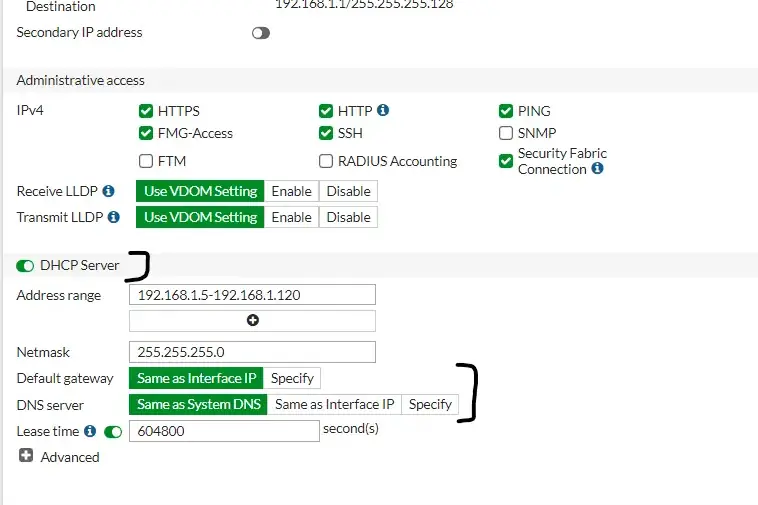

Ahora pinchamos en la interfaz LAN. Aquí dentro están agrupados por defecto todos los puertos LAN del fortigate.

Aquí ponerlo a vuestro gusto.

He marcado en negro las opciones importantes como:

Addressing mode que tiene que ser manual.

El servidor DHCP para que os de una IP automaticamente

El Default gateway que sea la IP del Fortigate, en mi caso la 192.168.1.1

El DNS que use el del sistema que es el que recibe por la vlan6.

Podemos dejar el resto de opciones tal cual, el STP activado para que no os cree bucles en los dispositivos de capa 2.

Policy

En esta sección configuraremos las políticas de seguridad del fortigate, la he dividido en 2 importantes.

LAN => Internet

Ahora vamos a configurarlo para poder salir a Internet (puerto virtual vlan6) desde la interfaz LAN.

Vamos a Policy & Objects => IPv4 Policy.

Aparece una creada llamada Implicit Deny por defecto.

Vamos a irnos arriba a Create New, el ID lo dejamos tal cual.

Ponemos un nombre por ejemplo: LAN => Internet

Incoming Interface => LAN De donde viene tráfico que vamos a filtrar?

Outgoing Interface => internet A donde va el tráfico que vamos a filtrar, poner interfaz la vlan6, puesto que si ponemos la física la "WAN" no va a poder enrutar el trafico con el tag correcto.

Source => all Direccionamiento dentro de la interfaz "LAN" al que queremos que aplique esta política, como tengo toda las interfaces físicas juntas en la misma LAN y el mismo direccionamiento para todos los puertos pongo "all".

Destination => all Direccionamiento de destino al que queremos que aplique esta política siempre que cumpla el requisito de "Source".

Schedule => always Tiempo que queremos que esté activa esta política.

Service => ALL Servicios a los que aplicará la política.

Action => ACCEPT Que va a hacer cuando vea tráfico que cumpla esta política?

Inspection Mode => Flow-based Modo de inspección de paquetes, dejarlo en flow-based para mejor rendimiento, ya que es en este caso mas importante la velocidad que seguridad, además esta política no es la que se va a encargar de la inspección con lo cual si se quiere inspeccionar los paquetes por temas de seguridad se hará en otra política a parte para mejor organización.

NAT => ON El tráfico de esta política va a travesar una NAT de la LAN a la WAN, así que lo activamos.

IP Pool Configuration => Use Outgoing Interface Address Default gateaway usaremos la IP de la interfaz de salida.

SSL Inspection => no-inspection Sin inspeccion puesto que esta política no va a ser de seguridad y tampoco lo tenemos con licencias :(

Log Allowed Traffic => All Sessions Esta es opcional si queremos loguear el tráfico, una vez el forti llega al 90% del espacio ocupado en logs, va haciendo un logrotate automáticamente.

Enable this policy => ON La activamos.

LAN => VoIP

Ahora vamos a configurarlo para poder salir al "Internet" que usa Movistar para la red VoIP (puerto virtual vlan3) desde la interfaz LAN (que es donde va a obtener la dirección IP nuestro Teléfono IP).

Vamos a irnos arriba a Create New, el ID lo dejamos tal cual.

Ponemos un nombre por ejemplo: LAN => VoIP

Incoming Interface => LAN De donde viene tráfico que vamos a filtrar?

Outgoing Interface => VoIP A donde va el tráfico que vamos a filtrar, seleccionar la interfaz virtual vlan3.

Source => all Direccionamiento dentro de la interfaz "LAN" al que queremos que aplique esta política, como tengo toda las interfaces físicas juntas en la misma LAN y el mismo direccionamiento para todos los puertos pongo "all".

Destination => all Direccionamiento de destino al que queremos que aplique esta política siempre que cumpla el requisito de "Source".

Schedule => always Tiempo que queremos que esté activa esta política.

Service => ALL Servicios a los que aplicará la política.

Action => ACCEPT Que va a hacer cuando vea tráfico que cumpla esta política?

Inspection Mode => Flow-based Modo de inspección de paquetes, dejarlo en flow-based para mejor rendimiento, ya que es en este caso mas importante la velocidad que seguridad, además esta política no es la que se va a encargar de la inspección con lo cual si se quiere inspeccionar los paquetes por temas de seguridad se hará en otra política a parte para mejor organización.

NAT => ON El tráfico de esta política va a travesar una NAT de la LAN a la WAN, así que lo activamos.

IP Pool Configuration => Use Outgoing Interface Address Default gateaway usaremos la IP de la interfaz de salida.

SSL Inspection => no-inspection Sin inspeccion puesto que esta política no va a ser de seguridad y tampoco lo tenemos con licencias :(

Log Allowed Traffic => All Sessions Esta es opcional si queremos loguear el tráfico, una vez el forti llega al 90% del espacio ocupado en logs, va haciendo un logrotate automáticamente.

Enable this policy => ON La activamos.

Como podremos observar no hay mucha diferencia entre ambas políticas, lo importante es que esten bien definidas las interfaces de entrada y de destino, al terminar mirar que apareza al final del todo la política por defecto "Implicit Deny".

Quedaría tal que así siempre que arriba a la derecha el orden sea by Sequence:

- Name

- LAN => Internet

- LAN => VoIP

- Implicit Deny

Llegados a este punto, tendríamos que tener acceso a internet.

Static Routes

Para poder usar el teléfono IP, hay que añadir al Fortigate unas rutas que entrega Movistar/O2 mediante RIPv2, aunque se puede configurar, es más sencillo añadir las 2 rutas estáticas que hacen falta, ya que no tenemos dispositivo de routing y este es un entorno de trabajo sencillo, ahora si en un futuro estas rutas cambian, habría que estar atentos, cosa poco probable en un futuro cercano.

Aún estoy haciendo pruebas con la sección de routing del fortigate para que él mismo le pida las rutas al operador, pero sin éxito aún.

Vamos a Network => Static Routes.

- Vamos a necesitar 3 rutas, 1 de ellas tendría que aparecer, sino la agregáis. Pinchamos en Create New para crear una nueva. No hará falta entrar en opciones avanzadas así que no os preocupéis por esa opción.

Ruta: 0.0.0.0/0

Dynamic Gateway => ON

Destination => Subnet => 0.0.0.0/0.0.0.0

Interface => Internet (vlan6)

Gateway Address => Dynamic Tendría que coger por defecto "192.168.144.1".

Administrative Distance => 1

Status => Enabled

Ruta: 10.31.255.128/27

Dynamic Gateway => ON

Destination => Subnet => 10.31.255.128/255.255.255.224

Interface => VoIP (vlan3)

Gateway Address => Dynamic Tendría que coger por defecto "10.22.192.1".

Administrative Distance => 3

Status => Enabled

Ruta: 10.31.255.134/32

Dynamic Gateway => ON

Destination => Subnet => 10.31.255.134/255.255.255.255

Interface => VoIP (vlan3)

Gateway Address => Dynamic Tendría que coger por defecto "10.22.192.1".

Administrative Distance => 3

Status => Enabled

GXP1625

Ahora vamos con la configuración del terminal VoIP, he elegido este modelo por la facilidad y estabilidad que me da durante las llamadas. Las llamadas entran al segundo, tanto las de dentro como las de fuera. No se corta ni se escuchan cosas raras. La configuración para cada terminal va a variar, intentaré poner las opciones mas generales y destacarlas.

Destacar que este modelo incluye PoE con respecto al GXP1620 u otros inferiores. Además de 2 puertos RJ-9 para conectar cascos o soporte para cascos inalámbricos tipo plantronics.

Conectamos el terminal a cualquier puerto LAN del fortigate.

Accedemos a la interfaz web de configuración en la línea SIP1, ya que trae 2 líneas SIP.

SIP Server => telefonica.net

Outbound Proxy => 10.31.255.134:5070

SIP User ID => 92XXXXXXX vuestro número de teléfono

Authenticate Password => 92XXXXXXX vuestro número de teléfono

El resto de campos se pueden dejar por defecto.

Con estos pocos datos, el teléfono registra sin problemas y a los 2 segundos.

PROBLEMA QUE ME HA PASADO

- A veces ya sea por caída o reinicio, el terminal puede dejar de registrar la cuenta SIP, esto ocurre porque al reiniciar, la sesión con destino 10.31.255.134, UDP/5070 se queda pillada durante horas, es tán facil como entrar a FortiView => Sources => Seleccionamos la IP del terminal => Sesiones del terminal => click derecho, terminar todas las sesiones. Con esto lo que hacemos es forzarlo a volver a registrar.

HGU como AP

Lo recomendable sería tener un punto de acceso o un router que dejara configurarlo como AP, en cualquier caso lo conectaremos a cualquier puerto LAN del fortigate, ya que lo que queremos conseguir es que el fortigate haga de DHCP y no el HGU, además de poder ver a los clientes que se conecten para futuras restricciones o configuraciones.

Hay que tener cuidado porque el HGU es el que mas me falló durante la configuración.

Primero lo resetearemos de fábrica y nos conectaremos directamente a el desde cualquier puerto LAN del HGU.

Lo primero es entrar a la interfaz web y cambiar la IP del HGU, hay que cambiarla desde el menú sencillo, no desde el menú avanzado porque no guardará la nueva IP.

He utilizado la IP '192.168.1.2' ya que la del forti es la '192.168.1.1'.

También desactivamos el servidor DHCP.

Ahora conectamos al puerto mas a la izquierda del HGU el cable RJ45 que vendrá del Fortigate, y podremos usar los 3 restantes para conectar pcs a la red.

Lo que nos quedan son 3 puertos libres y el WiFi 2,4 y 5G para conectar clientes, ya que actúa como un switch, es obvio que las luces parpadearán en rojo ya que no sincronizará.

No hace falta decir que habrá que desactivar el Band Steering para mejor calidad de la wifi y cambiar la clave de la misma por seguridad.

Podemos comprobar que funciona yendo al forti en Monitor => DHCP Monitor y veremos que asigna ips a los clientes.

Conclusión y opinión

He añadido algunos puntos a destacar durante el proceso de configuración de prueba y error que me ha llevado 1 mes configurar y buscar por foros en internet tanto en inglés como español. Este tutorial aplica a cualquier fabricante, PaloAlto, Sonicwall, etc.

HG8310M

La verdad que para el precio que tiene es buena opción, lo tengo desde hace 2 o 3 años y aunque calienta un poco, ha sido bastante fiable, nunca me ha fallado y me permite llevar la fibra de casa desde la roseta hasta donde yo quiera (siempre que tengáis un cable de fibra largo, mirar si es monomodo o multimodo para no pasaros de la distancia de operación del cable porque también cuenta desde la roseta de la operadora de casa hasta el aparato que alimenta el cable, esas distancias hay que sumarlas). También lo pueden poner cerca de la roseta y pasar el cable RJ45 hasta el Fortigate que podéis tenerlo en otro lado.

Fortigate

Me he decidido por este porque he trabajdo con SonicWall y no me parecía nada intuitivo, en el trabajo tenemos un FG-100F y es una maravilla tiene potencia que da miedo. He visto que sin licencias puedes alojar un servidor VPN y bastantes cosas mas, está bastante completo.

Lo malo es que es un modelo viejo y sin licencias lo cual lo puede hacer vulnerable y sustituible en poco tiempo.

- Es de los más baratos que he visto que cumplen los requisitos que buscaba yo que eran:

- Que soporte velocidades mínimas de 1Gbit de subida y bajada. (para aprovechar todo lo contratado)

- Que soporte un Servidor VPN

- Que se pueda integrar con un LDAP

- Que este entre los 60 y los 100 euros.

- Que venga con fuente de alimentación y transformador de Europa 100 a 240V aguanta.

- Que tenga funcionalidades básicas sin licencia.

- Que se vea bonito jaja (es broma, aunque en blanco queda muy bien)

Para este tipo de boberías y para un Home Office va genial, ahora no cuenta con "Hardware-Offloading" para algunas de sus funciones, con lo cual como lo compres para un SOHO con 20-50 empleados te va a ir genial, eso si, en cuanto crees políticas que vayan por proxy-based y que sean deep-inspection, te vas a comer un truño de velocidad de salida, y el cpu se te va a ir al 80% o más, para este tipo de casos es mejor irte a una serie superior como la F. Pero es normal, este modelo es viejo y no creo que estes viendo este tutorial para meterlo en un entorno empresarial,

- te aconsejaría que si lo que prima es la seguridad y tienes este modelo:

.1 Si no puedes irte a uno superior, tener cuidado con las vulnerabilidades del ultimo firmware (no habilitar ningún protocolo al exterior)

.2 Si activas políticas que sean deep-inspection, mejor que sean flow-based para no comprometer tanto el cpu, si tienen que ser proxy-based por seguridad, monitorizar la carga de red y ver como se puede bajar el uso del cpu.

GXP1625

Antes de comprar este terminal tenía un Cisco CP-7841 (la versión que no es el K-9, porque esa versión requiere software propietario para poder usarlo y configurarlo) y fue un infierno entre subirle la configuración y usar los parámetros correctos y que no fallara, perdí un mes con ese terminal, mientras que con este en cuestión de 5 minutos estaba funcionando, no recomiendo teléfonos IP cisco para este tipo de entornos salvo que os queráis volver locos.

Lo que he hecho para asegurarme que funcionarían las rutas del Fortigate me he instalado en el PC un softphone y lo he configurado para que registre, una vez me he asegurado que registra correctamente, he hecho llamadas de prueba para ver la estabilidad y calidad de las llamdas, luego he comprado el teléfono, así si falla me aseguro que el problema esta en la configuración del terminal y no en la electrónica de red.

He de decir que como el operador no soporta el códec 722 wideband la mayoría de llamadas la hará en PCMU o PCMA, así que lo de audio HD no lo aprovecharéis hacia fuera de vuestra red LAN.

También destacar que es muy importante especificar el puerto de salida con el proxy de salida, si no registra bien probablemente sea por estas opciones, ya que el tráfico que manda por la vlan3 realmente no va por internet, sino que pasa por esa dirección. Por ejemplo en este terminal había que especificarlo en formato socket (IP:PUERTO), esto ya dependerá de cada GUI.

HGU como AP

Es muy recomendable conseguir un AP destinado para ello o un router que se pueda configurar en AP como los de Asus, porque el HGU me ha fallado algunas veces en la wifi, no he tenido que reniciarlo, pero pierde la conexión unos segundos y vuelve, no es muy común que ocurra pero en 2 meses me lo habrá hecho 3 o 4 veces contadas.

En un futuro actualizaré a algún punto de acceso con tecnología WiFi 6 (ax) o superior.