He estado experimentando algunas configuraciones para mis clientes y la siguiente me ha resultado de maravilla.

Si a alguno se le ocurre alguna forma de lograr la instalacion de un malware bajo la siguiente configuracion me avisan:

1) Dos particiones

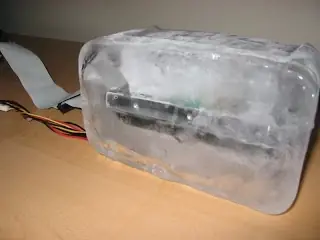

2) Disco C "freezado" con DeepFreeze, Disco D sin "freezar"

3) Antivirus de Eset, "NOD32 Smart Security 4" instalado en disco D, por lo que se mantiene al dia aunque este freezado el C

4) Update de Windows hasta el ultimo parche al dia

5) Foxit en lugar de Adobe Reader y ultima version de Java instalado.

6) Chrome/Firefox browsers por defecto. Internet Explorer solo para sitios de confianza que solo usan asp y activex (sitios del gobierno).

7) El usuario por defecto tiene privilegios de Usuario unicamente, no tiene acceso a cuentas de Power User o Admin.

8) El bios permite unicamente el Boot del disco duro, no permite el boot de usb o el cdrom. El bios tiene contraseña de acceso.

Para la comodidad del usuario, la carpeta de Mis Documentos y el Escritorio es remapeado hacia una carpeta del disco D, para que pueda guardar sus archivos.

A alguien se le ocurre alguna forma de infectar esta computadora y que la infección quede residente?

En la primera linea de defensa tenemos al antivirus que esta actualizado y tiene una heuristica buena para detectar malware. Si el malware llegara a pasar desapercibido, le joderia la restriccion de privilegios, y si los privilegios son explotados de alguna forma, el deepfreeze se encargaria de sacarlo de encima al rebootear la computadora. La unica forma de cagar al deepfreeze es mediante la instalacion de un kernel rootkit, pero eso seria imposible si el usuario tiene privilegios de usuario.

Digamos que me parece que esta configuracion se mantendrá incorrupta para siempre... a alguien se le ocurre una manera de joderla bajo esta configuración?

Saludos,

Daniel