Nah... no te preocupes ?

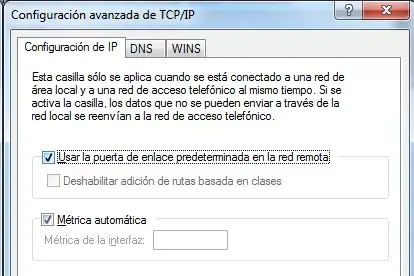

Usar la puerta de enlace predeterminada en la red remota

Si la desactivo, estoy en mi LAN , si la dejo , estoy en la LAN de donde estoy conectado, con Ubuntu no lo consigo sólo la IP EXTERNA

No, no... si estás conectado, estás conectado. Esa opción te permite redirigir TODO el tráfico a través de la VPN o sólo una parte. Si la activas, todo pasa a través de la VPN, si la dejas desactivada, y en función de las rutas establecidas, sólo pasaría por la VPN el tráfico con destino a un rango IP determinado (por las rutas)

Uso PPTP que es la única opción que me da UBUNTU 16.04

No, que va... para nada. Es GNU/Linux, está todo en los repositorios. Puedes usar lo que quieras. Y como tienes libertad para elegir y PPTP está totalmente roto, te recomiendo que desinfectes la RPi3 (cárgate ese Windows por DIOS) y le instales una Debian o similar, a ser posible sin GUI, porque una VPN cifrada y en condiciones necesita toda la potencia que la RPi3 puede ofrecer para tener una conexión rápida y estable.

Como te digo PPTP está roto y muerto. Si un ruso o un chino se propone ir de caza y encuentra tu red, va a hacer el agosto... Y Xataka es una revista online, vale para leer chorradas, pero no es una fuente de la que extraer información técnica.

Cambia a OpenVPN ya. La configuración se reduce a un sólo archivo en el cliente y otro en el servidor (los certificados pueden incluirse en el archivo, pero NetworkManager los prefiere por separado). En el cliente Ubuntu instalas el paquete network-manager-openvpn y puedes gestionarlo todo desde la interfaz gráfica, igual que hiciste para configurar la conexión PPTP.

Sí, vas a tener que leer e invertir un poco de tiempo, pero te garantizo que una vez lo hayas montado vas a agradecerlo.

Aún así, te respondo: tienes un problema de rutas, la puerta de enlace predeterminada no es la de la VPN, por lo que el tráfico sigue saliendo por la red local en vez de por la remota. Pero... no merece la pena perder ni un segundo intentando arreglar algo que como te digo está roto y muerto y es inseguro.

Si te animas y cambias a OpenVPN, el primer paso es decidir si quieres una conexión mediante un puente (TAP) o encaminamiento (routing, TUN):

- Con TAP (bridging) tienes justo lo que quieres: conectarte a la LAN remota como si enchufaras un cable Ethernet directamente al router. Es decir, si la subred de tu casa es 192.168.0.0/24, el router tiene IP 192.168.0.1 y un PC de tu casa 192.168.0.2, cuando te conectes por la VPN en el PC remoto tendrías la IP 192.168.0.3, por ejemplo. Puedes hacer broadcasting (necesario para Wake On LAN), las IP las asigna el servidor DHCP del router de tu casa, etc. ¿Problemas? Principalmente dos: la carga en la red es mucho mayor y no podrás conectar con un móvil (esto no es del todo cierto, pero montarlo es una tocadura de pelotas, así que como si lo fuese)

- Con TUN (routing) te conectas a la RPi3, ésta crea una subred fuera del rango de la LAN remota y comparte su propia conexión con los clientes de la VPN. La ventaja es que la carga en la red se reduce al mínimo y podrás conectar desde cualquier móvil iOS o Android. ¿Problemas? Necesitas un servidor WINS para poder acceder mediante smb/cifs a los PC de tu casa.

Aquí te dejo un ejemplo de configuración para la interfaz TAP, tanto para el cliente como para el servidor (si te decides por TUN avisa):

TAP (Servidor)

daemon

dev tap

server-bridge

proto udp

port 1194

push "route 0.0.0.0 255.255.255.255 net_gateway"

push "dhcp-option DNS 192.168.1.1"

push "redirect-gateway def1"

cipher AES-256-CBC

comp-lzo adaptive

keepalive 15 60

verb 3

script-security 2

tmp-dir /dev/shm

persist-tun

up-restart

tls-auth static.key 0

ca ca.crt

dh dh.pem

cert servidor.crt

key servidor.key

TAP (Cliente)

client

dev tap

# Windows needs the TAP-Win32 adapter name

# from the Network Connections panel

# if you have more than one. On XP SP2,

# you may need to disable the firewall

# for the TAP adapter.

;dev-node MyTap

proto udp

remote mi.dominio.o.mi.ip 1194

float

cipher AES-256-CBC

comp-lzo adaptive

keepalive 15 60

remote-cert-tls server

persist-tun

persist-key

key-direction 1

resolv-retry infinite

nobind

ca ca.crt

cert cliente1.crt

key cliete1.key

tls-auth ta.key 1

Puede generar los certificados en dos minutos con Easy-RSA. Si quieres meter los certificados en el archivo de configuración cambia las líneas ca, cert, key, tls-auth... por las etiquetas xml correspondientes.

Un saludo.

Los rangos de IP's son las mismas que mi red local , el servidor le da IP automática al cliente del que me conecto como es el caso de Windows

Los rangos de IP's son las mismas que mi red local , el servidor le da IP automática al cliente del que me conecto como es el caso de Windows