El servicio de autenticación de Cl@ve que se encarga de verificar los certificados digitales emitidos por la FNMT y/o por la policía (DNI electrónico) está respondiendo con mensajes de error al intentar usar cualquiera de estos dos métodos de autenticación. Además, parece que el servicio autonómico del gobierno vasco, IZENPE, también responde con mensajes de error.

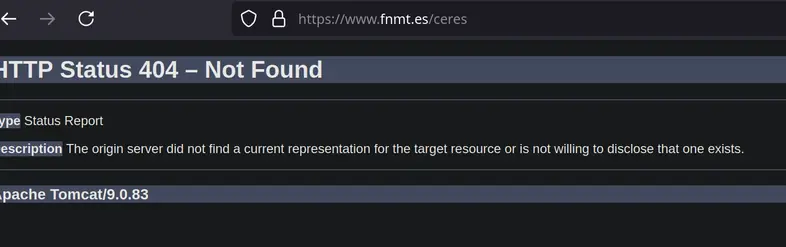

Por ejemplo, el siguiente mensaje se observa al intentar acceder al servicio de compra-venta del tesoro español.

AuthnFailed#DescripciónError=003002 - Authentication Failed (certificate not valid: El certificado se encuentra en estado desconocido.).

Cl@ve permanente y otros métodos de autenticación autonómicos (BAQK, etc.) sí que se encuentran disponibles.

Alcance limitado

La pasarela de autenticación de la seguridad social parece estar respondiendo y haciendo bien la verificación, ya que usando estos dos métodos no se presentan problemas. Por tanto se deduce que el servicio intermedio que usan Cl@ve y IZENPE para verificar los certificados no está siendo usado por la pasarela de la seguridad social.

Un ejemplo de web que usa esta pasarela es la tesorería de la seguridad social.

El sistema menos dependiente es el que está fallando

Precisamente, el sistema de certificados es uno que no necesita de internet ya que la propia cadena de custodia del certificado puede garantizar su origen legítimo. Cada uno de los certificados emitidos se encuentra firmado por uno intermedio, y éste a su vez por una autoridad de confianza hard codeada en cada dispositivo. Verificar si el certificado es válido y extraer sus datos es una operación trivial, que no necesita de actores externos (ni mucho menos de internet).

El problema viene con un protocolo extra: el protocolo OSCP se encarga de verificar si un certificado está revocado o no (por ejemplo, si te roban el DNI, el certificado se puede "desactivar" remotamente, desde la autoridad de certificación). Lo normal en todo tipo de implementaciones es que si el servicio OSCP no está accesible, se deje pasar a los usuarios (después de hacer la comprobación pertinente de que el certificado es válido, claro). Es un compromiso. Se tiene un protocolo que está "de salvaguarda" y hay que decidir qué hacer en el caso en el que el protocolo de salvaguarda no esté disponible.

Pues esto es justo lo que ha pasado: el servidor OSCP de la FNMT (autoridad certificadora) se encuentra caído. Parece que algunas pasarelas de autenticación son más estrictas que otras y se aplica un hard-fail, rechazando certificados válidos de usuarios por no poder comprobar si estos se encontraban revocados o no.