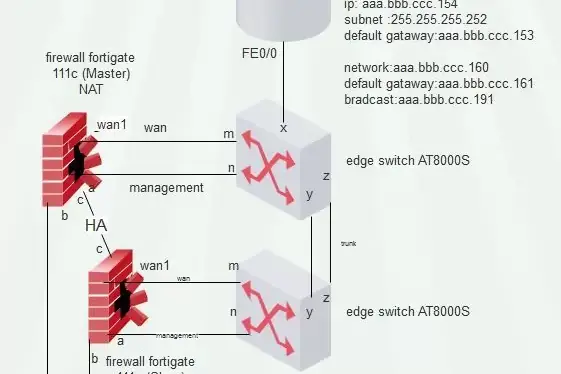

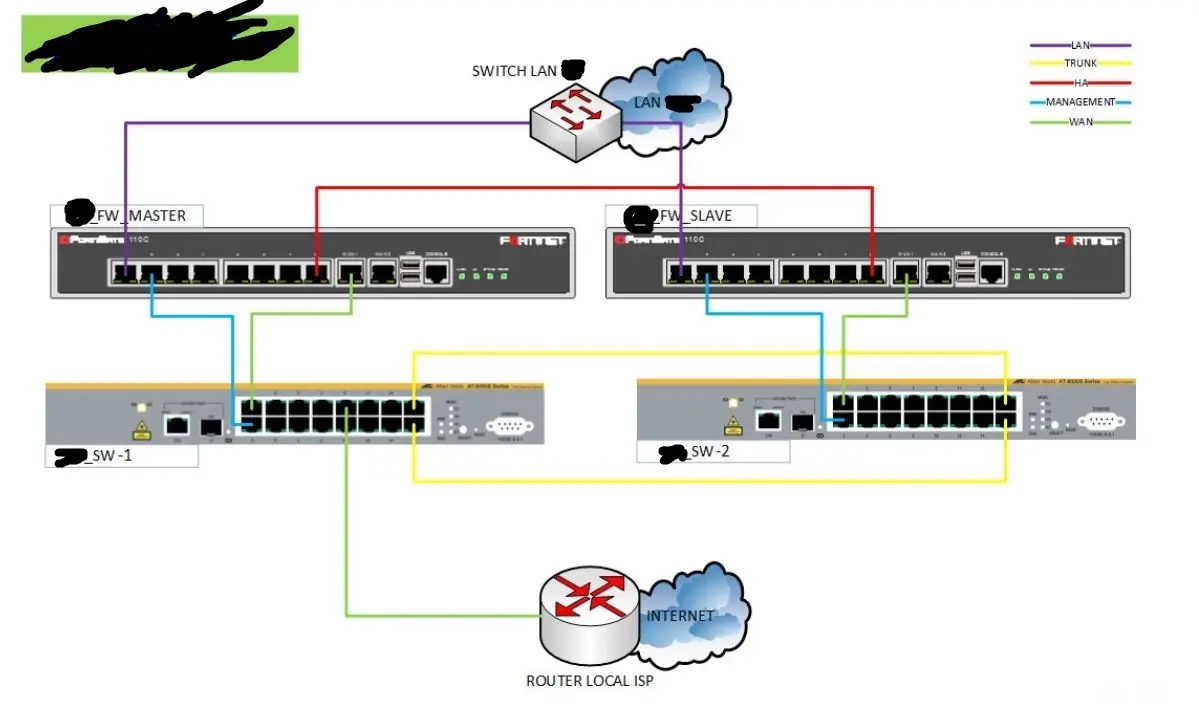

Nunca había visto una instalación como esta (me esperaba modem, router y switch…jaja) : los dos AT8000s (edge switch) sirven exclusivamente para duplicar el flujo del router cisco 1800 hacia los dos firewall fortigate 111? o esta configuración es de alguna forma relacionada al doble IP público para gestionar (la máscara del router es 255.255.255.252) ? he leido del edge switch "…A switch that is located at the meeting point between two networks. The edge switch typically connects an end user's LAN to an ISP's network or backbone". Pero encontrándose atrás del router los at8000 no deberían estar ya en la LAN?

Nunca había visto una instalación como esta (me esperaba modem, router y switch…jaja) : los dos AT8000s (edge switch) sirven exclusivamente para duplicar el flujo del router cisco 1800 hacia los dos firewall fortigate 111? o esta configuración es de alguna forma relacionada al doble IP público para gestionar (la máscara del router es 255.255.255.252) ? he leido del edge switch "…A switch that is located at the meeting point between two networks. The edge switch typically connects an end user's LAN to an ISP's network or backbone". Pero encontrándose atrás del router los at8000 no deberían estar ya en la LAN?

La instalación no la hicimos nosotros y tenemos graves problemas de eco y llamadas perdidas con el vo-IP. Podría estar ahí la causa de los problemas? y quétan útil es el firewall espejado (no somos la nasa)? Mil gracias.

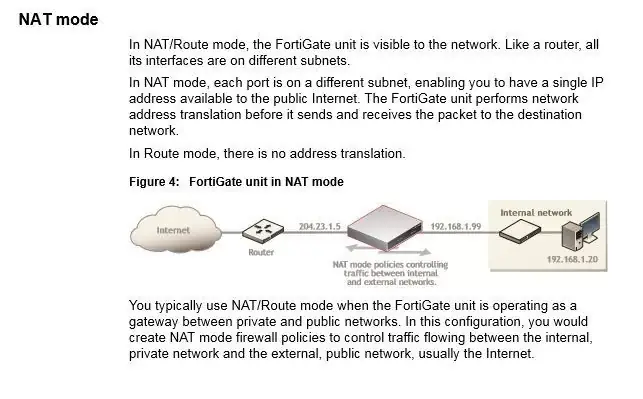

PD: he actualizado el esquema con más datos (los IP del router también). Según la documentación que encontramos resulta que el NAT los hacen los dos firewall.

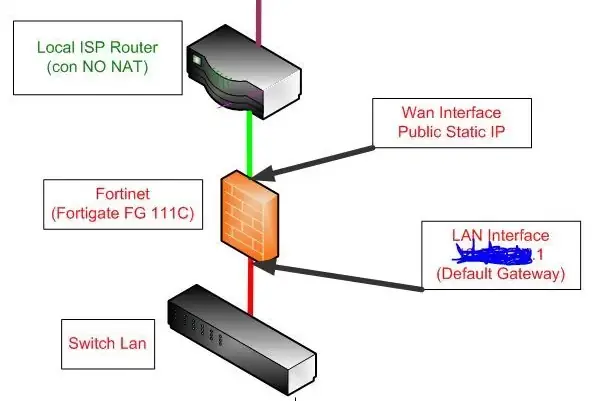

siempre que entienda, en este esquema, el NAT entre WAN y LAN lo administra el firewall (los fortigates según el manual pueden ser configurados como transparentes o como router NAT) y no el router cisco (NO NAT).

siempre que entienda, en este esquema, el NAT entre WAN y LAN lo administra el firewall (los fortigates según el manual pueden ser configurados como transparentes o como router NAT) y no el router cisco (NO NAT).