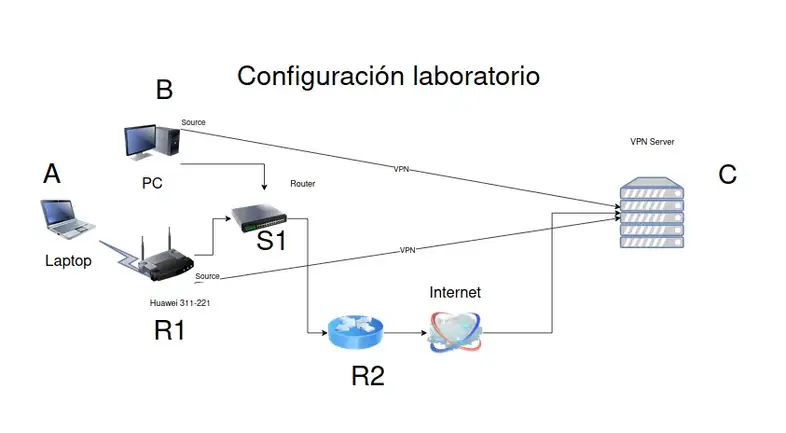

Quiero poder acceder a los equipos que están detrás de un router Huawei B311-221 a través de una VPN, y no consigo que funcione. Tanto las opciones de DMZ como la de port forwarding se cierran en la VPN.

Os cuento. En el cloud de Oracle he instalado un servidor de VPN L2TP. En el "laboratorio" (mi casa) he instalado un PC (A) con Linux que se conecta la servidor VPN y un portátil conectado al router B311-221. El router está conectado por la salida ethernet a la red de casa. Configuro el router con una DMZ dirigida al portátil. Desde otro PC (B) en la red de casa accedo sin problema al equipo en la DMZ. Configuro el router con una VPN (L2TP) contra el servidor del cloud, y el router dialoga perfectamente y establece la conexión.

Intento acceder desde el PC (B) al portátil dentro de la DMZ y no puedo acceder. Esto es normal ya que el router ahora está conectado por VPN. Desde el portátil dentro de la DMZ, intento acceder al equipo conectado a la VPN PC(A) y funcionan perfectamente todas las conexiones salientes, puedo hacer SSH y acceder a servidores web en el PC (A). El problema surge cuando intento llegar desde el PC (A) al equipo que está en la DMZ, en ese caso es imposible. Da la sensación que cuando el router está configurado en modo VPN, la DMZ o el port forwarding fallan.

Mi duda es si alguien ha intentado esta configuración y puede darme luz, o si realmente no funciona, ¿qué otro modelo de router low cost me recomendais que pueda funcionar?