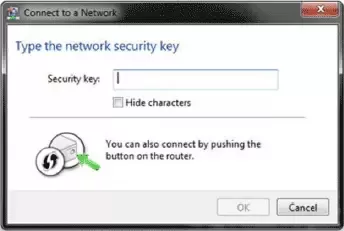

Un fallo del estándar WPS, diseñado para asociar fácilmente nuevos clientes a un punto de acceso, permite obtener acceso a la red WiFi mediante ataques de fuerza bruta con resultados positivos en menos de dos horas. Una amplia gama de modelos de routers están afectados y por el momento la única solución es desactivar el WPS.

El problema está en uno de los cuatro métodos que WPS contempla para aceptar nuevos clientes. Aunque el más conocido es el botón WPS, paralelamente existen otros sistemas de autentificación. En concreto, es el método PIN el que puede utilizarse para ganar acceso a la red WiFi.

Con este sistema, el cliente que desea asociarse envía un número PIN formado por 8 dígitos. Cuando un cliente envía un PIN incorrecto, el punto de acceso responde con un mensaje EAP-NACK. Al no existir ningún mecanismo para limitar los intentos, este sistema es susceptible de ser atacado mediante por fuerza bruta, intentando cada una de las combinaciones posibles. El problema se agrava porque, según ha descubierto Stefan Viehböck, el punto de acceso responde con EAP-NACK tan solo con enviar los cuatro primeros dígitos del PIN, sin necesidad de introducir los cuatro restantes, lo que permite reducir las combinaciones de 100 millones a tan solo 20.000, que se quedan en 11.000 si tenemos en cuenta que el último dígito tan solo es un checksum.

Con 11.000 combinaciones posibles y sin mecanismo de protección para ataques brute force, es posible averiguar el PIN en menos de dos horas.

Numerosos modelos afectados

La mayoría de los router WiFi actuales vienen con WPS activo de serie. Stefan Viehböck confirma que el problema afecta a numerosos modelos, incluyendo a marcas como Belkin, Buffalo, D-Link, Linksys, Netgear, Tp-Link o Zyxel.

Aunque Stefan aún no ha liberado el código, ya han aparecido los primeros fragmentos que tratan de explotar esta vulnerabilidad. Es cuestión de días que aparezcan aplicaciones que automaticen la tarea. La única solución por el momento, mientras los fabricantes publican firmwares que mitiguen el problema, es desactivar WPS.