Un buen número de redes locales domésticas pueden estar en peligro por lo que se llama la técnica de "DNS rebinding" a la que son vulnerables todavía un buen número de routers habituales.

El ataque DNS rebinding es bastante sencillo de explicar y se conoce desde hace muchos años, pero en una conferencia que hará el experto en seguridad Craig Heffner titulada "Cómo hackear millones de routers" dentro del evento Black Hat de las Las Vegas a finales de este mes, se demostrará con la ayuda de una herramienta (que será publicada) que automatiza todo el proceso, lo fácil que resulta introducirse remotamente en la configuración de un router vulnerable y hacerlo como si estuviésemos trabajando en la red local de la víctima.

Como recordatorio, el servicio DNS (Domain Name System) es el que nos permite abstraernos de las direcciones IP a la hora de navegar por Internet, ya que es el que se encarga de traducir los nombres (p. ej.: bandaancha.eu) por su IP correspondiente, para luego establecer la comunicación con el servidor.

Cómo funciona el DNS rebinding

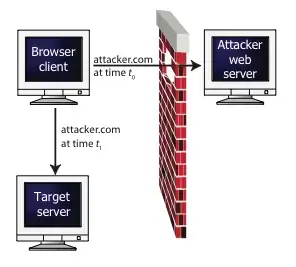

Para ello, el atacante se basa en el principio de Política de idéntico origen, empleando un dominio propio registrado (pongamos: www.atacante.net) y un servidor DNS que la misma persona configure.

A partir de ahora y resumiendo, cuando un usuario se conecte a la web www.atacante.net, ese servidor DNS responderá con la IP del servidor real, que nos enviará un código JavaScript malicioso. Con el segundo intento de acceso por parte de la víctima, el servidor DNS ahora responderá con que www.atacante.net se encuentra en una dirección IP privada y reservada para redes de área local (p.ej: 192.168.1.1). Así que el navegador se cree que para acceder a esa página web le da lo mismo conectar al servidor original en Internet, o al interno de su red.

En este momento, con la ayuda del código malicioso que hemos descargado anteriormente sin saberlo, se abre un agujero de seguridad en el que ha preparado el ataque tiene acceso total a nuestro servidor, pudiendo leer documentos, etc.

El router es el punto flaco de nuestra red local

Para ello, nuestro servidor privado objeto del ataque ha de tener ejecutándose un servidor web, algo que en una red doméstica no es muy habitual si hablamos de ordenadores, pero totalmente común si se trata de un router.

Vaya por delante que muchos están protegidos contra este tipo de ataques, pero sorprende la cantidad de modelos que todavía pueden ser objetivo de un fallo de seguridad que ya tiene más de 15 años de "vida".

De todos modos, es fácil imaginar los destrozos que puede ocasionar que alguien se nos entrometa en la configuración del router, ya que puede analizarnos toda la red local o redirigir el tráfico que generemos a través de unos servidores del hacker en cuestión para monitorizar e interceptar nuestras conexiones.

Varios routers famosos y firmwares de terceros afectados

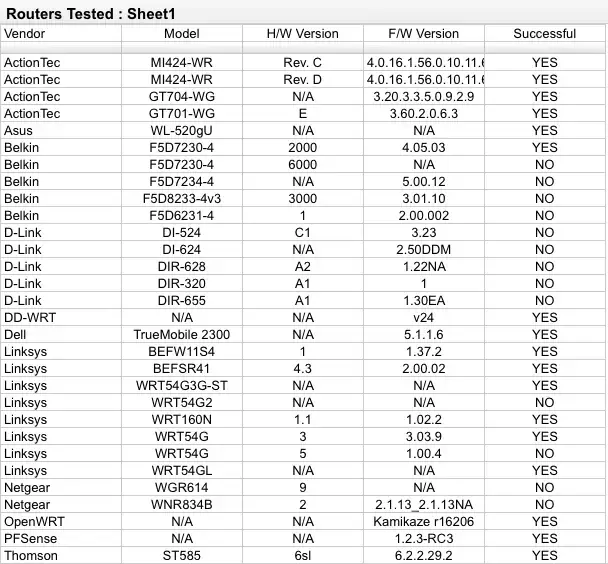

En las primeras pruebas que se han realizado previas a la conferencia, se ve claramente cómo algunos fabricantes famosos como Linksys con su más que conocido router WRT54G es vulnerable, u otros fabricantes como Belkin tienen algún modelo desprotegido, así como los firmwares programados por terceros y que muchos instalan en sus routers como el DD-WRT y OpenWrt corren peligro.

Los resultados han sido recopilados por la web ArsTechnica. Los marcados como "YES" en la última fila son los vulnerables.

Las soluciones son sencillas

¿Estamos desprotegidos ante este tipo de ataques si tenemos algún router de los marcados como indefensos? No.

La primera solución es cambiar la contraseña de acceso al panel de configuración del router. Muchos no la cambian por comodidad o por desconocimiento, y de ser atacados, no es difícil adivinar que "1234" o "admin" forman parte del usuario y contraseña.

Otra opción, quizás un poco más avanzada, es modificar la dirección IP interna del router por otra diferente a la que pone por defecto, que normalmente es 192.168.1.1 o 192.168.1.254. Al hacerlo, cuando solicitemos por segunda vez la web maligna, nos responderá el servidor DNS con una IP privada que será fácil que no ejecute un servidor web.

En ambos casos, no es difícil hacer los cambios siguiendo la ayuda del manual de instrucciones.