Un modelo del router de fibra que Telefónica instala a clientes residenciales a través de sus marcas Movistar y O2 está afectado por una vulnerabilidad XSS que permite ejecutar código javascript en el equipo del cliente con solo visitar una URL. 5 meses después de hacerse pública, la operadora aún no ha solucionado el problema.

La vulnerabilidad con el identificador CVE-2021-27403 fue registrada el 19 de febrero de 2021. Según explica el usuario bokanrb que publica los detalles del problema en GitHub, se trata de una vulnerabilidad Cross-Site-Scripting que afecta al router HGU fabricado por Askey que se instala con la fibra óptica.

Aunque todos los routers HGU de Movistar tienen el mismo aspecto externo, existen cuatro modelos de dos diferentes fabricantes. La vulnerabilidad afecta al modelo más reciente fabricado por Askey, el RTF8115VW que Telefónica está instalando desde hace unos meses.

En qué consiste el problema

El problema aparece al visitar una URL de la interfaz de administración web del router. El software del equipo no valida los datos introducidos y los envía de vuelta en el HTML, de forma que el navegador del usuario ejecuta el código javascript que se le indique.

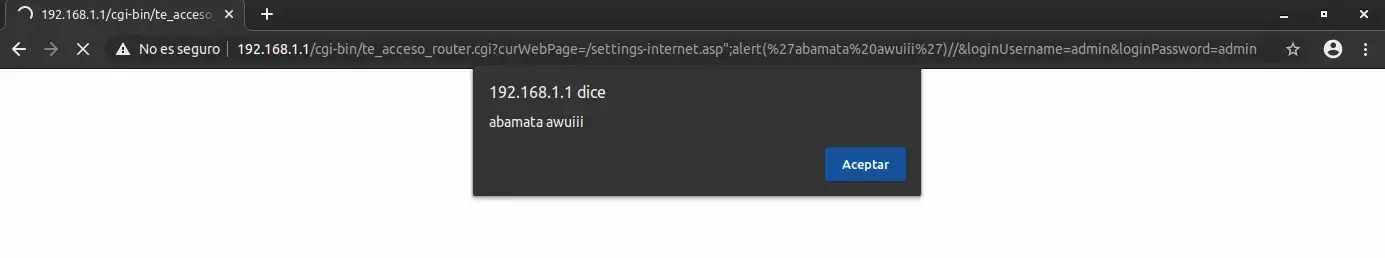

La forma más sencilla de comprobar si estamos afectados es visitando desde un ordenador conectado al router la siguiente URL, donde 192.168.1.1 es la IP por defecto del router y alert('xss') el código JS a ejecutar. Los campos loginUsername y loginPassword pueden tener cualquier valor puesto que no se validan.

http://192.168.1.1/cgi-bin/te_acceso_router.cgi?curWebPage=/settings-internet.asp";alert('xss')//&loginUsername=admin&loginPassword=adminUtilizando esta técnica un atacante puede ejecutar código javascript malicioso en nuestro equipo al conseguir que visitemos la URL con el fallo, lo que abre la puerta a otros ataques más elaborados, convirtiéndose en un recurso más para tratar de penetrar en redes de usuarios y empresas.

5 meses sin solventarse

La vulnerabilidad lleva 5 meses siendo pública, sin embargo la operadora hasta la fecha no le ha dado solución, según hemos podido comprobar al reproducir el problema en un equipo similar al descrito debidamente actualizado a la última versión proporcionada por los servidores de la operadora, con el firmware ES_g12.6_RTF_TEF001_V7.8_V012.

alert() ejecutado como muestraHe preguntado directamente a Telefónica a través de su Equipo de Respuesta a Incidentes de Seguridad (CSIRT) Global si tienen conocimiento del problema y qué posibles soluciones hay. Solo unos minutos después han respondido que están revisando internamente el caso y facilitarán nueva información al respecto.