¿Sabías que los que diseñaron el estándar wifi nunca contemplaron la posibilidad de que se pueda ocultar el nombre de una red? En realidad se trata de un invento de los fabricantes de routers, que además de una falsa sensación de seguridad hace que la red sea menos eficiente perdiendo algo de velocidad y aumentando la latencia.

- 1 ¿Por que no es seguro ocultar el SSID de la red wifi?

- 2 Ocultar el SSID hace que la wifi sea más lenta y tengas más latencia

- 3 Ocultar el SSID en canales DFS produce microcortes

Hacer invisible la red wifi ocultando el SSID puede parecer una buena idea si no te gusta que a los vecinos les aparezca en sus dispositivos como disponible para conectar. Cuando una red wifi está en modo oculto, para conectarse a ella es necesario primero saber su nombre además de la contraseña, así que es fácil sentirse más seguro pensando que un posible atacante necesita primero este dato.

¿Por que no es seguro ocultar el SSID de la red wifi?

En realidad se trata de una falsa sensación de seguridad. Al ocultar el nombre de la red solo conseguimos que no la vean los usuarios que para conectarse al wifi utilizan la interfaz convencional del sistema operativo de su ordenador o móvil, pero una persona con intención y mínimos conocimientos puede utilizar herramientas ampliamente disponibles para obtener el SSID oculto con facilidad.

Esto es así porque aunque el router no emita el nombre SSID, cuando tus dispositivos se conectan, transmiten al aire el nombre de la red wifi en texto plano. Si no tienes activo PMF en tu router, un usuario en las inmediaciones puede emitir una trama deauth que obligue a tus dispositivos a autenticarse de nuevo, revelando el SSID en el proceso. Esta es la razón por la que nunca deberías ocultar el SSID esperando mejorar con ello la seguridad de la red wifi.

👇 Pero todavía hay otra razón menos conocida para no hacerlo.

Ocultar el SSID hace que la wifi sea más lenta y tengas más latencia

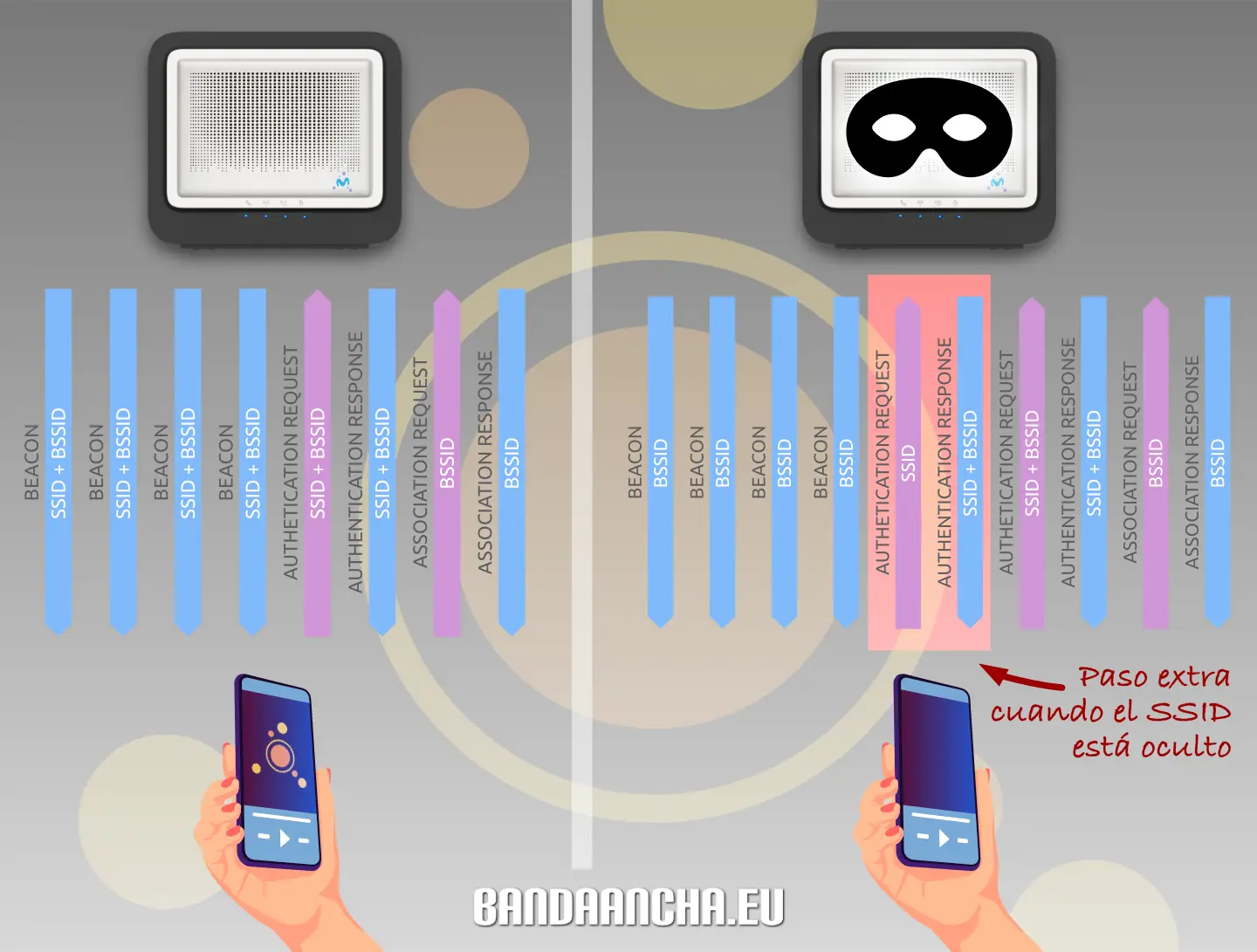

Los puntos de acceso wifi anuncian por defecto su presencia unas 10 veces por segundo mediante la emisión al aire de unas tramas llamadas beacons. Estas tramas contienen tanto el nombre de la red wifi en formato legible para humanos, conocido técnicamente como SSID, como el código numérico BSSID, basado en la dirección MAC del punto de acceso, que servirá para diferenciar los paquetes intercambiados, de los que pertenecen a otras redes wifi que estén usando el mismo canal. Al recibir los beacons, los dispositivos clientes pueden listar la red como disponible para conectar. El cliente solo tiene que enviar una trama probe request con el SSID y BSSID elegido para iniciar el proceso de conexión.

Aunque inicialmente no está contemplado en el estándar IEEE 802.11 en el que se basa el wifi, los fabricantes implementan la funcionalidad de ocultar la red dejando el campo SSID de los beacons vacío. El primer efecto es que los beacons, a pesar de que siguen ocupando tiempo de emisión en el canal de radio, dejan de tener ninguna utilidad (excepto en canales DFS, como veremos). En este caso, para iniciar la conexión es el cliente quien debe enviar una trama probe request destinada a todos los puntos de acceso próximos indicando el SSID que le interesa. El punto de acceso (o varios si comparten el mismo SSID, como en una red mesh), responderá con su BSSID para que a continuación el cliente pueda continuar el proceso de asociación habitual.

Como hemos visto, si una red está oculta, es necesario un paso previo para que el cliente obtenga el BSSID que corresponde con la red wifi. Este proceso de asociación se repite constantemente debido a eventos como la pérdida de señal a medida que nos movemos o hacemos roaming entre puntos de una misma red, y se multiplica por el número de dispositivos que usen la red. El resultado es que una red wifi oculta utiliza más tiempo el canal de radio para tramas de gestión, restándolo del tráfico de datos útiles, ofreciendo por tanto un rendimiento peor que una red con SSID público. En un vecindario saturado de wifis usar un SSID oculto hará que la red sea más lenta sin ningún beneficio a cambio.

Ocultar el SSID en canales DFS produce microcortes

La situación empeora si estás utilizando un canal DFS (canal 52 o superior). Para evitar interferir a los rádares meteorológicos que también usan estas frecuencias, los clientes tienen prohibido lanzar tramas probe request sin haber escuchado antes un beacon del punto de acceso. En caso de desconexión o roaming, el cliente no puede iniciar la conexión de forma inmediata y debe esperar unos 100 ms. a que llegue el siguiente beacon. Esto hará que aumente la latencia puntualmente o provocará cortes de audio durante una llamada, por citar un par de ejemplos.