Permitir que tu móvil se conecte al 2G te expone a un nuevo tipo de amenaza, consistente en el envío de mensajes SMS con spam y phishing desde antenas portátiles que suplantan a la red de la operadora.

El GSM, la tecnología en la que se basa la telefonía móvil de segunda generación, es considerado en la actualidad un sistema inseguro, no solo por las vulnerabilidades que han ido apareciendo en sus más de 30 años de recorrido y que las redes han ido parcheando, sino por las importantes carencias que tiene su diseño y que facilitan que se emplee para otros propósitos.

Un problema conocido es que los móviles por defecto confían en la red. En su momento, lo importante era que la red autentificara al cliente, pero no al revés, de forma que un móvil 2G se conecta alegremente a cualquier red que diga ser la de su operadora. Esto ha facilitado la aparición de los IMSI catcher, equipos empleados por fuerzas de seguridad y criminales para recopilar datos de los usuarios que hay en una zona, pudiendo hacer la función de man in the middle para analizar el tráfico y acceder al contenido de la comunicación.

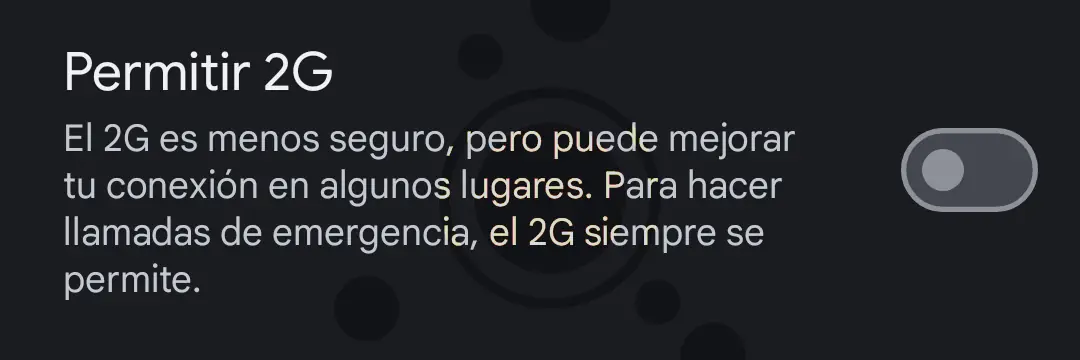

En 2022, tras el toque de atención de la organización Electronic Frontier Foundation, Google facilitó que los usuarios pudiesen deshabilitar el 2G en la configuración de Android para paliar este ataque. En la actualidad puedes encontrar este ajuste en la configuración de la SIM, de forma que el móvil ignora las redes 2G excepto si inicia una llamada al 112. Si en tu móvil no aparece este ajuste, puedes hacerlo también desde el menú Prueba marcando el código USSD que lo invoca.

Qué son los SMS Blasters

Ahora Google alerta1 de un nuevo tipo de amenaza que explota las debilidades del 2G para enviar spam y phishing de forma masiva a los usuarios concentrados en un área. Aprovechando que los móviles, cuando utilizan GSM, no verifican la identidad de la red, han aparecido los llamados SMS Blasters, pequeñas estaciones de telefonía móvil portátiles que suplantan a la red de las operadoras.

La estrategia de los atacantes es situar uno de estos dispositivos en una zona con concentración de gente, por ejemplo, oculta en una mochila, y dejar que haga su trabajo. Consiste en emitir una señal 4G/5G que hace que los móviles degraden la conexión a 2G, de forma que se conecten sin autenticar la red. Una vez lo hacen, inyectan mensajes SMS que parecen venir de la red legítima. Los mensajes de texto pueden tener contenido publicitario o phishing, con la intención de que el usuario que lo lea intente descargar una app fraudulenta o acceda a una web que recopila datos en un formulario falso.

Además, hay fabricantes que se dedican a comercializar este tipo de equipos, argumentando que están destinados a las fuerzas de seguridad como una forma de enviar comunicados en situaciones de emergencia.

En un caso reciente, dos individuos fueron arrestados por utilizar uno de estos dispositivos de construcción casera en Londres para enviar mensajes suplantando a un banco2, evitando que la red detecte el envío como spam.

Para inyectar SMS, la red fraudulenta indica al móvil que no utilice cifrado, por lo que Android ha introducido en algunos móviles la posibilidad de que el usuario rechace redes con null cipher.