El sistema de interceptación legal de las comunicaciones utilizado para monitorizar el tráfico de las redes de las operadoras de telecomunicaciones por parte de las autoridades en los EEUU habría estado siendo utilizado de forma inadvertida durante meses por un grupo de hackers de origen chino.

La información la publica The Wall Street Journal1 citando a fuentes anónimas gubernamentales. Las compañías afectadas serían tres grandes proveedores de telefonía e internet: AT&T, Verizon y Lumen. El grupo detrás del ataque, que Microsoft bautiza como Salt Typhoon, tiene raíces chinas y se considera que cuenta con respaldo estatal.

De confirmarse la información, estaríamos ante un ataque de gravedad histórica para la seguridad nacional del país, ya que agentes extranjeros habían estado durante meses obteniendo información de sus objetivos, utilizando el mismo sistema que emplean las autoridades judiciales para investigar las comunicaciones de personas y empresas implicadas en delitos.

Cómo funciona la interceptación legal con la que las autoridades acceden al contenido de las redes de las operadoras

Como todos los países democráticos, el secreto de las comunicaciones está protegido por la Constitución, pero hay excepciones. Los jueces pueden autorizar la intervención de las comunicaciones para facilitar la investigación de un delito. Es lo que se conoce como interceptación legal.

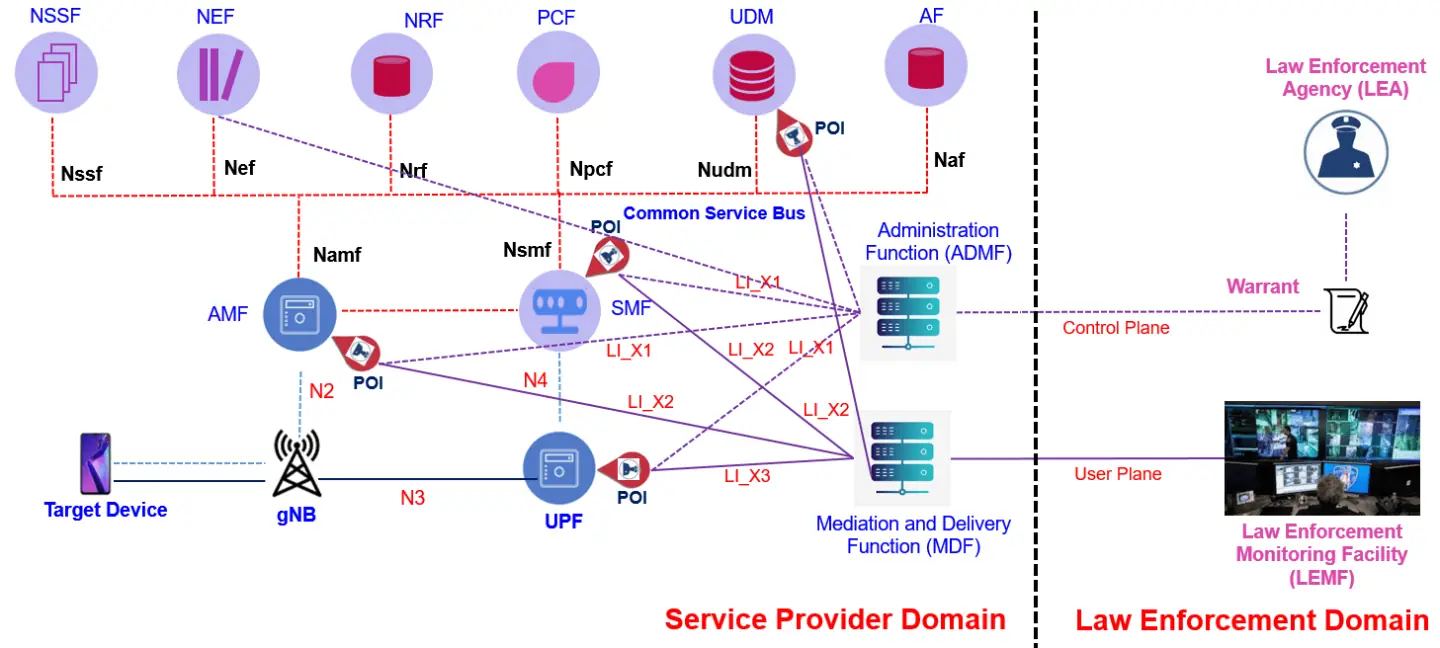

Las operadoras de comunicaciones no solo deben registrar preventivamente los metadatos de las comunicaciones que realizan todos sus clientes en forma de llamadas o acceso a internet, sino que deben proporcionar a la policía judicial un acceso dedicado que les permita escuchar el contenido de las líneas de su interés.

Esta puerta trasera está regulada en la Ley General de las Telecomunicaciones2, que obliga a las operadoras a "tener en todo momento preparadas una o más interfaces a través de las cuales las comunicaciones electrónicas interceptadas y la información relativa a la interceptación se transmitirán a los centros de recepción de las interceptaciones".

Las redes móviles cuentan con un estándar definido por 3GPP con las especificaciones que deben cumplir estas interfaces3, de forma que los centros de interceptación de Gobierno pueden conectarse a las redes de cualquier operadora.

En los centros de interceptación, la señal obtenida de la red de las operadoras es analizada por un software que puede transcribir la voz a texto, identificar sujetos por la huella de su voz o lanzar alarmas al detectar que se pronuncian ciertas palabras o frases.

Aunque el acceso a estas interfaces está protegido y en nuestro país nunca ha trascendido que haya habido un incidente de seguridad, siempre existe la posibilidad de que se haga un mal uso o de que el punto de acceso sea el objetivo de grupos organizados que en el caso de estar respaldados por un estado, pueden contar con recursos ilimitados.