La debilidad de las redes wifi actuales reside en la clave wifi. Este es el tiempo que le lleva a un clúster de GPUs en la nube crackear una contraseña WPA.

La debilidad de las redes wifi actuales está en la contraseña

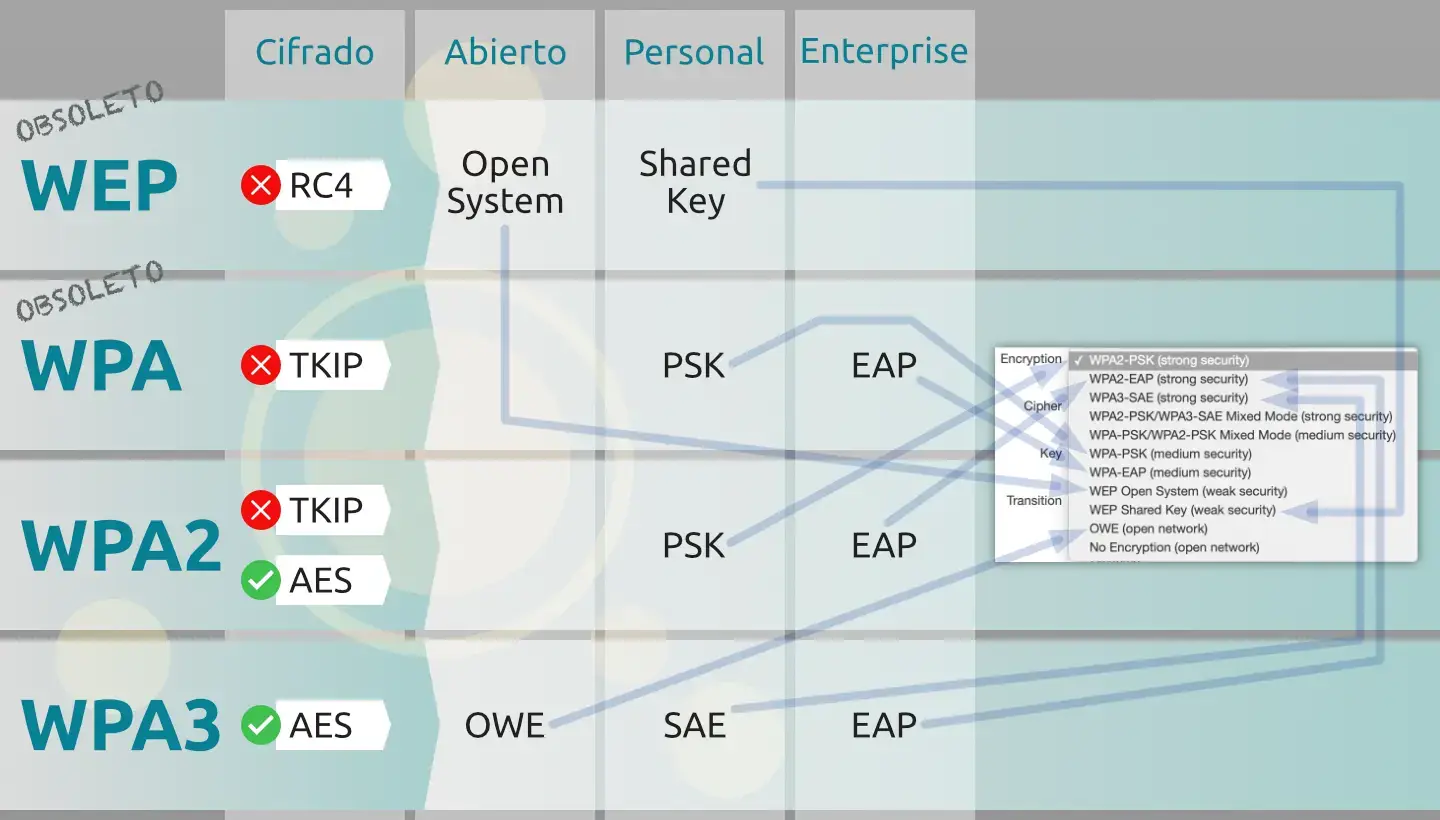

La seguridad de las redes wifi ha mejorado drásticamente en los últimos años. Lejos quedan los días en los que la mayoría de redes estaban protegidas con la débil encriptación WEP. WPA vino a solucionar sus múltiples vulnerabilidades, aunque pronto su nuevo cifrado TKIP se demostró débil. En la actualidad WPA2 con cifrado AES es la forma más popular de proteger una red wifi y aunque se considera segura, tiene un importante talón de Aquiles: la contraseña que elijas.

Para atacar una red wifi WPA2 con AES, como la que probablemente utiliza tu router si es el original proporcionado por la operadora, hay dos tipos de ataques: de fuerza bruta y de diccionario. Un ataque de fuerza bruta consiste en ir comprobando secuencialmente todas las claves posibles hasta dar con la correcta. Dado que esto puede llevar mucho tiempo, se suelen utilizar ataques de diccionario, que contienen las claves más frecuentemente utilizadas, evitando así perder tiempo probando todas las combinaciones.

La debilidad de WPA2 con los ataques de fuerza bruta es que permite hacerlos offline, con herramientas como Aircrack-ng1. Situándose en las proximidades de un cliente conectado a la red, solo hay que enviar un paquete de desautenticación con aireplay-ng, para capturar su handshake cuando intente reconectarse. El handshake son 4 paquetes en los que punto de acceso y cliente acuerdan el cifrado que utilizarán. Sobre este fichero se ejecuta el ataque offline de forma silenciosa hasta que se da con la clave.

Es cierto que PMF (Protected Management Frames) y WPA3 vienen a paliar este tipo de ataques. PMF evita que un tercero pueda desautentificar clientes y WPA3 introdujo un nuevo handshake denominado Dragonfly, supuestamente resistente a ataques de diccionario offline. Dado que muchos clientes no soportan PMF y mucho menos WPA3, es habitual que se configure la red para que siga aceptando clientes antiguos, lo que automáticamente degrada su seguridad.

Cuánto tiempo lleva reventar una clave wifi

Además de Aircrack-ng, la herramienta más utilizada para reventar claves es Hashcat, ya que es capaz de utilizar la potencia de cálculo de las GPU para acelerar el proceso. Una gráfica de última generación como la Nvidia GeForce RTX 4090 puede probar unos 2,5 millones de combinaciones WPA por segundo2. No es necesario que el atacante posea físicamente una GPU, ya que hay servicios online para alquilar en la nube clusters de varias unidades que trabajan en paralelo.

Para que te hagas una idea, este es el tiempo que hemos calculado que lleva recorrer todas las posibles combinaciones cuando la wifi está protegida por una clave de 8 caracteres con la potencia de cálculo ofrecida por la nube. Normalmente no será necesario recorrer toda la secuencia y se sacará antes. Además hay que tener en cuenta que la potencia de cálculo sigue en aumento, por lo que este tiempo se seguirá reduciendo en el futuro. Si tienes activo fast roaming 802.11r el proceso se acelera, ya que no es necesario capturar el handshake y Hastcat es más eficiente búscando la clave.

| Caracteres | Ejemplo | Combinaciones | Tiempo |

|---|---|---|---|

| Letras minúsculas | esmicasa | 208.827.064.576,00 | 2 horas, 52 minutos y 20 segundos. |

| + números | 3smicasa | 2.821.109.907.456,00 | 1 día, 14 horas, 48 minutos y 6 segundos |

| + mayúsculas | 3smiCasa | 218.340.105.584.896,00 | 4 meses, 2 días, 3 horas, 50 minutos y 3,39 segundos |

| + símbolos | 3sm!Casa | 6.095.689.385.410.820,00 | 9 años, 7 meses, 6 días, 22 horas, 19 minutos y 34,42 segundos |

Qué longitud se recomienda para la clave wifi

Dado que las redes consideradas seguras actuales siguen siendo vulnerables a ataques de fuerza bruta, solo hay una forma de defenderse de ellos: haciendo que al atacante le lleve mucho tiempo ejecutarlos, tanto que acabe por desistir. De ahí que la elección de la clave que protege tu red wifi no sea trivial, sino una característica básica que definirá la verdadera seguridad de la red.

El primer paso para evitar los ataques de diccionario es elegir combinaciones de caracteres que no tengan demasiado sentido, es decir, que no estén formados por palabras, o si lo están, habrá que sustituir algunas letras por números. Para complicar los ataques de fuerza bruta, hay que aumentar la diversidad de posibilidades utilizando letras minúsculas, mayúsculas, números y símbolos. Finalmente, la longitud es crítica, elevando exponencialmente el tiempo para reventarla.

El Instituto Nacional de Ciberseguridad INCIBE recomienda en su guía de seguridad de redes wifi3 utilizar una clave con un "mínimo de ocho caracteres que combinen minúsculas, mayúsculas, números y caracteres especiales". Esta recomendación se queda muy corta a ojos de la Oficina Federal de Seguridad de la Información alemana, que recomienda4 un mínimo de 20 caracteres. Lo mismo piensan en la Agencia Nacional de Seguridad de los EEUU5: 20 caracteres con PMF activo.

Genera tu contraseña WPA2/3 aleatoria: 🔑 Generador de contraseñas wifi WPA2 y WPA3 robustas