Algunas operadoras impiden a sus clientes abrir en su conexión determinados puertos al exterior alegando razones de seguridad.¿Es legal que la operadora impida que aproveches tu conexión como quieres? Esto es lo que dice la normativa.

Qué son los puertos y cómo los bloquean

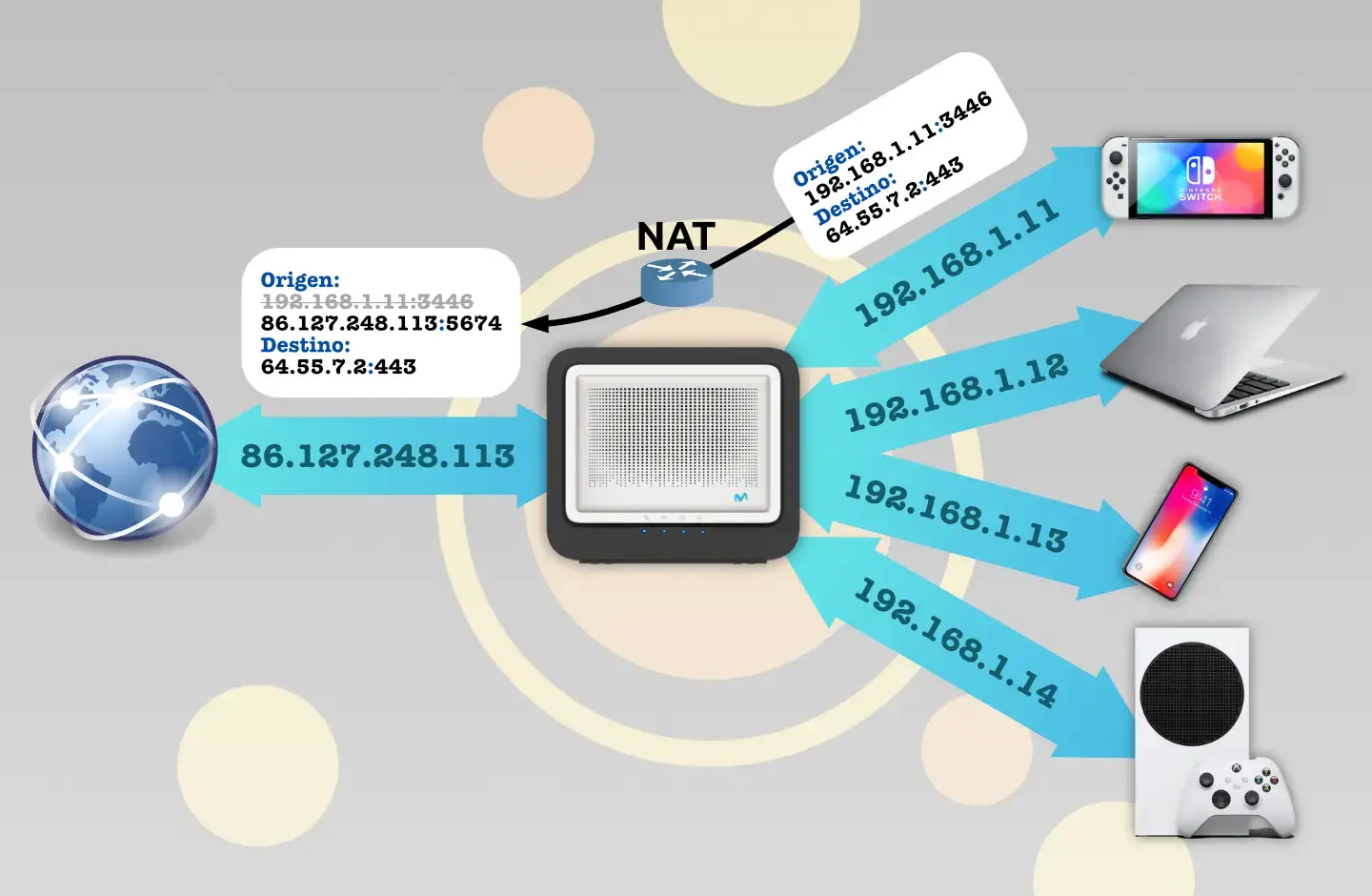

Los paquetes que circulan por la red llevan marcado, junto con la dirección IP a la que deben entregarse, el número de puerto. Al llegar al equipo que tiene la IP de destino asignada, el sistema operativo los entrega a la aplicación que escucha en ese puerto. De esta forma hasta 65.536 aplicaciones, tantas como números de puertos existen, pueden utilizar la conexión a la vez en un mismo equipo.

- Cuando el equipo emite un paquete TCP o UDP, incluye en su cabecera la dirección IP/puerto de origen y la dirección IP/puerto de destino.

- Si el equipo actúa como servidor, abre un puerto y espera que lleguen conexiones entrantes en forma de paquetes destinados a su IP y el puerto abierto.

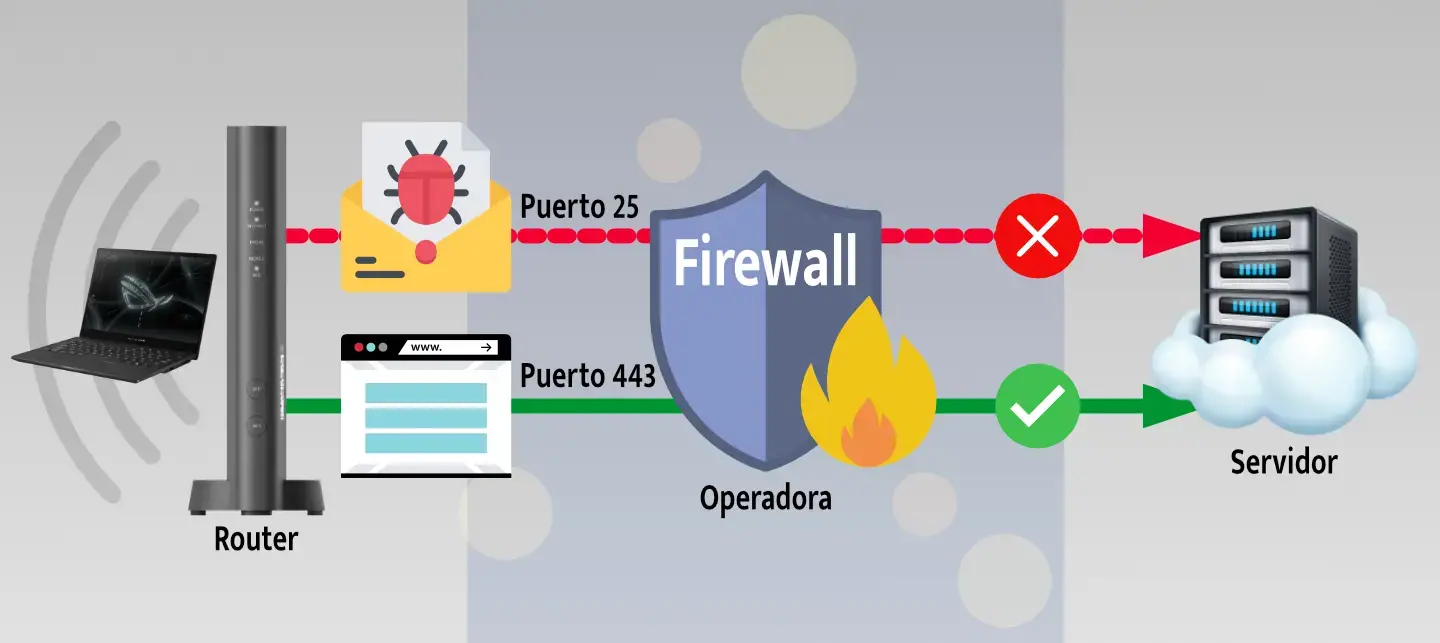

Esta comunicación entre un equipo en nuestra red y un equipo remoto puede verse interrumpida cuando los equipos de la red de la operadora analizan el contenido de los paquetes y rechazan los que tienen como destino ciertos puertos, impidiendo que lleguen a su destino. Cuando esto ocurre decimos que el puerto está bloqueado.

En este artículo estamos hablando de un bloqueo o filtrado activo por parte de la operadora del tráfico que entra en su red. Recuerda que esta no es la única razón por la que te puede parecer que un puerto está bloqueado. Sin que la operadora tenga la culpa, también es posible que hayas olvidado redirigir el puerto en tu router, estés detrás de CG-NAT o simplemente no tengas en ejecución la aplicación que debe abrir el puerto.

Qué puertos suelen bloquear las operadoras

Las operadoras de internet pueden bloquear puertos tanto para el tráfico saliente como para el entrante.

El puerto habitualmente más bloqueado para el tráfico saliente es el 25, utilizado habitualmente por el servicio SMTP, que corre en millones de servidores de internet esperando correo entrante. El objetivo de este bloqueo es impedir que ordenadores de la red local infectados de malware puedan usarse para enviar spam sin que el propietario lo sepa.

También podría bloquearse el puerto 53, para evitar que el cliente utilice servidores DNS alternativos a los de la operadora, pero como veremos, esto no se sustentaría legalmente.

Cuando se bloquea el tráfico entrante, el objetivo suele ser frenar el ataque a puertos que el usuario puede tener abiertos por error, como los puertos NetBIOS (135-139, 445), utilizado por Windows para compartir archivos e impresoras, o directamente para impedir que el cliente albergue servidores en su conexión, como un servidores web o FTP. Esto normalmente se hace bloqueando las conexiones entrantes al puerto 1024 e inferiores.

¿Es legal bloquear puertos?

El reglamento europeo sobre neutralidad de la red1 permite que las operadoras tomen "medidas razonables de gestión del tráfico", pero esto no incluye el bloqueo de "contenidos, aplicaciones o servicios concretos o categorías específicas". Hay excepciones a esta prohibición, y es cuando sean necesario tomar medidas extraordinarias con el fin de proteger la red de un ataque.

Medidas de gestión del tráfico que van más allá de las medidas razonables de gestión del tráfico, pueden ser necesarias para proteger la integridad y la seguridad de la red, por ejemplo para evitar ciberataques consistentes en la propagación de programas informáticos malintencionados o en la usurpación de la identidad de los usuarios finales consecuencia de los programas espía.

El superregulador de telecomunicaciones de la UE dice2 que esto puede hacerse con las siguientes medidas:

- Bloqueo de direcciones IP, o rangos de ellas, porque son fuentes conocidas de ataques.

- Bloqueo de direcciones IP desde las que se origina un ataque real.

- Bloqueo de direcciones IP/IAS (Internet Access Service) que muestren un comportamiento sospechoso (por ejemplo, comunicación con componentes de red, falsificación de direcciones).

- Bloqueo de direcciones IP cuando existan claros indicios de que forman parte de una red de bots.

- Bloqueo de números de puerto específicos que constituyen una amenaza para la seguridad y la integridad.

Estos bloqueos no pueden ser fijos, sino que primero debe detectarse una amenaza por algún sistema de monitoreo activo y entonces aplicarse el bloqueo de forma temporal mientras sea necesario.

Como vemos, la operadora sólo puede bloquear para proteger la red y nunca por razones comerciales, como para obligar a que el usuario contrate una conexión de empresa si quiere alojar servidores.

Qué hacen las operadoras españolas

Las operadoras españolas admiten3 a la Secretaría de Estado de Telecomunicaciones e Infraestructuras Digitales que bloquean sistemáticamente el puerto 25 para las conexiones salientes para evitar el envío de spam, pero deshabilitan este filtrado si el cliente lo pide.

Cuando un cliente se ve afectado negativamente por este bloqueo, por ejemplo, por tener un servidor de correo funcionando en su domicilio, podría solicitar al operador el desbloqueo del mismo.

La segunda medida habitual consiste en bloquear el tráfico cuando detectan que la conexión se está utilizando en un ataque de denegación de servicio distribuido DDoS.

La segunda práctica sería la restricción del tráfico al detectarse ataques de denegación de servicio distribuido (DDoS – Distributed Denial of Service): Cuando se detecta un ataque DDoS, el tráfico se redirige a unos equipos que bloquean el tráfico ilícito y dejan pasar el lícito.

Fuera de estos dos supuestos, cualquier bloqueo podría ser contrario a la normativa y una reclamación ante Usuarios Teleco obligaría a la operadora a retirarlo.