La Agencia Española de Protección de Datos ha analizado el incidente de seguridad que durante los primeros días de enero de este año comprometió seriamente la estabilidad de la red de Orange, afectando a la conectividad de buena parte de los clientes de la operadora.

Los detalles de incidente los conocimos los siguientes días, cada cual más increíble, del que es uno de los episodios más rocambolescos de la historia reciente de Internet en España. Y es que la operadora sufrió el robo de la contraseña que protegía la configuración de las direcciones IP de Orange en su cuenta de RIPE, el registro regional de internet que da servicio a las redes europeas.

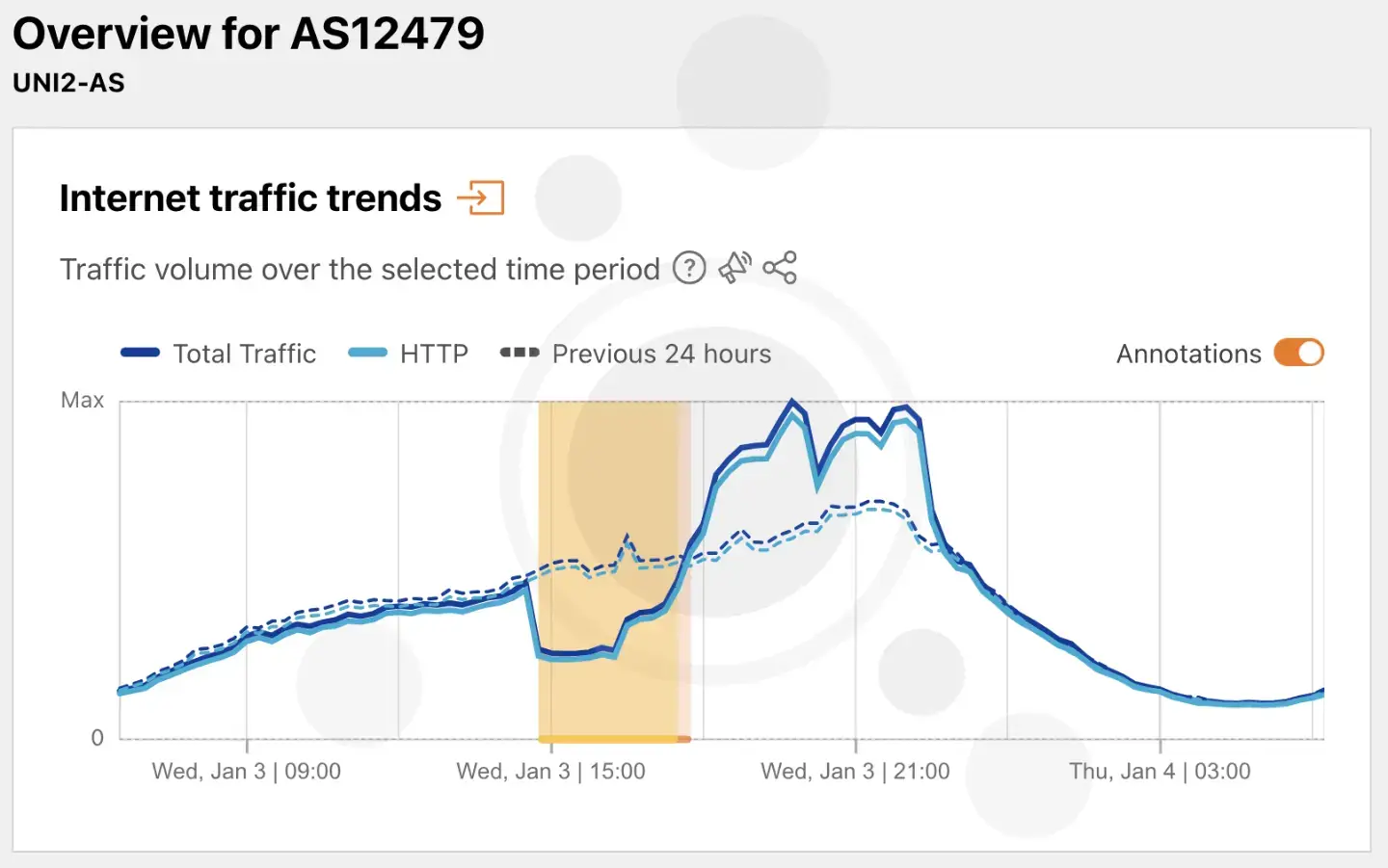

La contraseña se filtró debido a la instalación en el ordenador de un empleado del ejecutable KMSpico, un activador de copias pirata de Windows, que resultó estar infectado. Un usuario curioso encontró el volcado de claves del ordenador de Orange analizando filtraciones públicas y decidió ir más allá de lo debido, entrando en el panel de Orange en RIPE y creando un certificado inválido para las direcciones IP de la operadora, de forma que progresivamente el resto de redes en internet empezaron a rechazarlas, ocasionando una desconexión parcial de internet.

Más tarde se supo que una cuenta tan crítica para el funcionamiento del proveedor de internet, no estaba protegida con doble factor y la contraseña resultó ser tan simple como ripeadmin.

La AEPD confirma los detalles del incidente de seguridad de Orange

Estos detalles trascendieron gracias a la información que publicó el atacante en su cuenta de X (actualmente cerrada) y el análisis posterior que publicó la empresa de ciberseguridad HudsonRock. Desde Orange guardaron silencio esperando que escampara la tormenta, aunque hoy todos estos datos se confirman gracias a la publicación de la resolución de la AEPD en la que se ha analizado el incidente para determinar si afectó a los datos personales de los clientes.

La agencia de Protección de Datos ha analizado el caso de Orange de oficio, siguiendo instrucciones directas de su directora, que ordenó una investigación tras leer en los medios acerca del incidente.

Gracias a este informe sabemos que Orange notificó el incidente en un informe técnico dirigido a la Secretaría de Estado de Telecomunicaciones e Infraestructuras Digitales y encargó un informe forense del PC del empleado a la empresa Zerolynx.

Este informe confirma que el empleado de un proveedor de Orange descargó el activador infectado con el malware Racoon en la mañana del 4 de septiembre de 2023, a las 10:12 horas. La aplicación maliciosa accedió a varios ficheros de la carpeta AppData y recopiló la información del perfil de navegación web del usuario, incluyendo la caché de credenciales del navegador. Fue tan solo durante unos minutos, puesto que Windows Defender lo puso en cuarentena a las 10:14 horas. Sin embargo eso no evitó que el malware envíase los datos a un servidor en internet. La segunda parte de la historia es la que ya conocemos y que se produjo 4 meses después.

Junto con la cuenta de Ripe, se robaron los credenciales de otros sistemas "de carácter técnico con información de despliegues, replanteos, infraestructura de red, etc.", pero en ningún caso afectó a la información personal de clientes. El inspector de la AEPD concluye que "el incidente de seguridad no se puede considerar como brecha de seguridad" y el caso ha quedado archivado.

Dado que no ha quedado acreditado que el incidente de seguridad sufrido por Orange haya supuesto una brecha de datos personales, no se han producido hechos que entren en el ámbito competencial de la Agencia Española de Protección de Datos.