La creciente presión de gobiernos, entidades de gestión y operadoras contra los usuarios que comparten archivos mediante P2P ha motivado la creación de aplicaciones como BitBlinder. Se trata de un cliente BitTorrent que hace pasar nuestras transferencias a través de varios nodos, ocultando la IP original. Matt Kaniaris, unos de los dos creadores del programa, nos ha permitido probar la beta.

Aunque ya existen redes anónimas como Tor, para los programadores de BitBlinder esta resulta muy lenta porque para utilizarla no es necesario poner nuestra conexión a disponibilidad de los demás como un nodo. BitBlinder, que utiliza parte del código de Tor, sí que nos exige que nuestro ordenador actúe como un nodo de la red para poder beneficiarse de ella.

El sistema se basa en el llamado Internet money, que obtenemos cada vez que circula tráfico de otros usuarios a través de nuestra conexión. Por ejemplo, yo en este momento después de un día de uso tengo 4479 créditos, con los que tengo derecho a descargar de forma anónima unos 4,3 GB.

Como cliente de BitTorrent se encuentra en un fase prematura y su funcionalidad es muy básica, aunque cumple perfectamente su función. Eso sí, el anonimato se obtiene a base de sacrificar rendimiento ya que los datos que descargamos no los recibimos directamente del otro par, si no de un usuario de BitBlinder que actúa como proxy y esto introduce un cuello de botella en la comunicación.

Puede seleccionarse el nivel de anonimato, desde un nivel básico con un nodo intermedio hasta varios nodos que "marearán" nuestro tráfico antes de entregarlo al destino. Cuantos más nodos intermedios, más lenta es la conexión y más rápido se consume nuestro Internet money. También podemos configurar la cantidad de recursos que queremos aportar a la red, indicando el límite de GB mensuales o el porcentaje de ancho de banda de nuestra conexión.

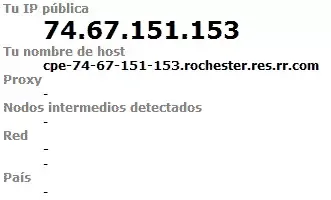

Otra de las funciones de BitBlinder es que lanza el navegador Firefox en modo anónimo. Como se puede ver en la captura, la IP que recibe el servidor web no se corresponde con la que nos ha asignado nuestro ISP.

¿Vale la pena?

Ten en cuenta que para bajar torrents anónimamente tendrás que renunciar a algunas comodidades:

- Sustituir tu cliente P2P favorito por la funcionalidad básica de BitBlinder.

- Asumir que tus descargas van a ser bastante más lentas. Ahora mismo estoy bajando una ISO de Ubuntu a 38 KB/s sobre una conexión de 6 Mbps, mientras que sobre Azureus Vuze daba 460 KB/s. También es cierto que al no haberse hecho publica la aplicación hay muy pocos usuarios actuando como nodos de la red y lógicamente a medida que crezca el enjambre aumentará el rendimiento.

Por lo tanto, solo en el caso de que creas que tu privacidad está realmente amenazada, vale la pena utilizar el anonimato, pero nos alegra saber que tenemos cargada la recámara por si a alguien se le ocurre husmear en la red.