El sistema de bloqueo de páginas web que supervisa la navegación de los clientes de las 4 grandes operadoras de telecomunicaciones en España es más efectivo que nunca gracias al uso de la inspección de paquetes, pero no cumple con la obligación de transparencia que exige la normativa europea sobre neutralidad de la red, confunde al usuario al mostrar mensajes falsos y devuelve códigos de estado HTTP técnicamente incorrectos.

Las grandes operadoras de telecomunicaciones aceptaron en abril de 2021 las exigencias de la industria cultural firmando el llamado Protocolo para el refuerzo de la protección de los derechos de propiedad intelectual, un código de conducta auspiciado desde el Ministerio de Cultura para hacer más efectivo el bloqueo de páginas web que impide el acceso desde España a sitios declarados ilegales.

Según La Moncloas1, durante el 2021 este acuerdo permitió impedir el acceso a 869 dominios y subdominios desde las redes españolas, bloqueando webs que divulgan material sin contar con los derechos de autor y sus dominios espejo abiertos para evadir la censura.

Falta de transparencia

Guste o no, el bloqueo es una "medida razonable de gestión del tráfico" contemplada en la regulación europea sobre neutralidad de la red2, que permite a los proveedores de internet impedir el acceso a sitios declarados ilegales en "sentencias de tribunales o autoridades públicas investidas con los poderes pertinentes". Esto no significa que pueda aplicarse sin limitaciones, de hecho hay varias condiciones importantes que cumplir:

Para ser consideradas razonables, dichas medidas deberán ser transparentes, no discriminatorias y proporcionadas […] y no se mantendrán por más tiempo del necesario.

Para ser transparentes, el propio reglamento sobre neutralidad incluye entre las "Medidas de transparencia para garantizar el acceso a internet abierta" la obligación de que las operadoras informen a los usuarios "sobre cómo podrían afectar las medidas de gestión del tráfico aplicadas por el proveedor en cuestión a la calidad del servicio de acceso a internet".

Ningún contrato actual de las operadoras informa al cliente que su navegación está siendo monitorizada por un sistema de bloqueo de contenidos ni que la navegación puede ser interrumpida por razones legales.

Por qué no respeta al usuario

Nadie pone en duda que la ley debe actuar contra los servicios que no la cumplen. La solución elegida por la administración, industria cultural y operadoras es el bloqueo desde las redes de acceso, pero como hemos visto esto implica tener que informar al usuario. La realidad es que a día de hoy las operadoras están incumpliendo flagrantemente la obligación de transparencia.

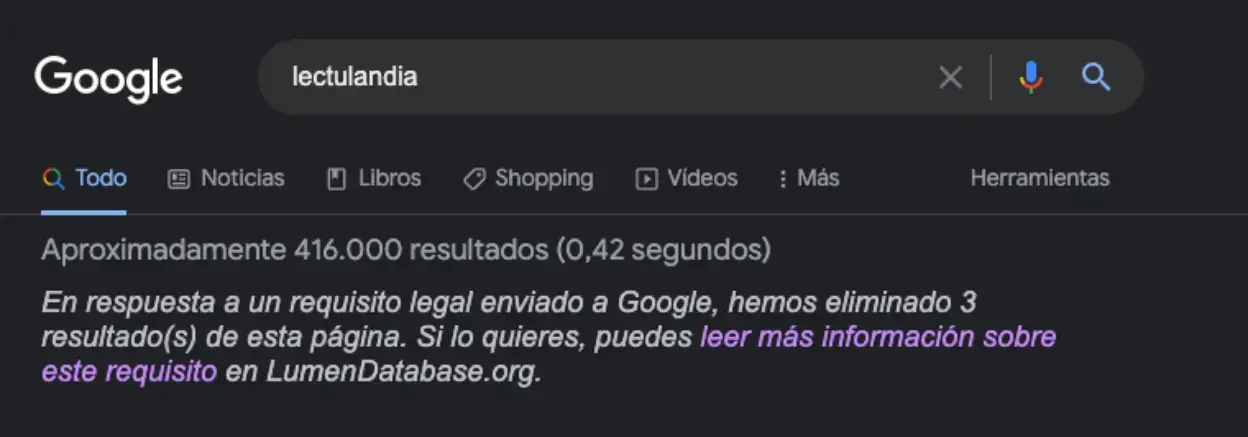

Si buscamos en Google el nombre de un dominio prohibido probablemente nos encontraremos en el pie de página un texto de advertencia que indica que se han eliminado resultados por requerimientos legales, junto con un enlace al caso donde se detalla qué organismo ha hecho la solicitud y contra qué URL. En algunos casos incluso es posible acceder a un PDF con la resolución judicial correspondiente. Se trata de información transparente para que el usuario sepa por qué no puede acceder al contenido que busca.

¿Qué ocurre al intentar acceder desde la red de una operadora al dominio en cuestión? En la mayoría de los casos nos encontraremos con un mensaje críptico poco aclarador y que induce a error. Todo un desprecio al cliente y a su derecho a saber qué está ocurriendo con su conexión.

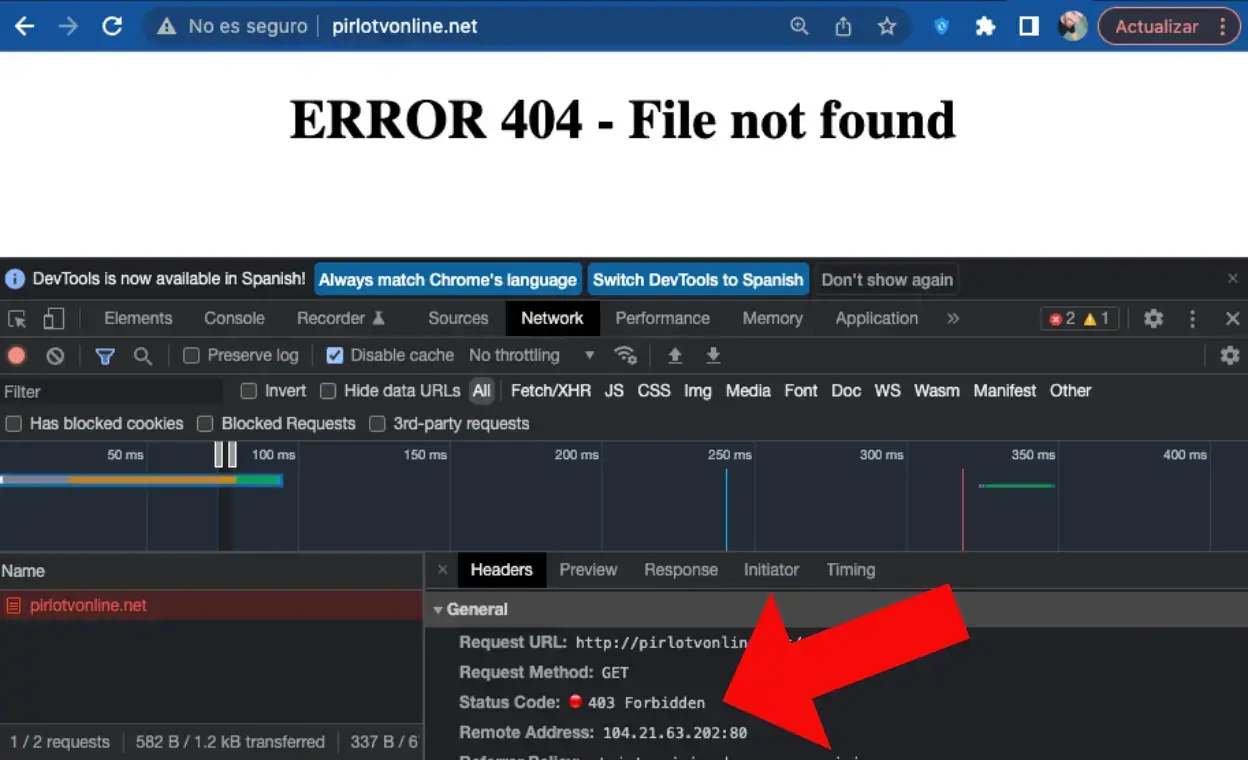

- Movistar presenta una web con el texto "ERROR 404 - File not found".

- MásMóvil por su parte muestra el texto "Object not found".

En ambos casos son mensajes en inglés que no aclaran nada y que hacen pensar que hay algún tipo de error en la comunicación.

- Vodafone y Orange al menos se expresan en castellano, indicando en el primer caso que "Por causas ajenas a Vodafone, esta web no está disponible".

- En el segundo caso, Orange es la más explícita aclarando que efectivamente se trata de un bloqueo ordenado por una autoridad ajena a la compañía: "Contenido bloqueado por requerimiento de la Autoridad Competente, comunicado a esta Operadora".

En ningún caso es posible conocer más detalles del caso, cómo qué organismo ha ordenado el bloqueo, la razón o qué duración tendrá, información básica para poder hablar de transparencia.

Por qué se salta los estándares

En mayo de 2021 el dominio ttvnw.net perteneciente a Twitch y utilizado para alojar los streamings de vídeo empezó a arrojar mensajes de error incomprensibles para los usuarios situados en España, lo que dejó el servicio inaccesible durante unas horas. Telefónica admitió después que había incluido por error el dominio en el listado de URL prohibidas. Si el bloqueo hubiese utilizado el código de error que el estándar reserva para estos casos hubiese sido mucho más fácil diagnosticar la situación.

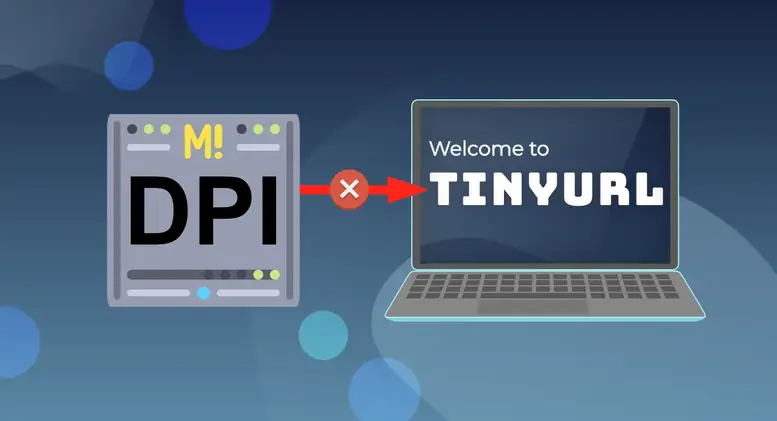

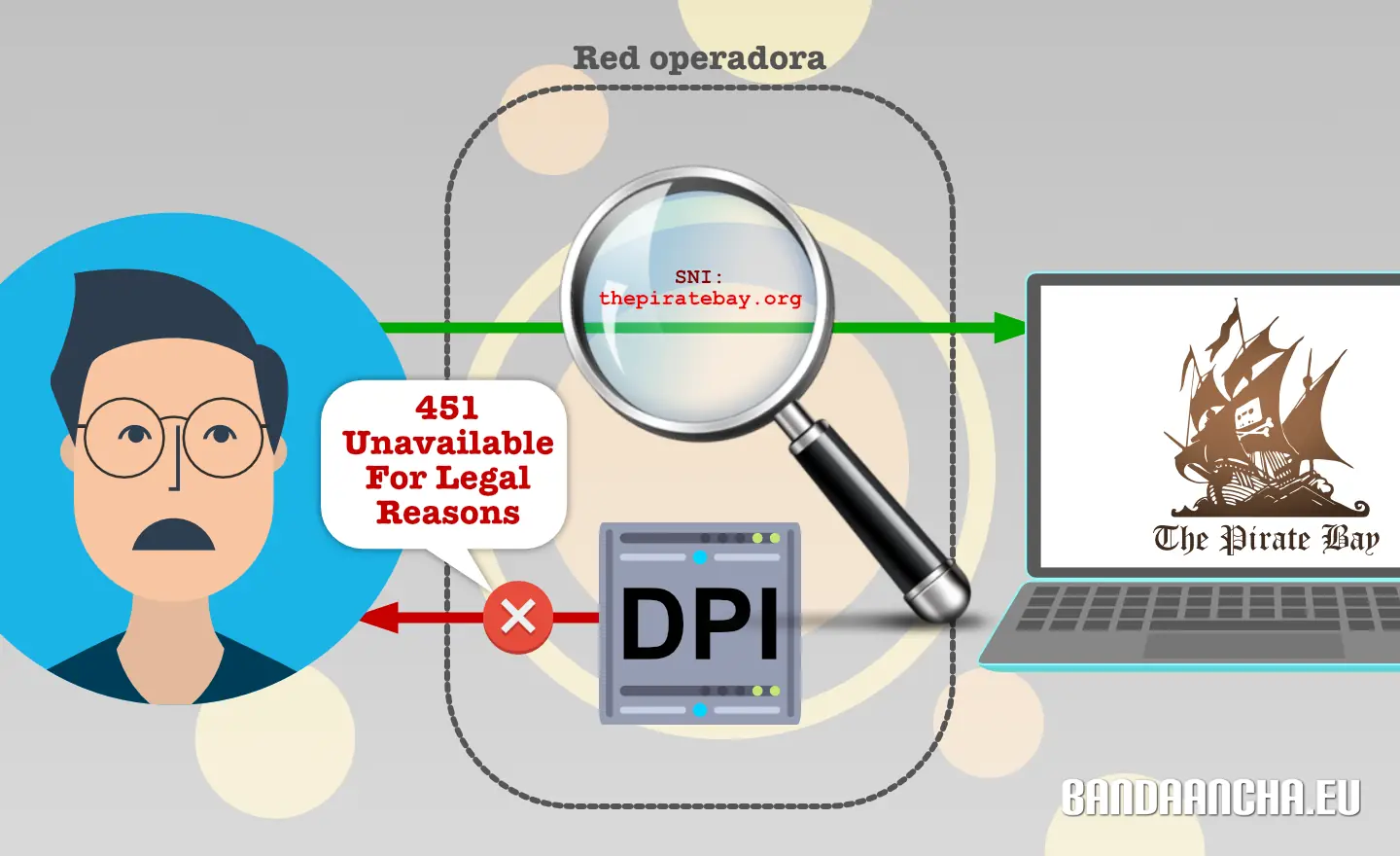

Las operadoras ejecutan el bloqueo mediante la inspección profunda de paquetes DPI, leyendo el valor de la cabecera SNI donde el navegador del usuario envía sin cifrar al servidor el nombre del dominio al que quiere acceder. El sistema DPI intercepta entonces la comunicación y falsifica la respuesta con los mensajes que hemos visto. Además del mensaje que ve el usuario, la respuesta incluye un código de estado HTTP cuya función es que el navegador entienda qué ocurre. Sin embargo, los códigos devueltos son erróneos y no corresponden con los que el estándar reserva para estos casos.

Así, Movistar devuelve un código 403 Forbidden indicando que el acceso está prohibido, un error reservado para cuando el usuario debe presentar sus credenciales para acceder a un contenido protegido con contraseña. MásMóvil devuelve un 404 Not Found, indicando que el contenido no ha sido encontrado. Tampoco mejoran la situación los códigos devueltos por Orange y Vodafone. En ambos casos responden con un 200 OK, haciendo creer al navegador que todo está en orden.

Lo cierto es que existe un código de estado específico para los bloqueos. Se trata del 451 Unavailable For Legal Reasons3 que como su nombre indica, señaliza que no es posible acceder al contenido por razones legales. El código 451 forma parte del estándar desde febrero de 2016 y está soportado por todos los navegadores actuales. Además facilita el cumplimiento de la obligación de transparencia, ya que la especificación pide que el texto del mensaje que ve el usuario explique las razones del bloqueo.

Las respuestas que utilizan este código de estado DEBEN incluir una explicación, en el cuerpo de respuesta, de los detalles de la demanda legal: la parte que la hace, la legislación o regulación aplicable, y a qué clases de personas y recursos se aplica.

En marzo de 2023 Movistar modificó el código de estado con el que bloquea webs adoptando el 451 como se sugería en este artículo.