Microsoft ha publicado una actualización urgente de seguridad para solucionar una vulnerabilidad muy grave descubierta en la implementación de la pila TCP/IP de Windows que facilita la propagación de malware sin intervención del usuario.

A principios de junio Microsoft solucionaba un fallo serio en el driver wifi de Windows que facilitaba la ejecución remota de código de forma inalámbrica, lo que podría utilizarse para inyectar malware en los equipos próximos a un punto de emisión wifi malicioso. Sin embargo, hoy conocemos un fallo todavía peor, puesto que solo requiere que el ordenador esté conectado a internet con IPv6 para estar completamente expuesto.

El fallo lleva por nombre Windows TCP/IP Remote Code Execution Vulnerability y está catalogado desde el 13 de agosto con el CVE-2024-380631. Afecta a todas las versiones de Windows 10 y 11, además de a Windows Server 2008, 2012, 2016, 2019 y 2022 incluyendo Server Core.

Tiene asignada una severidad de nivel 9.8, considerada crítica. Y es que el fallo reúne varias características que hacen que un equipo sin parchear esté en severo riesgo. Además tiene todos los ingredientes para ser utilizado por parte de malware tipo gusano, capaz de reproducirse automáticamente desde los equipos infectados.

- Solo es necesario enviar de forma remota a través de la red paquetes IPv6 especialmente diseñados para ejecutar código arbitrario.

- No se requiere la intervención del usuario, por lo que se trata de una vulnerabilidad zero-click.

- El código se ejecuta con privilegios de sistema, lo que da completo control al atacante sobre la máquina comprometida.

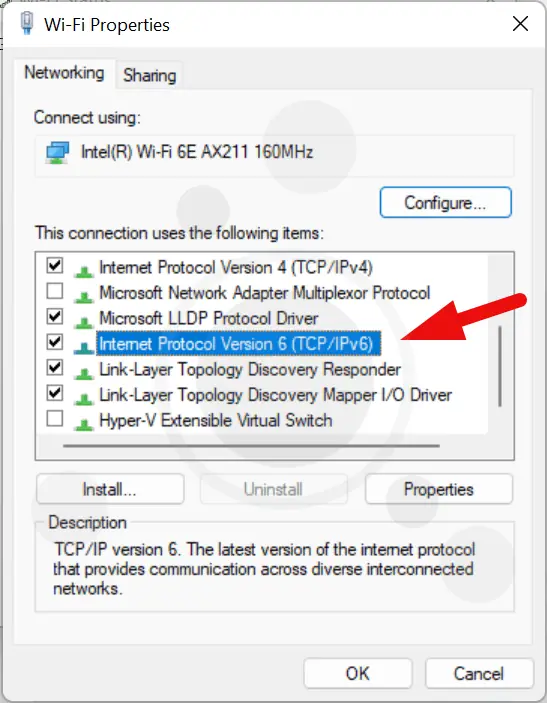

Microsoft ha publicado actualizaciones de seguridad para todos los sistemas afectados, por lo que es urgente dejar que Windows Update haga su trabajo. En caso de no ser posible, Microsoft sugiere desactivar IPv6 en el adaptador de red como medida para mitigar temporalmente el problema. Lógicamente si el proveedor de internet no proporciona IPv6, el ataque no puede llegar desde fuera, aunque sí desde la red local.

Los detalles técnicos para reproducir el ataque no han sido publicados ni se tiene constancia de que se hayan utilizado hasta la fecha en ningún ataque, sin embargo, Microsoft indica que se trata de un ataque con complejidad baja que se puede reproducir con facilidad y que es probable que se explote una vez se conozca.