Google prepara un sistema de proxies similar a una VPN para impedir que la IP real del usuario llegue a dominios sospechosos de utilizar la dirección del visitante para perfilar su actividad, como hace la publicidad basada en intereses. El nuevo IP Protection representa una amenaza para los intereses de las operadoras de telecomunicaciones al impedir inspeccionar el tráfico a ciertos destinos.

Privacy Sandbox sustituye a las cookies de terceros

Privacy Sandbox es la iniciativa de Google para que la publicidad en internet pueda seguir basándose en los intereses del usuario a la vez que se respeta su privacidad. Tras el fin de las cookies de terceros que permiten almacenar un identificador único por usuario para perfilar su actividad online, Privacy Sandbox tomará el relevo.

Detrás de Privacy Sandbox hay 9 APIs estandarizadas cuya fecha de disponibilidad general en Chrome está fijada para el mes de octubre de 20231. Además hay 8 funcionalidades en diferentes fases de implementación destinadas a hacer más difícil el seguimiento encubierto de los usuarios mediante los métodos tradicionales, como el uso de la cadena User Agent que identifica el navegador o consultando mediante JavaScript las características del hardware de su dispositivo para generar una huella, lo que se conoce como fingerprinting.

IP Protection ocultará la dirección del usuario

La dirección IP con la que navega el usuario es otro dato crucial para perfilar su actividad, por lo que Google quiere impedir que su valor llegue a terceras partes. Esta será la misión de la nueva funcionalidad IP Protection de Privacy Sandbox.

IP Protection plantea un sistema similar a Private Relay de Apple, con dos servidores proxy conectados en serie. El servidor de entrada estará gestionado por Google. Será el que reciba la petición del usuario y por tanto podrá identificarlo por su IP, pero no sabrá la URL de destino. El segundo servidor, que hace de salida, estará operado por otra compañía, probablemente una red CDN con presencia en centros de datos por todo el globo, y se encargará de conectar con el servidor final. Este segundo nodo no sabrá la dirección IP de origen de forma que ninguno de los dos proxies tendrá la foto completa de lo que hace el usuario.

De la documentación de IP Protection2 se desprende que será el navegador el que decida qué peticiones se envían por IP Protection en base al nombre de dominio. El servidor principal de una web podría seguir recibiendo la IP de su visitante, pero los scripts cargados desde otros dominios, como el de una red publicitaria, no sabrían la IP original, de forma que no puedan distinguir a un visitante de otros.

Para limitar el mal uso de los proxies será necesario que el usuario se identifique con su cuenta en el navegador Chrome. Para no romper los sistemas de geolocalización de IP con los que algunas webs determinan el origen del visitante, el proxy de salida utilizará una IP del mismo país que el usuario original.

Por el momento IP Protection no tiene fecha de llegada ya que se encuentra en fase inicial de desarrollo. La documentación de Google dice que "no se iniciará como configuración predeterminada para los usuarios de Chrome antes de 2024", lo que da a entender que sus planes a largo plazo son que venga activado por defecto.

Nuevo varapalo para las operadoras

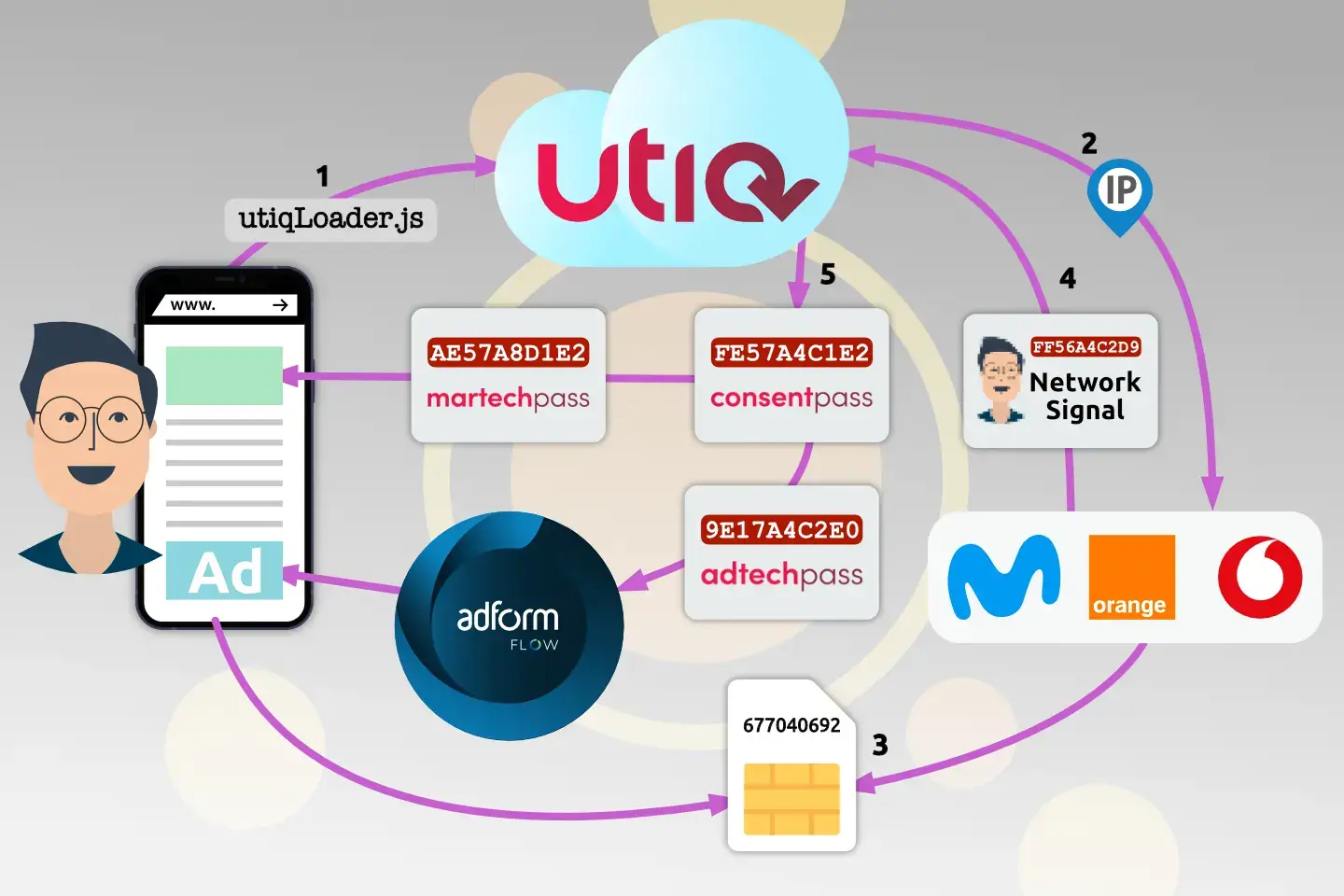

Como Google con Privacy Sandbox, las operadoras han apostado por su propia alternativa aprovechando el fin de las cookies de terceros para obtener una nueva vía de ingresos. Ellas son las únicas que conocen la identidad real del abonado, así que son las mejor posicionadas para proporcionar un identificador único anonimizado de cada usuario.

Esta es la idea que hay detrás de Utiq, el token que ya se usa en España, con el que sitios web y redes publicitarias pueden perfilar de forma legal la actividad de los visitantes que acceden desde una línea móvil de Movistar, Orange o Vodafone, sin comprometer su privacidad y respetando el derecho de oposición a que se traten sus datos.

¿El problema? El primer dato que el script utiqLoader.js necesita es la dirección IP actual del visitante. Esta se envía a los servidores de las operadoras para recibir de vuelta el correspondiente token del usuario. Si Chrome no envía la IP del usuario, sino la del proxy de salida, el sistema sencillamente se rompe.

La documentación de IP Protection explica que a la hora de elegir los dominios filtrados "tendría sentido centrarse primero en los terceros identificados que potencialmente utilizan direcciones IP para el seguimiento entre sitios web", lo que significa que los servicios utilizados por las redes publicitarias serán de los primeros en ser incluidos. Listar entre ellos a utiq-aws.net dejaría a Utiq fuera de juego.

Las operadoras ya se han quejado a Europa por el Private Relay de Apple

Los principales ejecutivos de Vodafone, Telefónica, Orange y T-Mobile remitieron conjuntamente una carta a la Comisión Europea3 para pedir que frene Private Relay de Apple, ya que el sistema impide a las redes y servidores acceder a metadatos vitales del tráfico y "puede afectar negativamente la capacidad de los operadores para gestionar eficientemente las redes de telecomunicaciones".

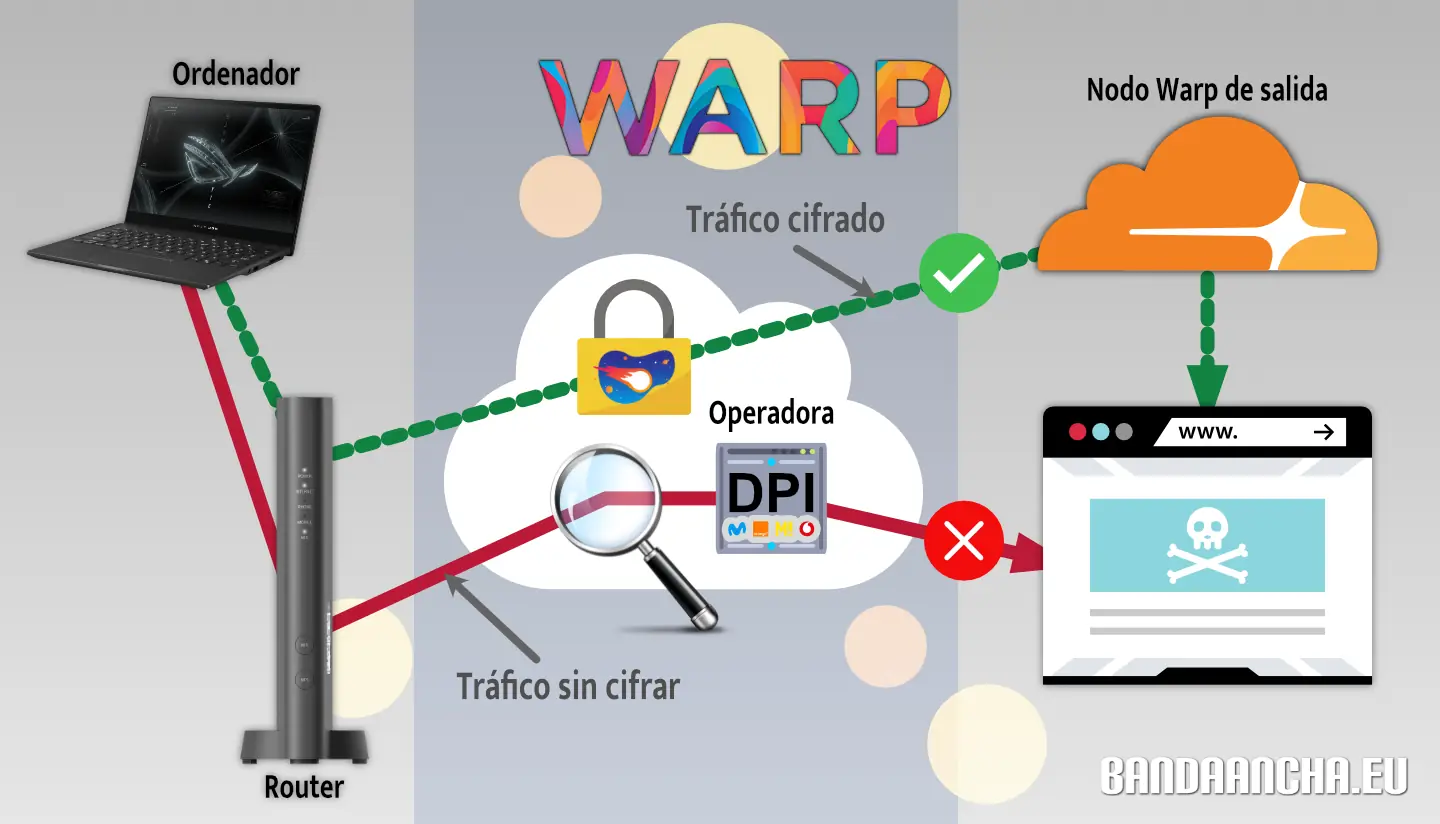

iCloud Private Relay permite a los usuarios de Apple navegar de forma privada gracias a que crea un túnel cifrado entre su dispositivo y los servidores de Apple. Estos actúan como un proxy reenviando el tráfico a un segundo servidor operado por Cloudflare4 que es el que envía la petición al servidor final. De esta forma, aunque Apple sabe la IP del usuario, no sabe dónde está navegando. Mientras, el servidor de salida solo conoce la URL accedida, pero no sabe quién la solicita.

Puesto que el tráfico viaja cifrado, la operadora que proporciona el acceso a internet a través de su red móvil o de fibra, no puede acceder a los metadatos de la comunicación. Sin Private Relay u otra VPN como Warp, aunque los clientes accedan a una web HTTPS, los sistemas de inspección profunda DPI (Deep Packet Inspection) pueden saber el destino gracias a que leen el campo SNI (Server Name Indication) que viaja en las cabeceras en texto plano. Sin ir más lejos, este es el talón de Aquiles explotado por el sistema de bloqueo de webs ilegales vigente en España.