La configuración del protocolo de comunicación PLC con el que los contadores reportan remotamente a la distribuidora eléctrica el consumo, viaja en texto plano y con la contraseña 00000001, lo que facilita modificar el firmware para cometer fraude eléctrico declarando menos consumo o modificando el límite de potencia.

Contadores inteligentes

Desde el año 2019 todos los contadores eléctricos de tipo mecánico que se utilizaban anteriormente, han sido sustituidos por la versión inteligente con telegestión, lo que facilita que la compañía de distribución pueda gestionarlos remotamente y tomar lecturas de consumo de forma automática. La contabilización precisa del consumo de cada hogar y el medido conjuntamente para todos los hogares desde el transformador también facilita detectar el fraude eléctrico cuando ambos valores no coinciden.

Sin embargo esta fortaleza se convierte en una debilidad debido a la mala implementación que las compañías de distribución han hecho de los protocolos PLC que utilizan estas redes para comunicarse.

Cómo funciona la comunicación PLC de los contadores inteligentes

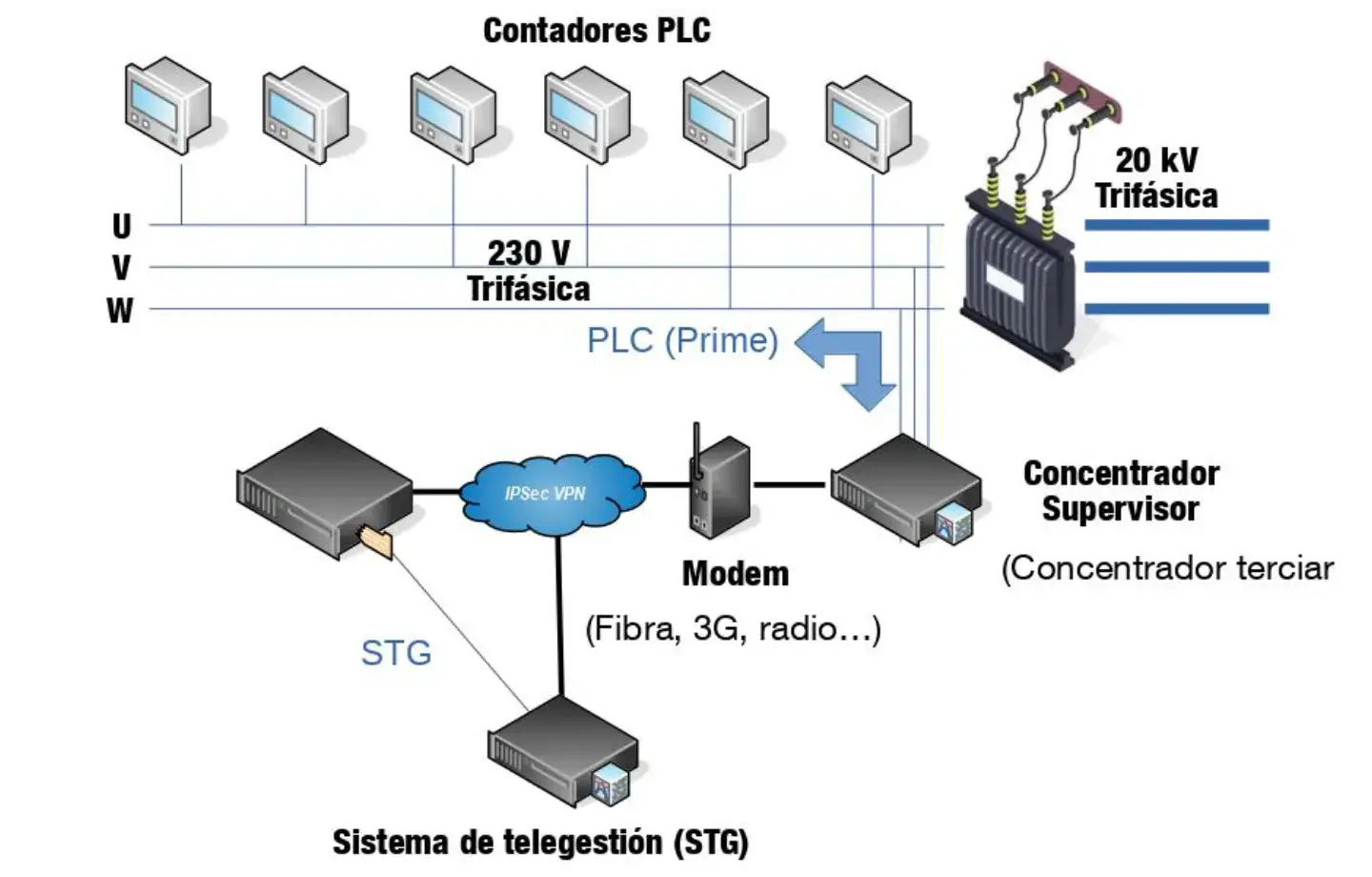

Con la tecnología PLC los contadores y el concentrador situado en el transformador de media tensión se comunican mediante pequeños impulsos sobre la propia red eléctrica, sin necesidad de utilizar otros medios como la red móvil. Esta comunicación utiliza en España principalmente el protocolo Prime en la capa física y DLMS en la de aplicación. Estos protocolos se encargan de que la comunicación sea fiable, dado lo propensa que es la red eléctrica a generar ruido, lo que corrompe la transmisión de los datos.

Aunque Prime cuenta con la versión 1.4 que corrige algunas vulnerabilidades, en España según la investigación de Tarlogic se sigue utilizando la 1.3.6, considerada vulnerable incluso cuando utiliza cifrado.

Kit para hackear el contador eléctrico

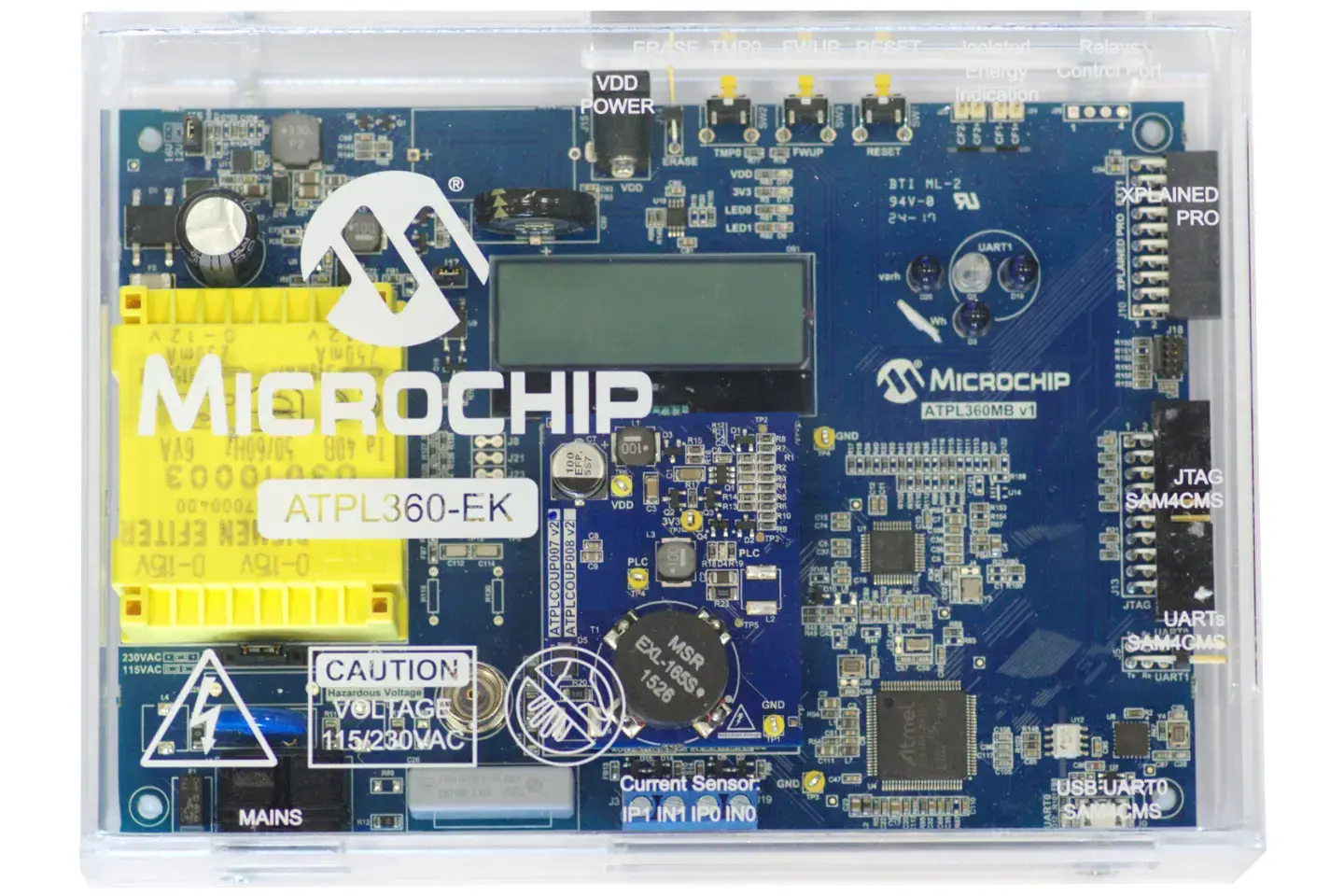

Utilizando una placa PLC disponible por menos de 600 € del fabricante Microchip PL360EK y la herramienta PLCTool desarrollada por ellos mismos, que también han hecho pública, la compañía revela cómo además de utilizar una versión obsoleta del protocolo, buena parte de la red española utiliza un perfil Prime sin cifrar, por lo que los datos intercambiados son visibles en texto plano por cualquier usuario, simplemente monitorizando las tramas PLC desde un enchufe en su casa.

Lo mismo ocurre en la siguiente capa. Los paquetes DLMS viajan sin cifrar, utilizan autenticación de baja seguridad y contraseñas tan simples como 00000001. La cosa se pone fea cuando se comprueba que los contadores pueden actualizar su firmware sin autentificar el origen del binario, lo que permite introducir malware o modificar su comportamiento, abriendo la puerta al fraude eléctrico, por ejemplo, haciendo que reporte menos consumo que el real.

Desde Tarlogic han mantenido contacto con varias distribuidoras eléctricas y organismos oficiales antes de revelar la información. También advirtieron a Prime Alliance, que respondió con amenazas legales asegurando que sus sistemas son seguros.