Averiguar la clave WiFi de un router Comtrend CT-5365 utilizado por Movistar o Jazztel es un juego de niños. Seguridad Wireless ha averiguado el patrón utilizado por ambas operadoras para configurar las claves WPA por defecto con las que se proporciona el router a los clientes. Una herramienta online permite calcularla simplemente introduciendo el nombre de la red (WLAN_XXXX y JAZZTEL_XXXX) y la MAC del punto de acceso, dos datos públicos que el router transmite constantemente.

El fabricante establece en el router una clave por defecto, utilizando un algoritmo que se basa en el nombre de la red y la MAC del punto de acceso. Desde el 24 de noviembre de 2010, Seguridad Wireless asegura que conoce este patrón. Después de contactar con el fabricante Comtrend y no obtener respuesta, ha decidido hacer público su hallazgo. Por el momento no han publicado el algoritmo, pero sí un formulario online (actualmente retirado) donde se puede introducir ambos datos y calcular la clave.

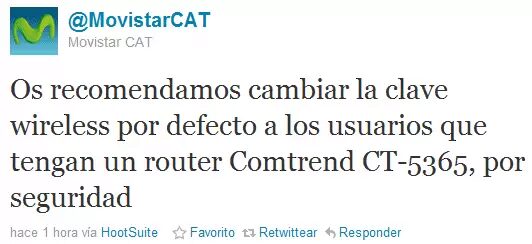

Afortunadamente la solución para los afectados es muy sencilla. Sólo hay que cambiar la clave que viene por defecto en el router por una clave verdaderamente aleatoria. Sin embargo, la realidad demuestra que muy pocos usuarios modifican la configuración proporcionada por la operadora, de forma que estamos ante un talón de Aquiles que podrá ser explotado ampliamente en las redes domésticas de clientes de Movistar y Jazztel.