Investigadores de la Universidad de Michigan han elaborado una herramienta para sacar a flote los problemas más importantes que tienen a día de hoy las redes móviles: configuraciones internas que ralentizan las descargas, imposibilitan el funcionamiento de aplicaciones, consumen más batería en móviles y que causan vulnerabilidades de seguridad.

Desde hace unos años las redes móviles se están volviendo más complejas tanto en su funcionamiento como en su administración, debido en gran medida a la generalización de smartphones y tablets, que utilizan estas tecnologías para acceder a Internet.

Con la ayuda de NetPiculet, una aplicación para Android que probaron voluntariamente 393 clientes de 107 operadores, se ha detectado que la electrónica de red de varios de estos ISP no está configurada de forma óptima para las redes de datos, pudiendo causar problemas de rendimiento, agravar el consumo de batería en smartphones e incluso introducir problemas de seguridad. Además, como buena parte de estas configuraciones no son públicas, los programadores de aplicaciones se encuentran con que su software no funciona correctamente cuando aparentemente debería.

El estudio, que es bastante técnico y entra en profundidad [PDF] en cada uno de los puntos que resumimos en el artículo, se centra en la electrónica intermedia que los operadores instalan para hacer NAT y funciones de firewall en las redes móviles. Los primeros se utilizan para proporcionar servicios de datos a millones de usuarios sobre una base limitada de direcciones IP públicas usando IPs privadas dentro de la red, mientras que los segundos tienen como objetivo cortar el tráfico malicioso.

Configuraciones en firewalls que hacen lentas las descargas y consumen mucha batería

Empezando precisamente por NAT, se ha sabido que en algunas redes se emplean varios esquemas distintos para la traducción de direcciones, seguramente para propósitos de balanceo de carga. Además, algunas operadoras hacen uso de asignaciones totalmente aleatorias de puertos cuando se establecen conexiones nuevas, el peor escenario para establecer conexiones en servicios donde el NAT Transversal es crítico (videollamadas, por ejemplo).

Los firewalls (cortafuegos) tienen una importancia vital a la hora de hacer lo más segura posible la estancia en la red de un usuario, tratando de eliminar en su totalidad el tráfico malintencionado. Sin embargo, ciertas configuraciones hacen que el rendimiento general de la red de datos móvil caiga en picado.

Por ejemplo, ponen el caso en el que un gran operador almacena en su red paquetes en una memoria (buffer) durante más de media hora en el caso de que alguno anterior se pierda por el camino o para reordenarlos y enviarlos con la secuenciación correcta al destinatario. En el estudio, suponen que además pueden hacerlo para inspección de tráfico.

Con esto, además, se desactiva la retransmisión rápida de TCP, que ayuda a reducir mucho el tiempo que espera un equipo a reenviar un paquete que se considera perdido. Como no recibe notificaciones desde el otro extremo de la comunicación de que un mensaje se ha perdido (se mantienen en la memoria del firewall a la espera), el que envía ha de esperar a que venza un temporizador propio para volver a mandarlo.

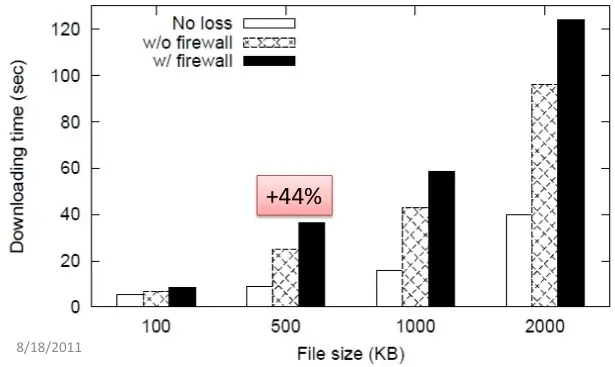

En los experimentos realizados, con una 1% de tasa de pérdidas, un fichero de 1 MB tardaba un 50% más en descargarse, suponiendo también un mayor consumo de energía.

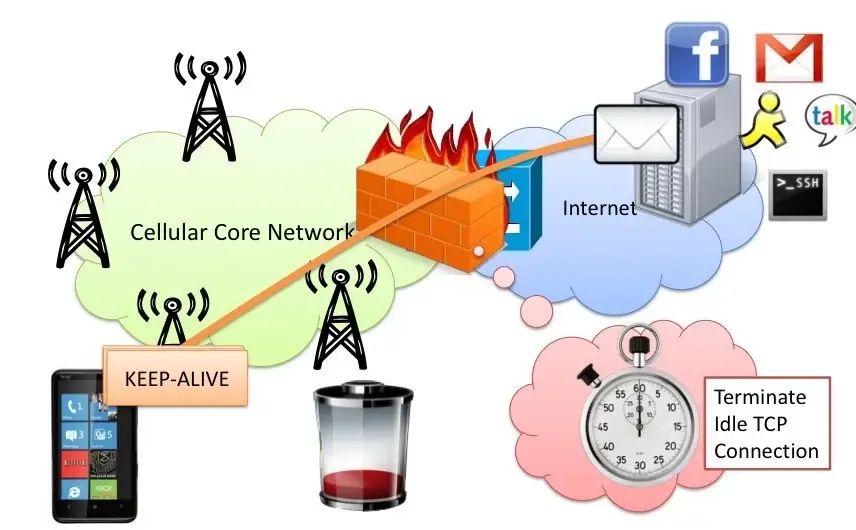

Otro aspecto importante es la rapidez con la que los firewalls deciden por su propio pie que una conexión está inactiva y la cortan.

Ciertas aplicaciones para smartphones como las de mensajería instantánea necesitan estar constantemente conectadas (es decir, mantener la conexión TCP establecida con el servidor) para que el servicio funcione correctamente. Para mantenerla activa, se envían cada cierto tiempo mensajes keep-alive (mantente vivo), con lo que ambos extremos certifican que el otro está a la espera, y siguen reservándose los recursos.

El problema está en que los teléfonos de este tipo, para ahorrar batería, envían estos mensajes cada bastantes minutos. Aquí es donde entra el temporizador del firewall, que puede cortar las conexiones antes de que el teléfono notifique que continúa conectado. Esto luego repercutirá, pues, en una futura nueva conexión negociada desde cero, con todo lo que ello representa: reserva de recursos en la red móvil, tráfico de señalización e intercambio de mensajes con el servidor para restablecer la sesión, con su correspondiente penalización en la batería.

Según las pruebas, si el firewall tiene configurado un tiempo máximo de 5 minutos para mantener activa en la red una conexión sin tráfico, esto provoca que el 17% de la batería del móvil se gasta simplemente en recuperar las conexiones. Si se eleva a 30 minutos, sólo el 2%.

Como en todo, hay una contrapartida: los cortafuegos necesitan memoria para mantener el registro de las conexiones abiertas a través de él, por lo que desde la Universidad de Michigan se insta a buscar un compromiso y a los programadores a hacer uso de las especificaciones del servicio push de las plataformas móviles, normalmente sin problemas ya que varios servicios pueden usar la misma conexión persistente.

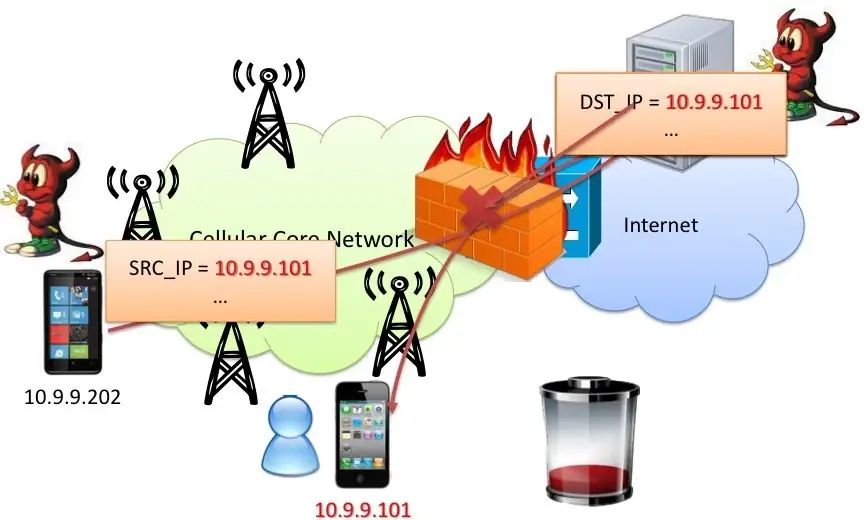

Se detectó que cuatro operadores no evitan la suplantación de IP

En cuanto a los problemas de seguridad detectados, quizás el más relevante sea que en cuatro casos se ha detectado que las redes son vulnerables a la suplantación de IP (IP spoofing), lo que permite al atacante hacerse pasar por un servidor y drenar la batería de los móviles enviando constantemente paquetes de datos a las víctimas. Obviamente, recomiendan no permitir estas técnicas.

Por otro lado, un gran operador (siempre sin dar nombres) acepta paquetes TCP dentro de una enorme ventana de número de secuencia, facilitando por tanto los ataques por inyección de tráfico en la red y dificultando el funcionamiento de servicios que requieren un gran volumen de datos como el streaming.

Finalmente, otras redes móviles hacen lo contrario a lo explicado anteriormente en relación a los firewalls. Aunque entre los extremos se haya negociado el fin de la conexión, el cortafuegos la mantiene durante un tiempo en su memoria, permitiendo que un atacante siga enviando paquetes a su víctima incluso cuando este último corta la comunicación.

Pese a todo, indican que estas malas configuraciones sólo están presentes en unos pocos operadores. Sus investigaciones deberían ayudar a que los demás no cometan los mismos fallos en el futuro, donde la tecnología IP estará mucho más expandida en las redes móviles con la llegada de la cuarta generación (LTE).

Además, se ha detectado que en algunos casos que aunque aparentemente todo está bien configurado, las interacciones entre los distintos elementos hardware dentro de una red pueden penalizar el rendimiento sin una aparente razón. Estos son, precisamente, los problemas más difíciles de aislar.